Специалисты Check Point обнаружили малварь ExpensiveWall, которая рассылает мошеннические премиум SMS и тайно подписывает жертв на платные сервисы. Исследователи пишут, что вредоносное ПО скрывалось в составе как минимум 50 приложений из официального каталога Google Play. При этом вредоносные приложения были загружены от 1 млн до 4,2 млн раз.

Анализ вредоносных приложений, обнаруженных в Google Play, показал, что все они содержали SDK, который носит название gtk. Именно в SDK и скрывался вредоносный код ExpensiveWall.

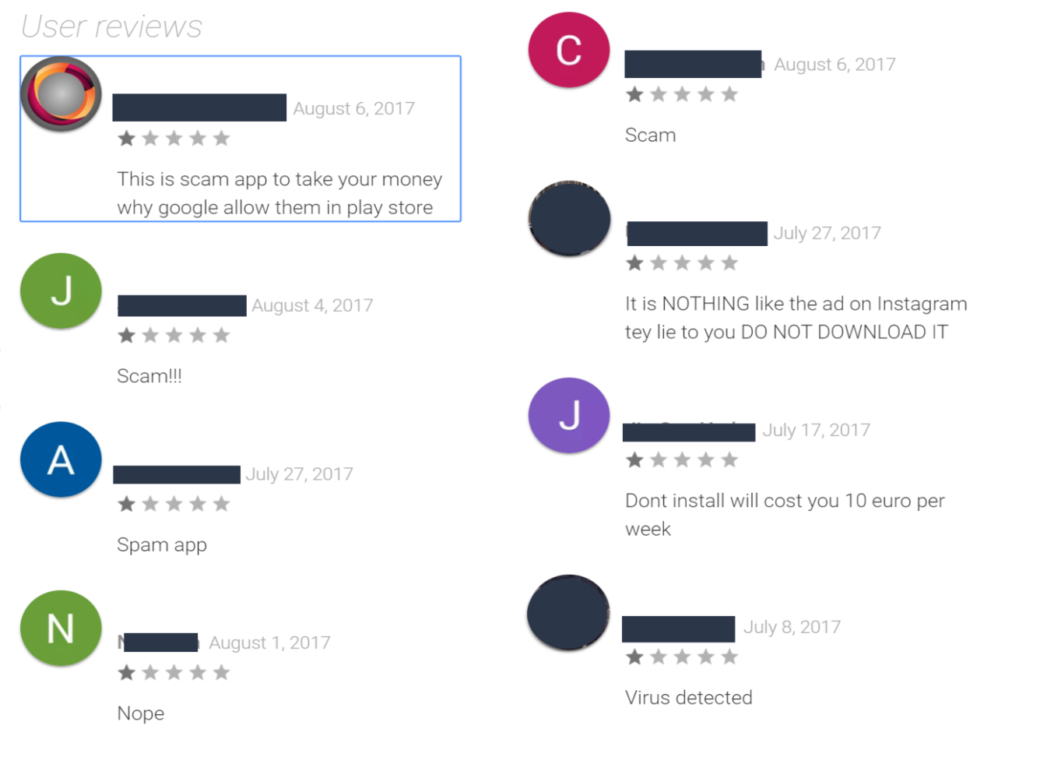

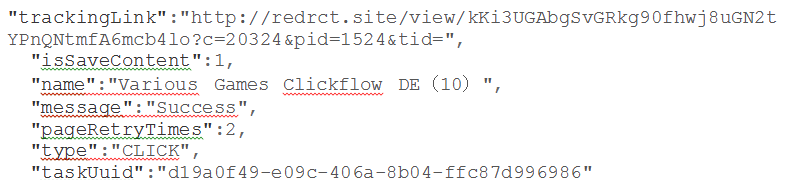

После установки все зараженные приложения запрашивали ряд разрешений, в частности на подключение к интернету и работу с SMS-сообщениями. Затем они собирали данные об устройстве (MAC- и IP-адрес, IMSI, IMEI) и передавали эту информацию на удаленный управляющий сервер. C&C-сервер присылал ответ, содержавший инструкции, которые малварь выполняла, задействовав WebView. Так, вредонос имитировал клики, как это часто делает adware, и без участия пользователя завершал многоступенчатую процедуру подписки на платные сервисы. Кроме того, ExpensiveWall скрывал SMS-сообщения, подтверждавшие факт подписки, а порой даже демонстрировал жертвам кнопку Continue, после нажатия на которую происходила отправка премуим SMS.

Впервые малварь ExpensiveWall была обнаружена еще в январе 2017 года специалистами компании McAfee. Затем вторую и третью волны заражения зафиксировали эксперты Check Point. Вредоносная кампания, о которой исследователи Check Point рассказали вчера, 14 сентября 2017 года, как раз стала третьей, и на этот раз малварь практически не успела начать использовать вредоносную функциональность опасного SDK.

Суммарное количество загрузок приложений, которые были заражены этим вредоносным семейством, уже составляет от 5,9 млн до 21,1 млн. Специалисты предупреждают, что пока операторы ExpensiveWall используют вредоноса исключительно как adware, для "заработка", но в теории ExpensiveWall может быть очень опасен, так как со временем может превратиться в полноценную spyware.