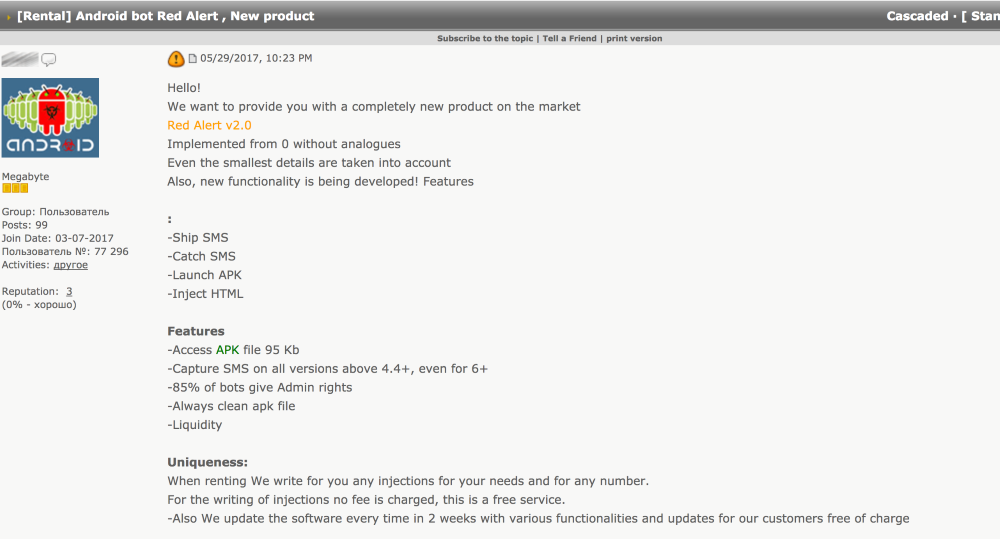

Специалисты компании SfyLabs рассказали об обнаружении нового банковского трояна Red Alert 2.0, который в последние месяцы начали рекламировать в даркнете и сдавать в аренду всего за $500. Исследователи пишут, что впервые обратили внимание на рекламу трояна минувшим летом, на русскоязычном анеграундном форуме.

По данным исследователей SfyLabs, Red Alert 2.0 пока не добрался до Google Play и распространяется через сторонние каталоги приложений. Малварь маскируется под обновления Flash Player, Google Market и даже системные обновления Android, а также под легитимные версии WhatsApp и Viber.

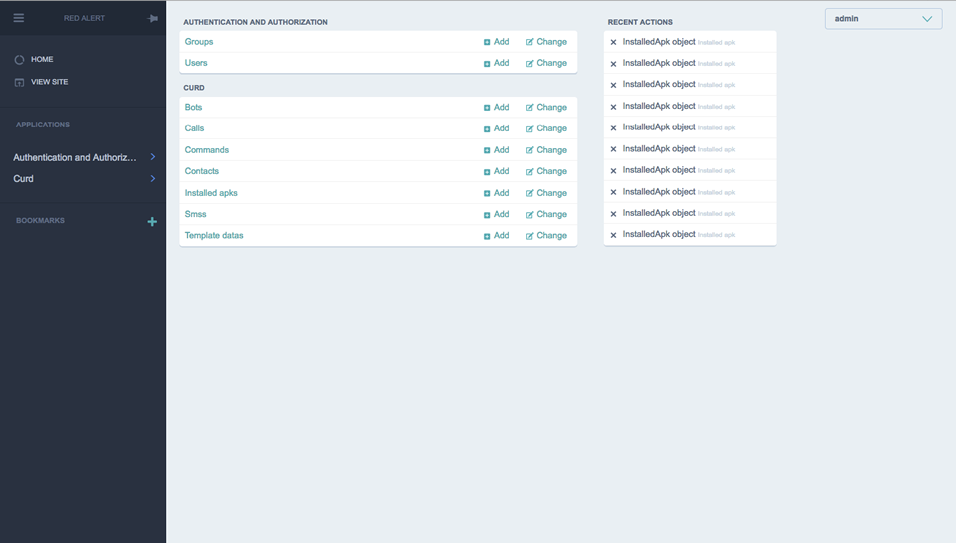

На первый взгляд банкер мало отличается от других подобных угроз. Малварь бездействует до тех пор, пока пользователь не обратится к приложению банка или социальной сети, после чего троян перекрывает окно оригинального приложения оверлеем на базе HTML, демонстрирует фальшивую ошибку и вынуждает жертву повторно ввести учетные данные. Потом собранная информация передается на управляющий сервер злоумышленников. Аналитики отмечают, что новые оверлеи появляются почти каждый день, и их уже насчитывается более 60.

Также Red Alert 2.0 умеет похищать списки контактов с зараженных устройств, а также перехватывать SMS-сообщения с целью компрометации двухфакторной аутентификации. Хуже того, исследователи отмечают, что недавно вредонос научился блокировать или записывать звонки, поступающие из банков, к примеру, чтобы представители финансового учреждения не смогли вовремя предупредить пострадавшего пользователя о возникшей проблеме.

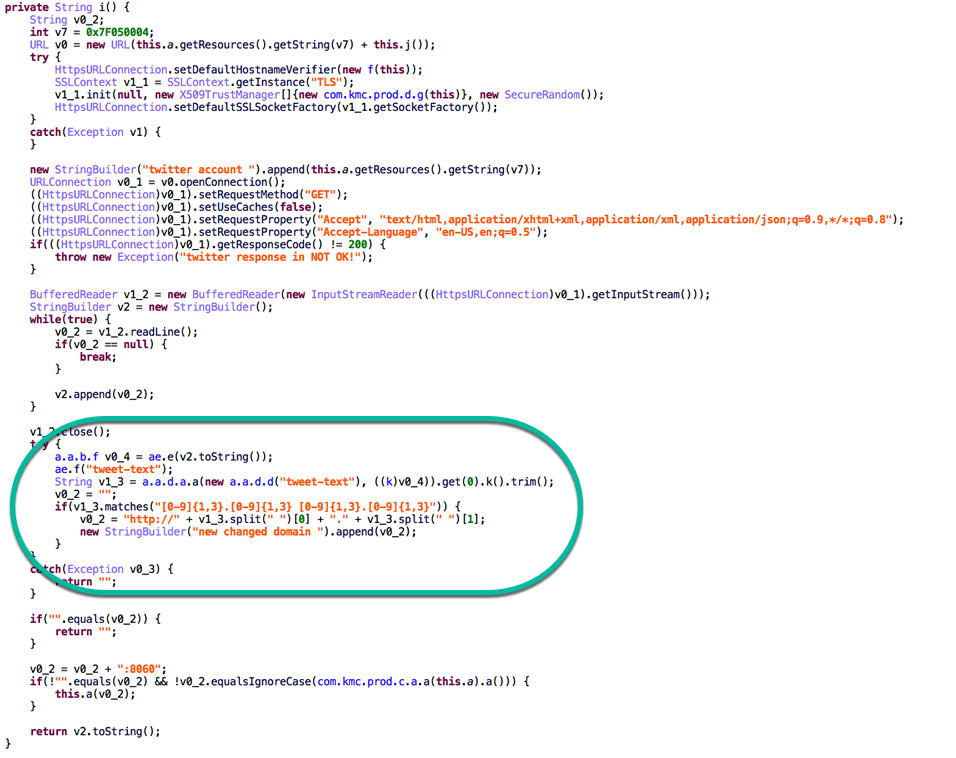

Еще одной интересной особенностью банкера является то, что он полагается на Twitter, чтобы избежать потери работоспособности. Так, если управляющий сервер был по какой-то причине заблокирован, или его адрес изменился, зараженное устройство обращается к Twitter-аккаунту за получением нового адреса.

Специалисты SfyLabs считают, что Red Alert 2.0 – это первый мобильный банкер с подобной функциональностью. Обычно такие приемы действительно использует малварь для Windows, но не угрозы для Android. В случае возникновения ошибки при обращении к жестко закодированному C&C-серверу, малварь использует комбинацию текущей даты и соли из файла strings.xml для создания нового MD5-хеша. Первые 16 символов хеша являются никнеймом в Twitter (к примеру, d8585cf920cb893a и 9/18/2017), и бот парсит эту страницу, чтобы получить новый адрес управляющего сервера.

По данным исследователей, в настоящее время банкер работает на Android до версии 6.0 включительно, а его автор постоянно совершенствует малварь. К примеру, сейчас создатель вредоноса работает над модулями SOCKS и VNC, которые должны расширить удаленную функциональность малвари, сделав Red Alert 2.0 полноценной RAT-угрозой.