На этой неделе аналитики компании Symantec обнаружили, что малварь Necurs, лежащая в основе одного из крупнейших ботнетов мира, обзавелась парой новых функций.

Чтобы не создавать путаницы, напомню, что ботнет и образовавший его вредонос носят одно и то же название — Necurs. Но если за деятельностью ботнета пристально наблюдают многие ИБ-компании мира, то самим лоадером Necurs мало кто интересуется, ведь он отвечает лишь за три вещи: обеспечивает устойчивое присутствие на зараженном устройстве, собирает различную телеметрию, а также осуществляет вторую стадию заражения, то есть загружает и устанавливает пейлоад какой-то малвари. Necurs распространяется через массовые спам-кампании или посредством взломанных веб-серверов. Фактически, заголовок «ботнет Necurs распространяет шифровальщика Locky» подразумевает, что ботнет Necurs распространяет лоадер Necurs, который и устанавливает на устройства жертв вымогателя Locky.

Специалисты компании Symantec пишут, что недавно лоадер Necurs претерпел изменения. Во-первых, малварь обзавелась скриптом Powershell, который позволяет делать снимки экрана зараженного устройства, а после загружать их на удаленный сервер. Во-вторых, теперь Necurs обладает встроенной функцией уведомления об ошибках, которая фиксирует все сбои, возникающие в ходе работы загрузчика, и передает отчеты о них операторам. Исследователи пишут, что впервые видят, чтобы такая функциональность использовалась в лоадере.

Аналитики Symantec предполагают, что операторы ботнета начали делать скриншоты, чтобы побольше узнать о своих жертвах и случайно не упустить какую-либо крупную цель, ведь снимки экрана позволяют заметить специфическое ПО и определить компьютер, работающий в корпоративной сети.

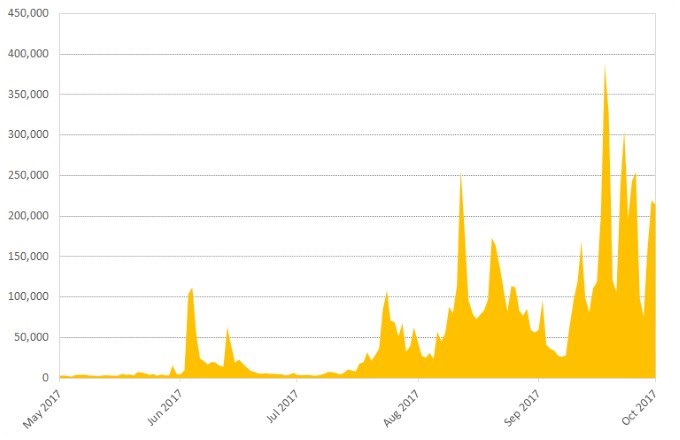

Также в своем отчете эксперты представили график активности Necurs в 2017 году и подтвердили недавние сообщения своих коллег: в настоящее время ботнет действительно занимается распространением шифровальщика Locky и банкера TrickBot.