Малварь CryptoShuffler активна уже больше года. Количество транзакций, связанных с кошельком мошенников, достигло пика в конце 2016 года, но в июле 2017 года исследователи «Лаборатории Касперского» обнаружили новую вредоносную кампанию. Но в отличие от других вредоносов CryptoShuffler работает очень просто и, как пишут аналитики, «обходится без спецэффектов».

Заразив очередную систему, CryptoShuffler изо всех сил старается не привлекать к себе никакого внимания. Малварь тихонько сидит в памяти и наблюдает за всем, что попадает в буфер обмена зараженной машины. Как только CryptoShuffler замечает, что в буфер обмена попал адрес криптовалютного кошелька или что-то похожее (их довольно легко отличить от других данных по характерным признакам вроде длины строки или символам в начале), он аккуратно заменяет номер кошелька на другой. В итоге криптовалютный перевод действительно уходит, и именно на ту сумму, которую вводил пользователь, — просто деньги отправляются злоумышленникам, создавшим CryptoShuffler.

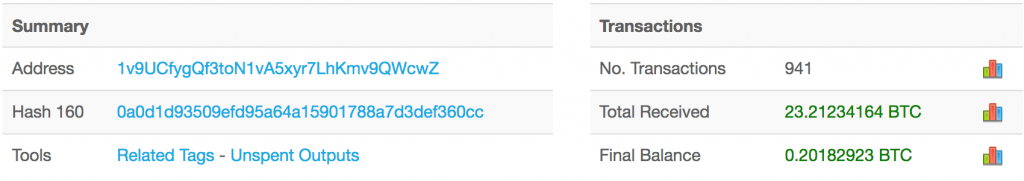

Исследователи пишут, что малварь в равной степени интересуют Bitcoin, Ethereum, Zcash, Dash, Dogecoin и другие криптовалюты. Успешнее всего оказались подмены Биткойн-кошельков, на них злоумышленники «заработали» чуть больше 23 биткойнов, то есть около $150 000 по текущему курсу. В принадлежащих создателям CryptoShuffler кошельках других криптовалют тоже были обнаружены суммы от нескольких десятков до нескольких тысяч долларов.

«Этот троянец — наглядный пример того, что зараженный компьютер или смартфон не обязательно будет тормозить и выводить сообщения с требованиями выкупа. Многие зловреды, наоборот, стараются не выделяться и работать как можно более скрытно: чем дольше их не найдут, тем больше денег они успеют заработать своим создателям», — резюмируют специалисты «Лаборатории Касперского».

Фото: "Лаборатория Касперского"