В октябре 2017 года специалисты Qihoo 360 Netlab и компании Check Point рассказали о появлении нового IoT-ботнета, которому предрекли «славу» Mirai. Ботнет получил название Reaper, и сообщалось, что в его состав уже входят более миллиона «умных» устройств.

Известно, что новая малварь отличается от таких угроз, как Mirai и Hajime, которые в вопросах распространения полагаются на Telnet-сканеры и списки учетных данных по умолчанию. Reaper, в свою очередь, распространяется через эксплуатацию различных уязвимостей в устройствах D-Link, TP-Link, Avtech, Netgear, MikroTik, Linksys и Synology.

И хотя неделю назад аналитики компании Arbor Networks немного снизили градус паники, сообщив, что реальное число ботов Reaper едва ли превышает 10 000 – 20 000, известие о новой, опасной IoT-малвари уже разлетелось широко. Как оказалось, новость привлекла внимание мошенников, которые ухитряются извлекать выгоду даже из таких вещей.

Журналисты Bleeping Computer рассказали о появлении IP-сканера для построения собственного Reaper-ботнета, который ориентирован на новичков и скрипт-кидди. Дело в том, что сканер, который изначально обнаружил аналитик компании NewSky Security Анкит Анубхав (Ankit Anubhav), укомплектован бэкдором.

Неназванный злоумышленник создал сайт, где активно рекламирует собственный бесплатный PHP-скрипт, способный обнаруживать устройства с веб-сервером GoAhead (как правило, это IP-камеры и другие IoT-девайсы) и сохранять полученные результаты в файл GoAhead-Filtered.txt. Вряд ли желающие создать собственный ботнет скрипт-кидди обратят внимание, что большая часть этого «простого» PHP-скрипта серьезно обфусцирована, однако это сразу заметили специалисты.

«В данном случае скрипт зашифрован несколько раз с применением ROT13, base64 и gzip», — рассказывает Анубхав.

Когда эксперт NewSky Security закончил декомпиляцию кода, он предсказуемо обнаружил внутри классический бэкдор. Анубхав пишет, что распространяемый злоумышленником инструмент состоит из четырех частей: работающий IP-сканер, как и обещала реклама; часть, отвечающая за запуск bash-команд и добавление нового пользователя на сервер, на котором жертва запустит IP-сканер; часть, соединяющая IP-адрес жертвы с удаленным сервером; и часть, которая загружает и запускает на сервере жертвы малварь Kaiten, формирующую одноименный ботнет.

Таким образом, пользователь, жаждущий построить похожий на Reaper ботнет, сам станет частью чьего-то ботнета Kaiten. Хуже того, автор вредоносного сканера оставляет бэкдор на зараженных серверах (пользователь VM, пароль Meme123), который гарантирует ему удаленный доступ к этим машинам. При желании злоумышленник может собирать с зараженных серверов файлы GoAhead-Filtered.txt и содержащиеся в них результаты сканирований, по сути, обманом вынуждая сотни скрипт-кидди работать на себя.

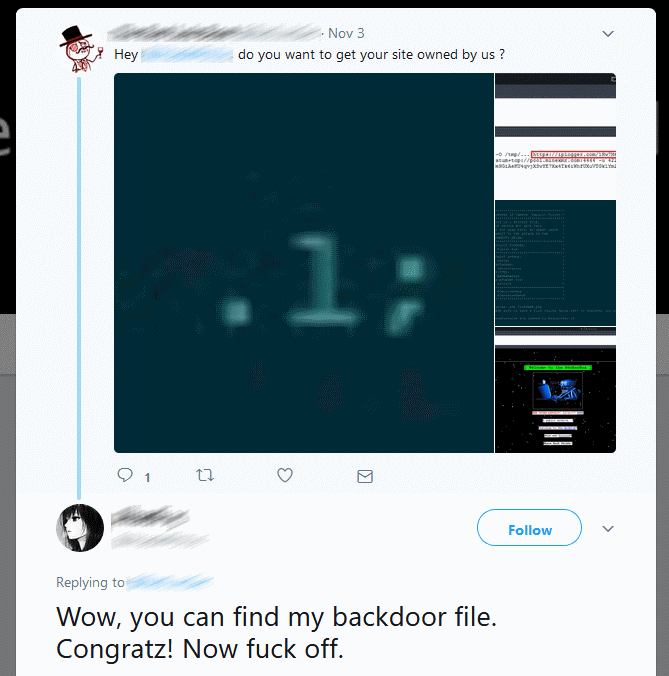

Журналисты Bleeping Computer отмечают, что деятельностью мошенника заинтересовались не только ИБ-эксперты, но и его «коллеги по цеху». Так, более опытные хакеры уже поняли, чем занимается неназванный автор PHP-скрипта, нашли его в Twitter и призвали к ответу (правда, как видно на скриншот ниже, не слишком успешно).

Исследователи отмечают, что это не первый случай, когда автор малвари встраивает бэкдоры в свои «продукты» и конфликтует с другими хакерами. Анкит Анубхав и вовсе утверждает, что злоумышленника ранее уже пытались запугивать и доксить (от английского doxing – раскрытие личных данных о человеке).

Фото: Depositphotos