Специалисты Palo Alto Networks предупредили, что обнаруженная недавно хакерская группа DarkHydrus продолжает использовать для своих атак опенсорсные инструменты. Так, ранее участники DarkHydrus задействовали в своих операциях Meterpreter, Cobalt Strike, Invoke-Obfuscation, Mimikatz, PowerShellEmpire, Veil и PowerShell пейлоад RogueRobin, а теперь стали использовать Phishery.

Атаки группы направлены на сбор учетных данных пользователей, для чего злоумышленники прибегают к таргетированному фишингу. К своим письмами группировка прикладывает вредоносные документы Office, в которых используется техника attachedTemplate, то есть загрузка шаблона происходит с удаленного сервера атакующих.

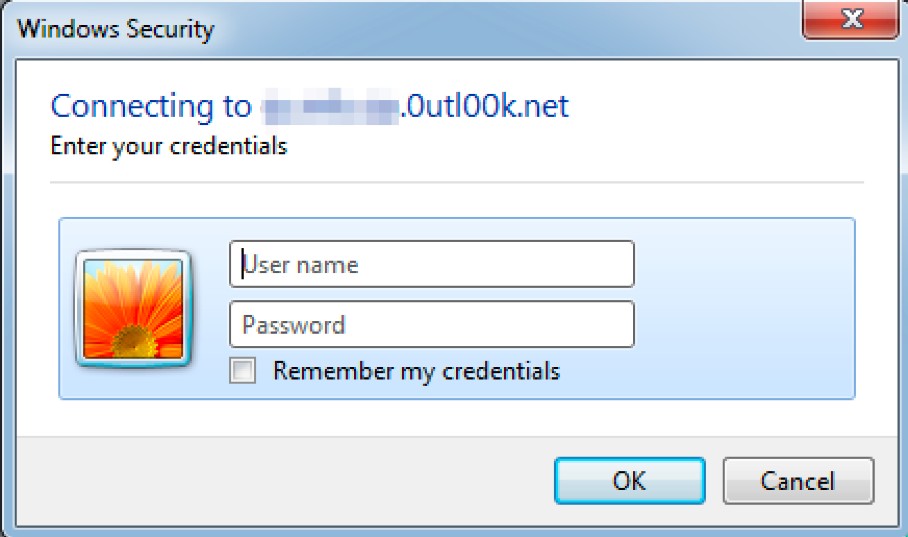

Будучи открыт, такой документ запрашивает логин и пароль пользователя. К примеру, в ходе атаки на образовательное учреждение на Ближнем востоке, произошедшей в конце июля текущего года, в диалоговом окне можно было увидеть имя домена (0utl00k[.]net), относительно напоминающее легитимный аналог (outlook.com). Зачастую такой простой уловки оказывается достаточно, чтобы обмануть неискушенного пользователя. Разумеется, введенные в таком диалоговом окне учетные данные попадают прямиком в руки злоумышленников.

Специалистам Palo Alto Networks удалось обнаружить два вредоносных документа, распространяемых хакерской группой. Изучив их, эксперты пришли к выводу, что DarkHydrus использовали для их создания и "обслуживания" вышеупомянутый инструмент Phishery.

Ранее, среди других доменов, используемых данной группой во время атак, были обнаружены: anyconnect[.]stream, Bigip[.]stream, Fortiweb[.]download, Kaspersky[.]science, microtik[.]stream, owa365[.]bid, symanteclive[.]download, and windowsdefender[.]win.

Специалисты отмечают, что в настоящее время основными целями злоумышленников из DarkHydrus являются образовательные и правительственные учреждения в странах Ближнего востока стран.