На этой неделе разработчики Chrome представили на суд публики новую версию браузера — Chrome 69 с обновленным интерфейсом и рядом новых функций. Увидеть переработанный дизайн вкладок, адресной строки, стартовой страницы и других элементов браузера можно в блоге разработчиков или на анимации ниже, а мы остановимся подробнее на изменениях, связанных с безопасностью.

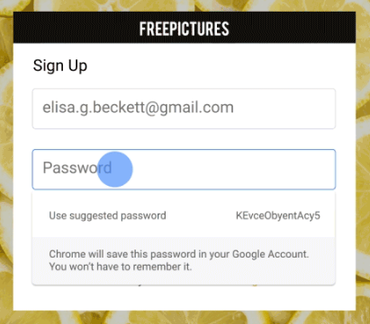

Помимо визуальных изменений в браузере также были исправлены несколько серьезных уязвимостей, и заработал улучшенный и более безопасный менеджер паролей. В частности, теперь Chrome будет генерировать случайные пароли и предлагать их пользователю каждый раз, когда тот устанавливает курсор в поле ввода пароля. Если пользователь согласится с предложенным браузером вариантом, пароль будет автоматически сохранен. Для работы этой функции требуется войти в учетную запись Google.

Также, говоря о безопасности, нужно отметить, что в Chrome 69 будет реализован очередной этап отказа от Flash. Теперь пользователю придется каждый раз давать браузеру разрешение на запуск Flash, если это необходимо для посещаемого сайта. Эти разрешения будут обнуляться при каждом закрытии браузера, хотя предыдущие версии Chrome их запоминали. Напомню, что отказаться от использования Flash по умолчанию разработчики планируют с релизом Chrome 76, в июле 2019 года, а окончательное прекращение поддержки запланировано на декабрь 2020 года.

Что до уязвимостей, их в Chrome 69 устранено сразу 40. Многие из проблем имеют рейтинг опасности High («Высокая»), в том числе out-of-bounds проблемы CVE-2018-16065, CVE-2018-16066, CVE-2018-16067, CVE-2018-16068 и CVE-2018-16069, баг, связанный с переполнением целочисленного значения, CVE-2018-16070, а также use-after-free уязвимость CVE-2018-16071.

Кроме того, специалисты британской компании SureCloud обнародовали детали еще одной интересной проблемы, исправленной в составе Chrome 69.0.3497.81. Данный баг актуален только для Windows и связан с работой автозаполнения полей ввода логина и пароля в формах, загружающихся посредством HTTP. Проблема получила имя Wi-Jacking и позволяет узнать pre-shared ключи (Pre-Shared Key, PSK) WPA2.

Демонстрацию атаки, предложенной экспертами SureCloud, можно увидеть выше. Она состоит из следующих этапов:

- атакующий, находящий в зоне действия целевой сети Wi-Fi , направляет запросы деаутентификации роутеру жертвы, отключая пользователя от легитимной сети;

- атакующий применяет Karma-атаку, чтобы обманом вынудить жертву подключиться к своей вредоносной сети;

- затем злоумышленнику нужно дождаться момента, когда жертва обратится к HTTP-сайту;

- так как модифицировать трафик HTTP довольно легко, атакующий может подменить целевые HTTP-страницы фальшивым адаптивным порталом, который имитирует страницу домашнего или корпоративного роутера;

- данная страница должна содержать скрытые поля авторизации. Так как пользователь подключен к сети атакующего, тот может настроить URL адаптивного портала таким образом, чтобы он полностью соответствовал URL настоящего роутера жертвы. Если у пользователя Chrome включено автозаполнение полей ввода учетных данных, а логин и пароль от бэкэнда роутера сохранены в браузере, эти данные будут автоматически подставлены в скрытые на подложной странице поля ввода;

- атакующий прекращает Karma-атаку и позволяет жертве вновь подключиться к обычной сети Wi-Fi;

- если страница адаптивного портала злоумышленника по-прежнему открыта в браузере пользователя, или он кликает в любом месте этой страницы, учетные данные из скрытых полей подставляются в бэкэнд настоящего роутера. В итоге преступник получает возможность перехватить WPA/WPA2 PSK роутера, после чего может подключиться к домашней или корпоративной сети своей жертвы.

Специалисты признают, что реализация Wi-Jacking потребует соблюдения ряда условий, но полагают, что добиться этого не так сложно. К примеру, соединение с бэкэндом роутера должно устанавливаться посредством HTTP (но многие роутеры не поддерживают HTTPS), у жертвы должно быть активировано автоматическое переподключение к сети Wi-Fi (у большинства пользователей оно включено), а также в Chrome должно работать автозаполнение и быть сохранены учетные данные для доступа к роутеру.

Исследователи SureCloud уведомили о проблеме специалистов Google, Microsoft и Asus (для proof-of-concept атаки был использован роутер Asus) еще в марте 2018 года. Инженеры Google сообщили, что после релиза Chrome 69 автозаполнение в Chrome более не будет работать для HTTP-полей. В свою очередь, специалисты Microsoft решили не прислушиваться к советам экспертов, а компания Asus так и не дала конкретного ответа, относительно исправления уязвимости.

Кроме того, перед атакой Wi-Jacking также уязвим браузер Opera (Firefox, Edge, Internet Explorer и Safari вне опасности), но обычно разработчики Opera адаптируют изменения в коде Chromium для своего продукта достаточно быстро, так что, скорее всего, проблема будет устранена в ближайшее время.