Еще в апреле текущего года один крупнейших спамерских ботнетов мира, Necurs, использовал для обмана пользователей файлы .URL с модифицированными иконками, заставляя жертв поверить, что они открывают файл совсем другого типа. В итоге эти файлы задействовали протокол Server Message Block (SMB), исполняли пейлоад с удаленного сервера и обходили антиспамерские фильтры.

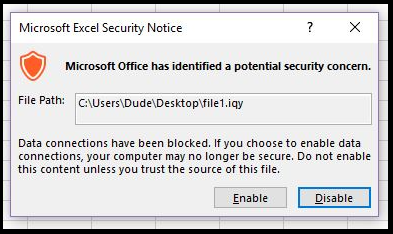

Однако в конце весны операторы Necurs перешли к другой схеме атак. Теперь они используют файлы IQY (Internet Query), замаскированные под различные предложения скидок, маркетинговые акции и так далее. При открытии такие файлы позволяют пользователю импортировать данные из внешних источников в таблицу Excel. Причем полученная информация может быть и формулой Excel, которую программа выполнит после получения. Хотя Microsoft Office запрашивает для этого разрешение пользователя, чаще всего жертвы не обращают на это внимания.

Именно этим и пользуются злоумышленники: загруженные из внешних источников данные, содержат скрипт, который злоупотребляет функциональностью Dynamic Data Exchange (DDE) для запуска командной строки и старта процесса PowerShell. В итоге удаленный скрипт PowerShell осуществляет «бесфайловую» атаку на систему жертвы.

В начале июня 2018 года мы уже рассказывали о том, что операторы Necurs не единственные, кто взял на вооружение данную тактику. Первые спамерские послания с вложениями .IQY были обнаружены еще в конце мая текущего года.

Теперь специалисты IBM X-Force подсчитали, что за период с конца мая до середины июля 2018 года ботнет Necurs распространил более 780 000 писем, содержащих вредоносные файлы IQY. URL, заключенные в таких документах, указывали на следующие адреса:

- http://clodflarechk[.]com/2.dat

- http://brembotembo[.]com/2.dat

- http://thespecsupportservice[.]com/duo.dat

- http://brtt7[.]com/preload.gif

- http://169.239.129[.]17/404

- http://t69c[.]com/A

По данным аналитиков, первая кампания прошла 25 мая, и тогда было разослано более 300 000 писем. Вторая кампания датирована 7 июня и включала в себя около 200 000 писем. Затем последовали более скромные «порции» спама: 13 июня и 13 июля, около 170 000 и 100 000 писем, а также последняя зафиксированная на данный момент кампания от 17 июля, объемом менее 50 000 писем.

Исследователи пишут, что таким способом Necurs по-прежнему распространяет в основном бэкдор FlawedAMMYY. Данная малварь построена на базе утекшего исходного кода Ammyy Admin, легитимного инструмента для удаленного администрирования. Также ботнет заражает своих жертв загрузчиками Marap и Quant Loader, благодаря которым на скомпрометированную машину может проникнуть самая разная малварь.