Специалисты Qihoo 360 обнаружили ботнет BCMUPnP_Hunter, уже заразивший более 100 000 роутеров и постепенно разрастающийся в последние два месяца. Согласно данным экспертов, скомпрометированные устройства используются для соединений с серверами электронной почты и массовой рассылки спама.

Исследователи пишут, что появившийся в сентябре ботнет активно эксплуатирует уязвимость пятилетней давности. Еще в 2013 году сотрудники DefenseCode обнаружили целый набор уязвимостей в роутерах и другом активном сетевом оборудовании девяти крупнейших фирм-производителей. Все баги были так или иначе связаны с некорректной программной реализацией ключевых компонентов. В частности — стека UPnP в прошивках для чипов Broadcom.

Данный баг позволяет удаленно выполнить на уязвимом роутере произвольный код (без аутентификации). Его неоднократно использовали и другие ботнеты, и теперь эксплуатирует BCMUPnP_Hunter, который получил свое название из-за того, что постоянно сканирует сеть в поисках роутеров с открытым портом 5431, а затем проверяет UDP и порт 1900. По данным Shodan, потенциальными жертвами атак могли стать около 400 000 устройств.

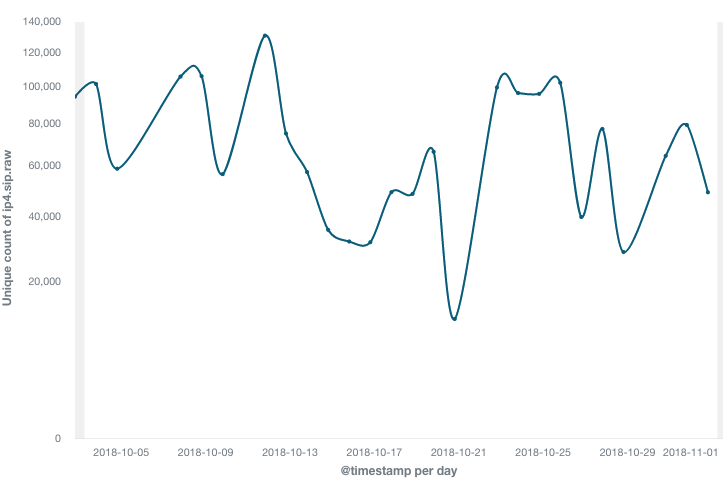

В последние месяцы сканирования BCMUPnP_Hunter исходили с 3,37 млн IP-адресов, при этом среднее число ежедневно активных устройств держится на отметке примерно 100 000. Жертвами ботнета становятся устройства в самых разных странах мира, но больше всего заражений наблюдается в Индии, Китае и США.

Исследователи отмечают, что, в отличие от большинства современной IoT-малвари, новый ботнет строится не на утекших исходных кодах Mirai или других известных вредоносов. Судя по всему, BCMUPnP_Hunter был написан с нуля и имеет комплексный многоступенчатый механизм заражения, что позволяет предположить, что операторами и разработчиками угрозы являются не обычные скрипт-кидди.

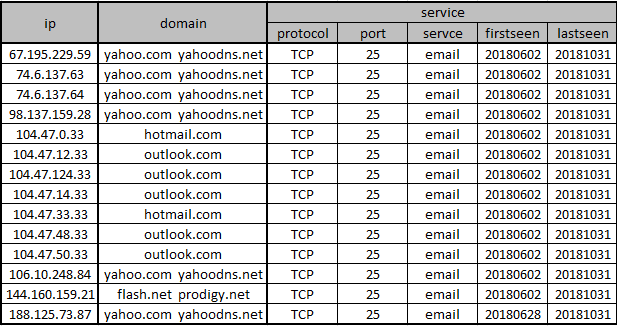

Заразив очередное устройство, BCMUPnP_Hunter тут же задействует его для поиска новых жертв. Кроме того, у ботнета есть и еще одна функциональность: зараженные роутеры могут использоваться в качестве прокси, позволяя операторам малвари подключаться к другим удаленным IP. В настоящее время исследователи выявили, что BCMUPnP_Hunter используется только для соединения с IP-адресами различных почтовых сервисов, таких как Yahoo, Outlook и Hotmail.

Так как все эти соединения обращены к порту TCP 25 (используется Simple Mail Transfer Protocol, SMTP), исследователи убеждены, что операторы ботнета занимаются рассылкой спама, прикрываясь зараженными роутерами и постоянно меняя прокси.