Троян TrickBot продолжает эволюционировать. Так, в марте текущего года вредонос приобрел функциональность локера и научился весьма эффективно избегать обнаружения, а недавно авторы малвари расширили арсенал TrickBot модулем PasswordGrabber, предназначенным для хищения паролей с зараженных машин.

Теперь эксперты компании My Online Security сообщают, что TrickBot начал похищать данные полученные от Reliability Analysis Component (RAC), то есть средства анализа стабильности системы, использующегося в Windows. RAC собирает данные об установках и обновлениях ПО, ошибках операционной системы и приложений, а также о проблемах с железом. Так, RACAgent регулярно копирует все собранные данные в локальные директории, и отключить эту функциональность можно в Планировщике задач.

Исследователи заметили, что на прошлой неделе появились новые версии TrickBot, которые, в числе прочего, похищают информацию из C:\ProgramData\Microsoft\RAC\. На иллюстрации ниже, можно увидеть, какие именно файлы интересуют малварь.

Пока неясно, зачем именно операторам вредоноса потребовались эти данные. Исследователи предполагают, что даже такую информацию можно использовать во вред, к примеру, для лучшего таргетинга фишинговых писем.

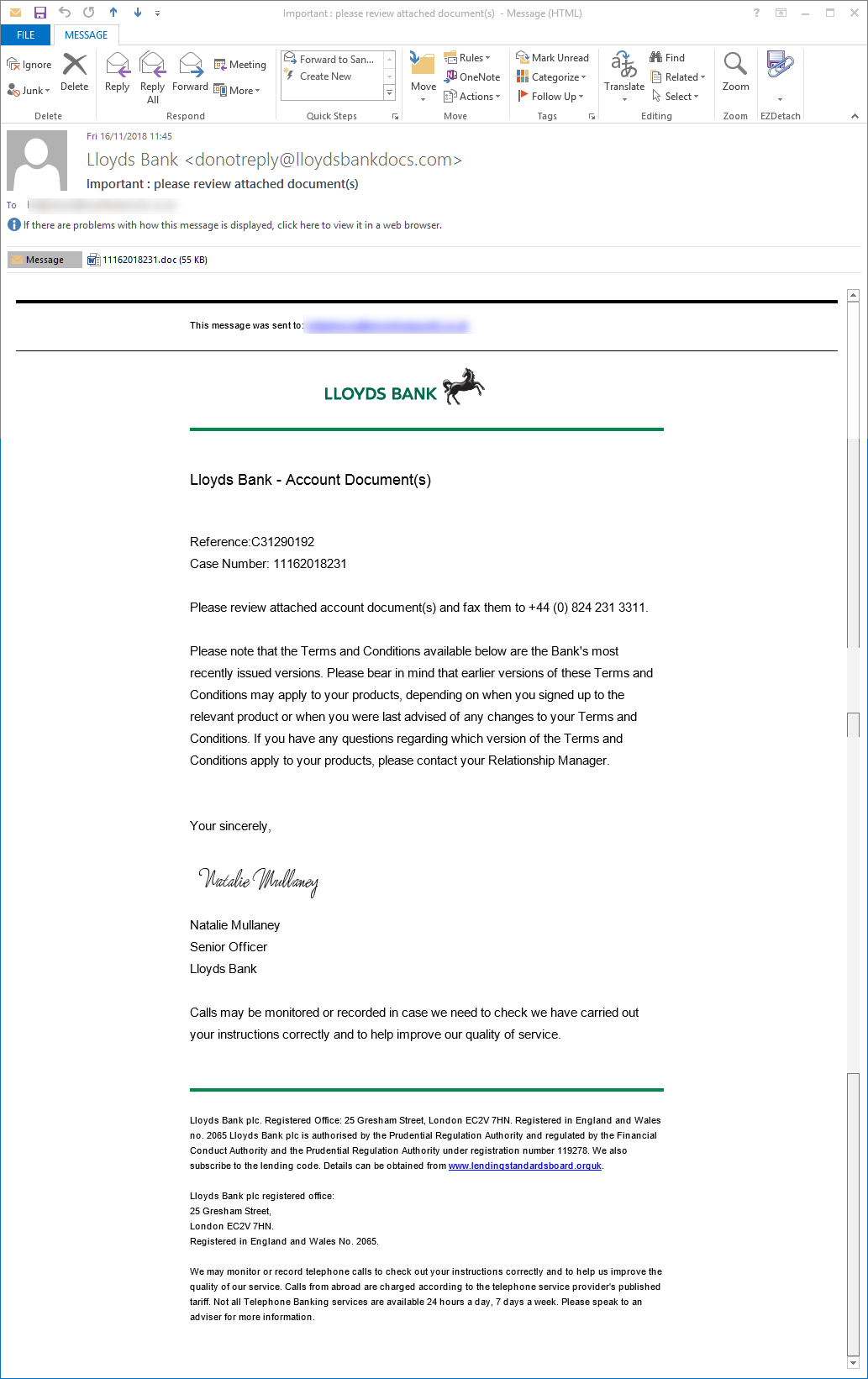

Новые версии вредоноса были замечены в рамках кампании по распространению фишинговых писем от лица Lloyds Bank. Такие послания приходят с адреса donotreply@lloydsbankdocs[.]com и содержат вредоносные документы Office со встроенными макросами, отвечающими за загрузку и запуск TrickBot.