Киберполиция Украины сообщила об аресте 42-летнего жителя Львова, который, по информации правоохранителей, заразил около 2000 человек в 50 странах малварью DarkComet.

Напомню, что DarkComet появился еще в 2008 году и исходно представлял собой легальный инструмент для удаленного администрирования. Однако благодаря широким шпионским возможностям DarkComet в скором времени приглянулся злоумышленникам, которые адаптировали инструмент, превратив его в многофункциональный RAT (remote access trojan, троян удаленного доступа).

В итоге оригинальный разработчик забросил проект еще в 2012 году, но эстафету подхватили вирусописатели, и малварь на базе DarkComet по-прежнему активно используется злоумышленниками, а порой такие решения встречаются даже в арсеналах «правительственных» хакерских групп.

DarkComet представляет собой классическую RAT-угрозу, которая устанавливает «клиентский» модуль на зараженную машину, и предает собранные в системе данные «серверному» модулю, то есть административной панели. Малварь способна делать снимки экрана, перехватывать нажатия клавиш, звук с микрофона и видео со встроенных или внешних камер, похищать различные документы, воровать пароли из локальных приложений, удалять приложения и устанавливать на зараженное устройство дополнительную малварь, отключать различные функции ОС и так далее.

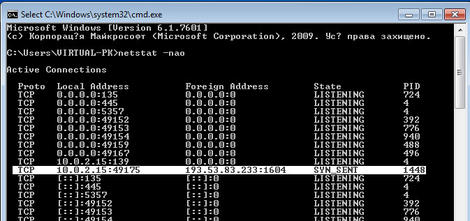

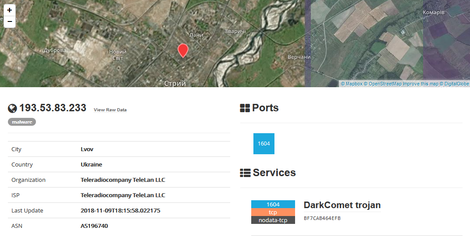

Украинская киберполиция не сообщает почти никаких подробностей о личности подозреваемого и том, как именно он был обнаружен. Однако правоохранители рассказывают, как проверить свою систему на предмет заражения этой версией DarkComet: набрать в cmd «netstat -nao» и убедиться, что в списке текущих соединений нет адреса 193.53.83.233 (порт 1604 или 81). Если устройство пытается связываться с этим адресом, оно пострадало от этой кампании DarkComet.

Интересно даже простой поиск через Shodan показывает, что адрес 193.53.83.233 не относится к какому-либо дата-центру, но принадлежит обычному провайдеру (и, очевидно, обычному абоненту). То есть управляющий сервер малвари, очевидно, действительно располагался прямо дома у задержанного.

Правоохранители сообщают, что по месту жительства злоумышленника был произведен обыск, во время которого были изъяты ноутбук, зараженный вредоносным ПО, и стационарный компьютер. Подчеркивается, что во время предварительного осмотра техники, на компьютере была обнаружена админ-панель доступа к зараженным малварью компьютерам, установочные файлы DarkComet, а также скришноты, сделанные на подконтрольных RAT компьютерах. Изъятую технику направили на проведение компьютерно-технической экспертизы.