Эксперты компании Trend Micro рассказали об обнаружении малвари TROJAN.MSIL.BERBOMTHUM.AA, которая использовала для получения команд Twitter, стеганографию и мемы.

Исследователи рассказывают, что схему распространения самой угрозы им определить не удалось, однако много интересного удалось выяснить относительно механизма управления малварью. Для этой цели злоумышленники создали учетную запись в Twitter (в настоящее время аккаунт уже удален), где 25 и 26 октября 2017 года были размещены посты с вредоносными мемами. Преступники использовали стеганографию, то есть в коде этих ничем не примечательных на первый взгляд картинок содержались команды для малвари.

Эксперты отмечают, что использование легитимного сервиса (в данном случае социальной сети) в качестве альтернативы управляющему серверу обеспечивало злоумышленникам определенную надежность. Ведь вредоносные изображения были доступны и сохранны до тех пор, пока учетную запись злоумышленников не деактивировали.

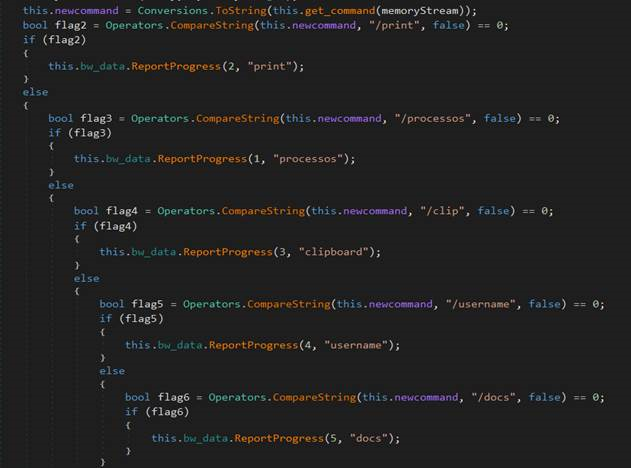

Успешно заразив целевую машину, TROJAN.MSIL.BERBOMTHUM.AA загружал из Twitter вредоносные мемы и извлекал команды из изображений. К примеру, закодированная в картинках команда print заставляла трояна делать снимки экрана зараженного устройства. Также троян мог собирать информацию о запущенных процессах, воровать содержимое буфера обмена, извлекать username зараженной машины, собирать названия файлов в определенных папках (desktop, %AppData% и так далее).

Информацию о фактическом C&C-сервере вредонос получал с Pastebin, а затем передавал все собранные данные по полученному адресу.