Сводная группа экспертов из Грацского технического университета, Бостонского университета, а также компаний NetApp, CrowdStrike и Intel обнародовала доклад, посвященный новой атаке по стороннему каналу (side-channel). Данная методика отличается от других подобных атак и вариаций на тему Meltdown и Spectre: атака не зависит от железа, не эксплуатирует проблемные места архитектуры процессоров и других компонентов ПК, а в некоторых случаях может осуществляться удаленно.

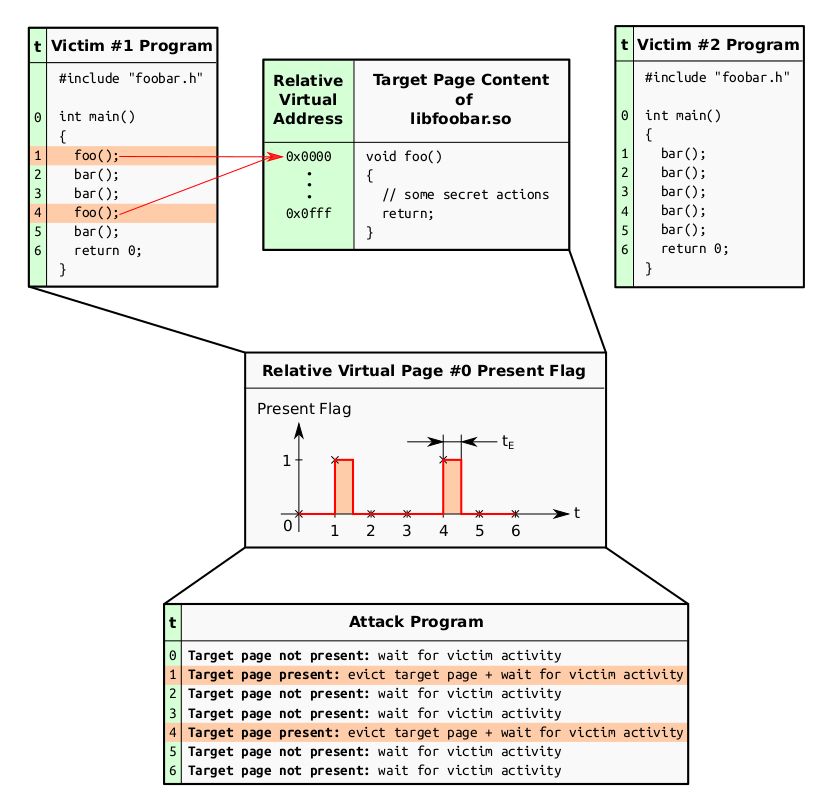

Краеугольным камнем атаки является страничная память или страничный кеш – данным термином обозначают способ организации виртуальной памяти. В такие области памяти ОС загружает код, используемый одним или более приложением (это могут быть исполняемые файлы, библиотеки, user data). Такие страницы, это полностью софтверный кеш, которым управляет ОС.

Исследователи нашли способ, используя который, вредоносный процесс способен извлекать данные из такого кеша в Windows и Linux и, таким образом, получать доступ к информации, с которой работают другие программы. Атака производится через вызовы mincore в Linux и QueryWorkingSetEx в Windows и использует метод вытеснения из кеша. Хотя специалисты не тестировали свои наработки на macOS, они отмечают, что страничный кеш в операционной системе Apple работает схожим образом и, скорее всего, ОС точно так же уязвима перед этим типом side-channel атак.

Эксперты подчеркивают, что их атака по стороннему каналу отличается от других тем, что позволяет достаточно быстро восстанавливать крупные объемы данных. К примеру, во время тестов специалистам удалось добиться перехвата 6 нажатий клавиш в секунду, то есть такая атака вполне может найти практическое применение в жизни.

Локальные варианты атаки могут использоваться для обхода песочниц, перехвата нажатий клавиш и подделывание различных элементов UI. Все, что для этого потребуется – непривилегированный вредоносный процесс, запущенный на целевой машине. Удаленная вариация подобной атаки тоже возможна, однако специалисты признают, что она будет значительно медленнее локальной, а также не позволит обойти песочницу и потребует тонкой настройки, с учетом железа пользователя (эту версию атаки уже нельзя назвать независимой от аппаратных компонентов).

Так как исследователи уведомили разработчиков ОС заранее, патчи для проблемы уже в работе. Так, Microsoft уже исправила уязвимость в Windows 10 Insider Preview Build 18305 (правда не совсем ясно, когда патч доберется до широкой публики), а девелоперы Linux уже решают, как лучше подойти к устранению проблемы.