Специалисты компании Confiant рассказали о хак-группе VeryMal, которая атакует пользователей Apple и использует стеганографию, то есть прячет вредоносный код внутри изображений.

Интересно, что это далеко не первая вредоносная кампания, направленная исключительно на пользователей устройств Apple, и обнаруженная экспертами. Так, в ноябре 2018 года группировка ScamClub атаковала пользователей iOS в США. Вредоносная реклама этой группы вмешалась в работу 300 млн браузерных сессий за 48 часов.

По сравнению с этим, операции VeryMal вряд ли можно назвать масштабными: на счету VeryMal вмешательство «всего» в 5 000 000 сессий за 48 часов. Кампании группы, как правило, длятся всего несколько дней, и первые из них были замечены экспертами еще в августе 2018 года.

Однако масштаб операций – не единственное отличие между этим группировками. VeryMal действуют хитрее и стараются быть как можно незаметнее. В частности, в 2019 году злоумышленники начали использовать стеганографию. В итоге схема атаки выглядит следующим образом:

- в рекламный слот на легитимном сайте загружается изображение, содержащее скрытый вредоносный код;

- в этом же слоте подгружается дополнительный код JavaScript,

- JavaScript проверяет, поддерживаются ли на машине жертвы шрифты Apple, а в случае положительного ответа, читает файл изображение и извлекает из него вредоносный код;

- извлеченный из картинки код выполняется, и он представляющий собой команду, перенаправляющую браузер жертвы на новый URL;

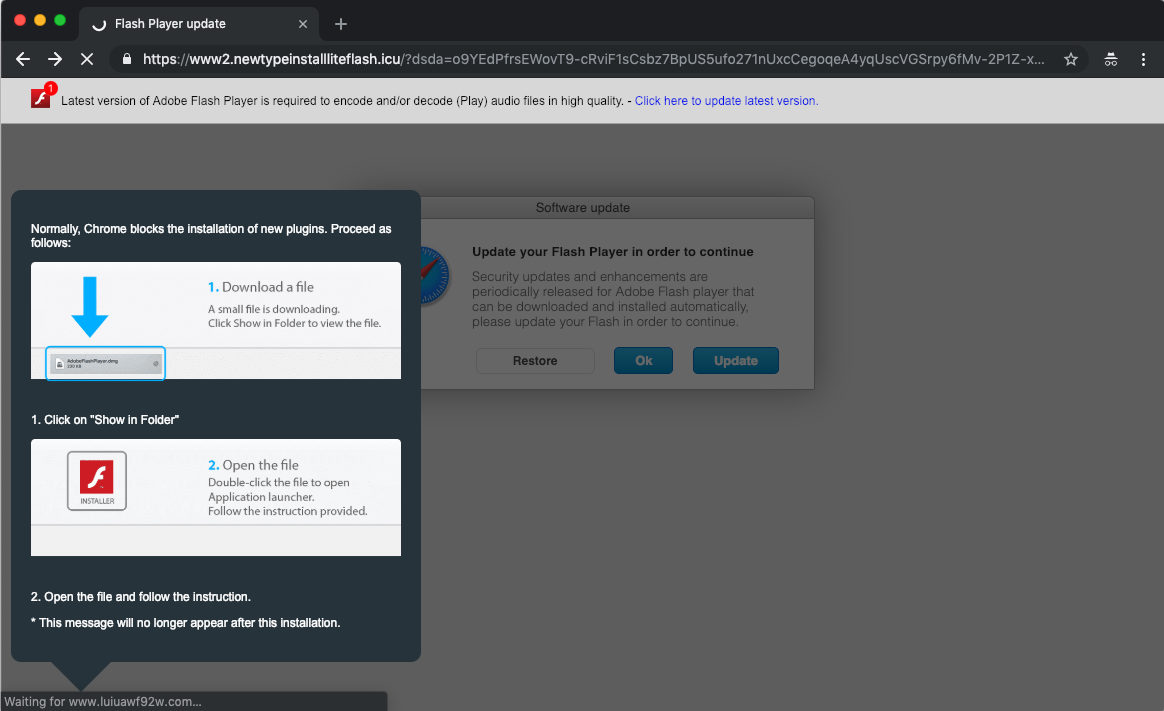

- пострадавшего «перекидывают» по ссылкам до тех пор, пока он не достигнет лендинга с предложением установить фейковое обновление ПО (как правило Adobe Flash Player).

По данным специалистов Malwarebytes, такие фальшивые обновления содержат вредонос Shlayer, который обычно используется для установки адвари на зараженные устройства.