ИБ-специалисты продолжают наблюдать за активностью группировок, практикующих атаки MageCart и отмечают, что некоторые группы заметно эволюционируют и совершенствуют свои инструменты. К примеру, вчера эксперты компании RiskIQ опубликовали детальный отчет об операциях и инструментах так называемой «Группы 4».

Напомню, что атаки типа MageCart также называют веб-скиммингом: с их помощью злоумышленники похищают данные банковских карт пользователей. «Почерк» преступников почти всегда выглядит так: они взламывают самые разные сайты, чаще всего, это магазины на базе популярных CMS, которые ломают через уязвимости в самой CMS или ее плагинах. Затем преступники внедряют вредоносный код JavaScript на страницы оплаты (своеобразный софтверный «скиммер»), похищая таким образом вводимые пользователями финансовые данные (номера банковских карт, имена, адреса и так далее).

В конце 2018 года аналитики компаний RiskIQ и Flashpoint представили совместный отчет об атаках MageCart, в котором описали действующие такими методами группировки и их тактики. Эксперты подчеркивали, что атаки MageCart стали прикрытием для многих хакерских групп, перечислили семь наиболее активных и заметных из них, и описали отличия в их инструментах и операциях.

Теперь аналитики RiskIQ сообщают, что при поддержке ShadowServer и AbuseCH им удалось вывести из строя инфраструктуру Группы 4, а перед этим изучить операции хакеров, которые, как оказалось, являются одной из наиболее профессиональных групп в этой сфере.

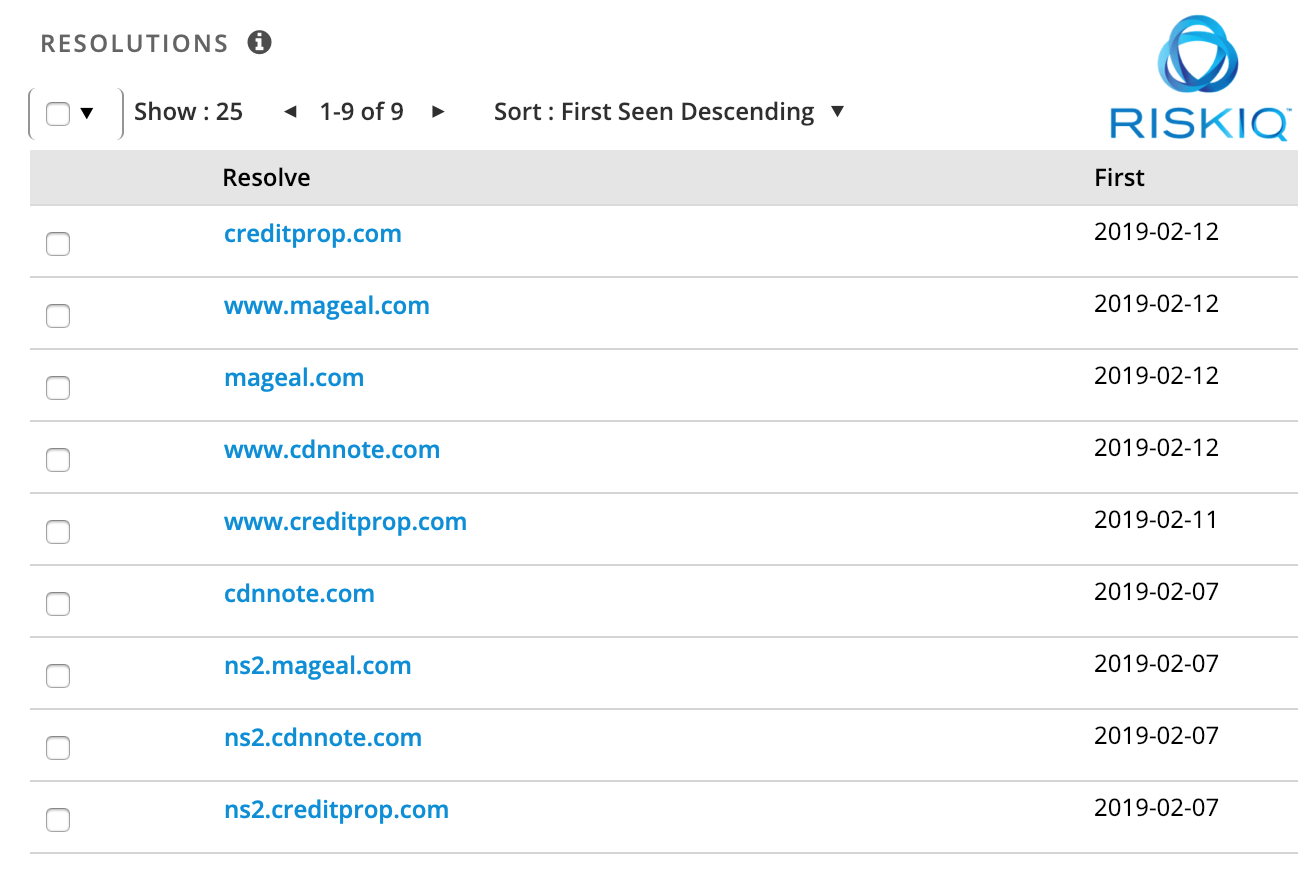

Исследователи рассказывают, что обнаружили более 100 доменов, большой пул серверов для перенаправления трафика на них, и последующей «раздачи» пользователям веб-скиммеров. Причем в определенный момент, после реорганизации, хакеры стали использовать не более 5 доменов на один IP-адрес. Более того, группа использовала пулы из примерно 10 последовательных IP-адресов как минимум 5 разных хостеров, чтобы обезопасить свою инфраструктуру от внезапного отключения.

Эксперты пишут, что домены для скимминговых операций Группы 4, по сути, представляют собой прокси, ведущие к обширной внутренней инфраструктуре хакеров. После применения изначальной фильтрации эти прокси передают запросы бэкэнду, который в ответ предоставляет скрипт-скиммер (или другой скрипт, если пользователь еще не дошел до страницы оплаты).

Для маскировки своей активности злоумышленники используют множество легитимных библиотек, чтобы скрывать скиммер до тех пор, пока его не нужно будет задействовать. Раньше Группа 4 применяла для этих целей только jQuery mask.

Код самих веб-скиммеров тоже постоянно обновляется и совершенствуется. Так, если раньше код скиммера Группы 4 насчитывал более 1500 строк кода, теперь он «похудел» всего до 150 строк. Дело в том, что теперь скиммер не отображает поверх настоящих страниц оплаты фейковые формы для ввода данных. Вместо этого он ищет на страницах платежные формы и крадет информацию их них. Скиммеры такого рода обычно ищут на страницах кнопку «submit» или нечто похожее, но эксперты обнаружили, что Группа 4 работает над другой экспериментальной функцией (пока отключенной): полагается на «события клавиатуры» и ищет, к примеру, события return/enter.

Отмечу, что еще один интересный доклад, связанный с MageCart, на этой неделе обнародовали эксперты компании Sucuri. Исследователи обнаружили, что злоумышленники маскируют веб-скиммеры под легитимные скрипты Google Analytics и Angular, обфусцируя свой вредоносный код и помещая его в обычные на первый взгляд файлы JavaScript.