В минувшие выходные РБК сообщило, что по данным специалистов компании «Ростелеком-Solar», операторы вредоноса Troldesh атаковали около 50 крупных российских компаний, выдавая себя за представителей известных брендов. Эту информацию подтвердили эксперты Positive Technologies и Group-IB. Последние отмечают, что фиксировали до 2000 рассылок фишинговых писем в сутки, и они продолжаются до сих пор.

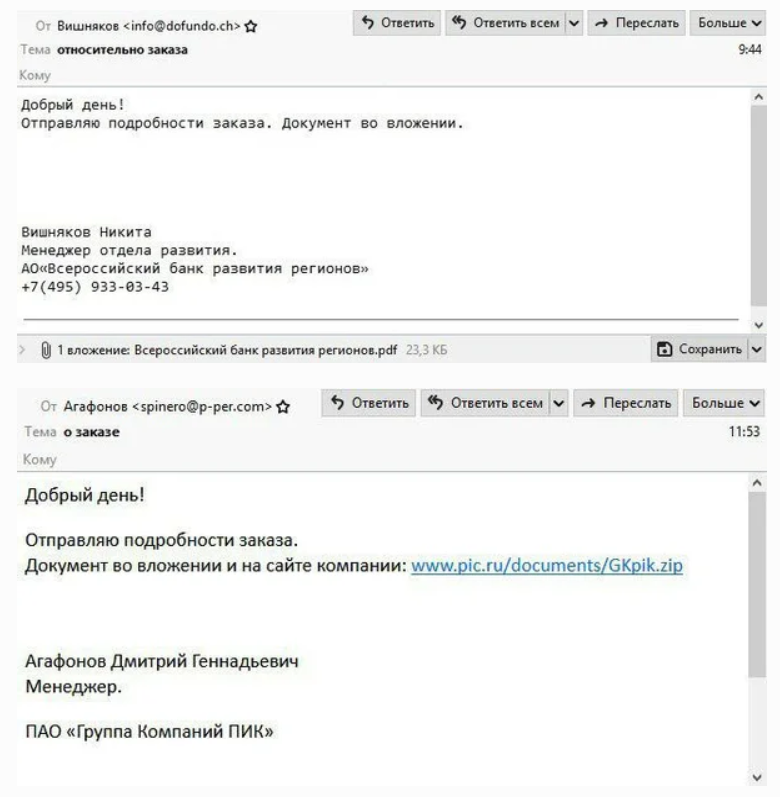

Исследователи отмечают, что на этот раз злоумышленники используют не совсем обычную тактику. Во-первых, вредоносные письма замаскированы под послания от представителей различных известных брендов, включая «Ашан», «Магнит», «Славнефть» и ГК «ПИК». По данным Group-IB, такую тактику операторы Troldesh начали применять еще в ноябре-декабре прошлого года. Тогда их письма имитировали послания от Газпромбанка, а чуть позже от банка «Открытие» и Бинбанка. Исследователи отмечают, что письма написаны и оформлены грамотно, и обычно так выглядят рассылки банковских троянов.

Во-вторых, для распространения фишинговых посланий используется масштабная инфраструктура, включая зараженные IoT-устройства, включая роутеры, расположенные в странах Азии, Латинской Америки и Европы. Специалисты «Ростелеком-Solar» отмечают, что устройства интернета вещей чаще используются для организации DDoS-атак, а не почтовых рассылок, а уж рассылку писем с помощью скомпрометированных роутеров и вовсе можно назвать экзотикой. Скорее всего, операторы Troldesh арендуют мощности уже готовых ботнетов у своих «соседей» по черному рынку.

В-третьих, небезынтересен и сам Troldesh, также известный под именами Shade, XTBL, Trojan.Encoder.858, Da Vinci, crypted000007 и No_more_ransome, и впервые обнаруженный еще в 2015 году. Малварь сочетает в себе функциональность шифровальщика и майнера, то есть не только шифрует данные, но также майнит криптовалюту для своих хозяев, пока пострадавшие собирают средства для выплаты выкупа. Кроме того, с инфицированного компьютера вредонос старается рассылаться себя далее.

В Group-IB сообщили, что Troldesh – самый популярный шифровальщик за последнее время, со следами работы которого команда реагирования Group-IB (Incident Response) сталкивалась как минимум в 7 инцидентах в прошлом году. Исследователи пишут, что раз 1-2 дня малварь регулярно меняет пакер, что позволяет весьма эффективно обходить защитные решения, а центр управления Troldesh размещен в Tor и постоянно перемещается.