Аналитики компании «Доктор Веб» изучили банковский троян Flexnet, построенный на исходниках известной малвари GM Bot и представляющий угрозу для пользователей Android. Напомню, что сам GM Bot ИБ-специалисты отслеживали с 2014 года, а в 2016 году исходные коды малвари попали в открытый доступ, после чего на базе этой малвари было создано немало вредоносов.

По данным «Доктор Веб», первые версии Flexnet, в которых использовались наработки авторов GM Bot, появились вскоре после утечки исходных кодов, но атаки на владельцев Android-устройств продолжаются до сих пор.

В настоящее время злоумышленники распространяют банкера при помощи SMS-спама. В сообщениях потенциальным жертвам предлагается перейти по ссылке и загрузить ту или иную программу или игру. Троян маскируется под приложения «Друг вокруг», GTA V, инструменты для раскрутки аккаунтов в Instagram и «ВКонтакте» и так далее.

При запуске банкер запрашивает права администратора, показывая стандартное диалоговое окно. Если жертва предоставляет ему нужные полномочия, троян сообщает о якобы возникшей ошибке и «прячет» свой значок с экрана приложений. Так он скрывается от пользователя и пытается затруднить свое удаление.

По сравнению с другими современными Android-банкерами возможности Flexnet весьма ограничены. Троян способен только перехватывать и отправлять SMS-сообщения, а также выполнять USSD-запросы. Впрочем и этих функций оказывается вполне достаточно для кражи средств пользователей.

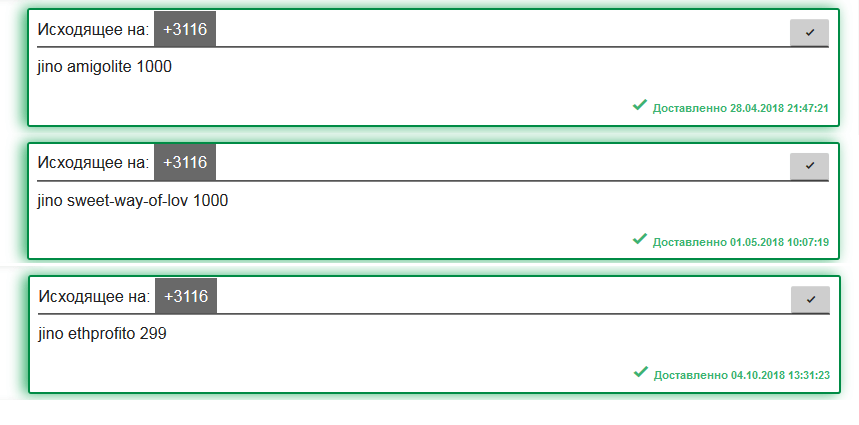

Например, злоумышленники пополняют внутриигровые счета в популярных играх через SMS. Эта схема работает следующим образом. Сначала троян проверяет баланс банковской карты пользователя, отправляя SMS-запрос в систему обслуживания мобильного банкинга. Затем он перехватывает ответное сообщение с информацией об остатке на счете и передает эти сведения своим операторам. Далее они формируют запрос на пополнение баланса интересующей их игры. В запросе указывается номер телефона жертвы и сумма для перевода. После этого пользователю приходит SMS с проверочным кодом. Flexnet перехватывает это сообщение, передает его содержимое мошенникам, а те отдают банкеру команду на отправку SMS с полученным кодом для подтверждения операции.

Аналогичным образом реализуются и другие мошеннические схемы. Так, злоумышленники могут оплачивать услуги хостинг-провайдеров, используя деньги с баланса мобильных номеров своих жертв. Для этого троян отправляет SMS с необходимыми параметрами на специализированные номера.

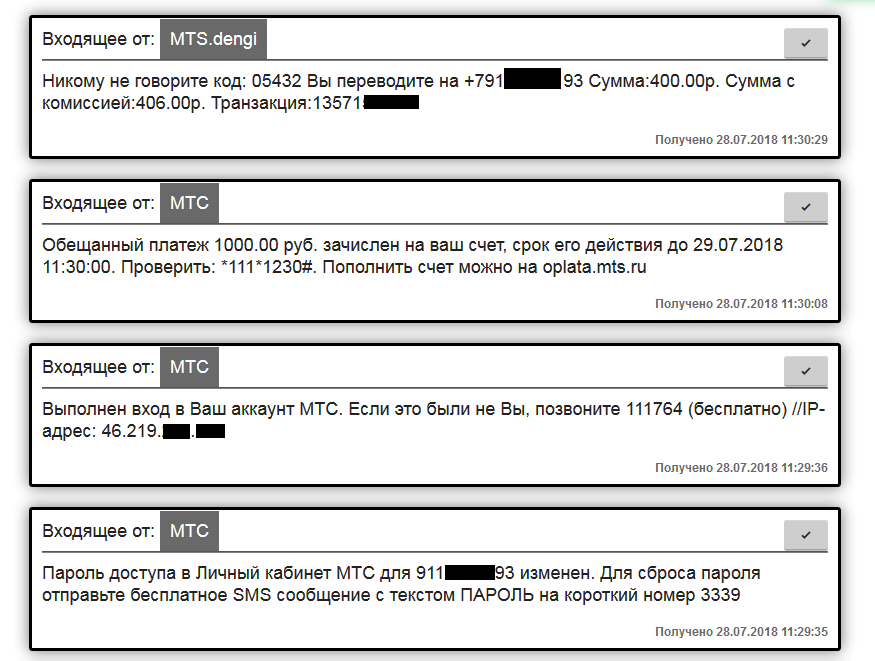

Если же на счету потенциальной жертвы недостаточно средств, преступники все равно могут украсть деньги. Для этого мошенники используют тарифную опцию сотовых операторов «Обещанный платеж», которая позволяет оплачивать услуги в долг. Как и в других случаях, операторы малвари дают команду на отправку SMS с нужными параметрами. При этом до определенного времени владельцы зараженных устройств не подозревают о пропаже денег, поскольку банкер скрывает от них все подозрительные сообщения.

Также троян способен переводить деньги с банковских карт жертв на счета своих операторов. Однако кредитные организации при помощи специальных алгоритмов отслеживают подозрительные операции, поэтому вероятность блокировки такого перевода очень высока, тогда как описанные выше схемы позволяют мошенникам в течение длительного времени похищать относительно небольшие суммы и оставаться незамеченными.

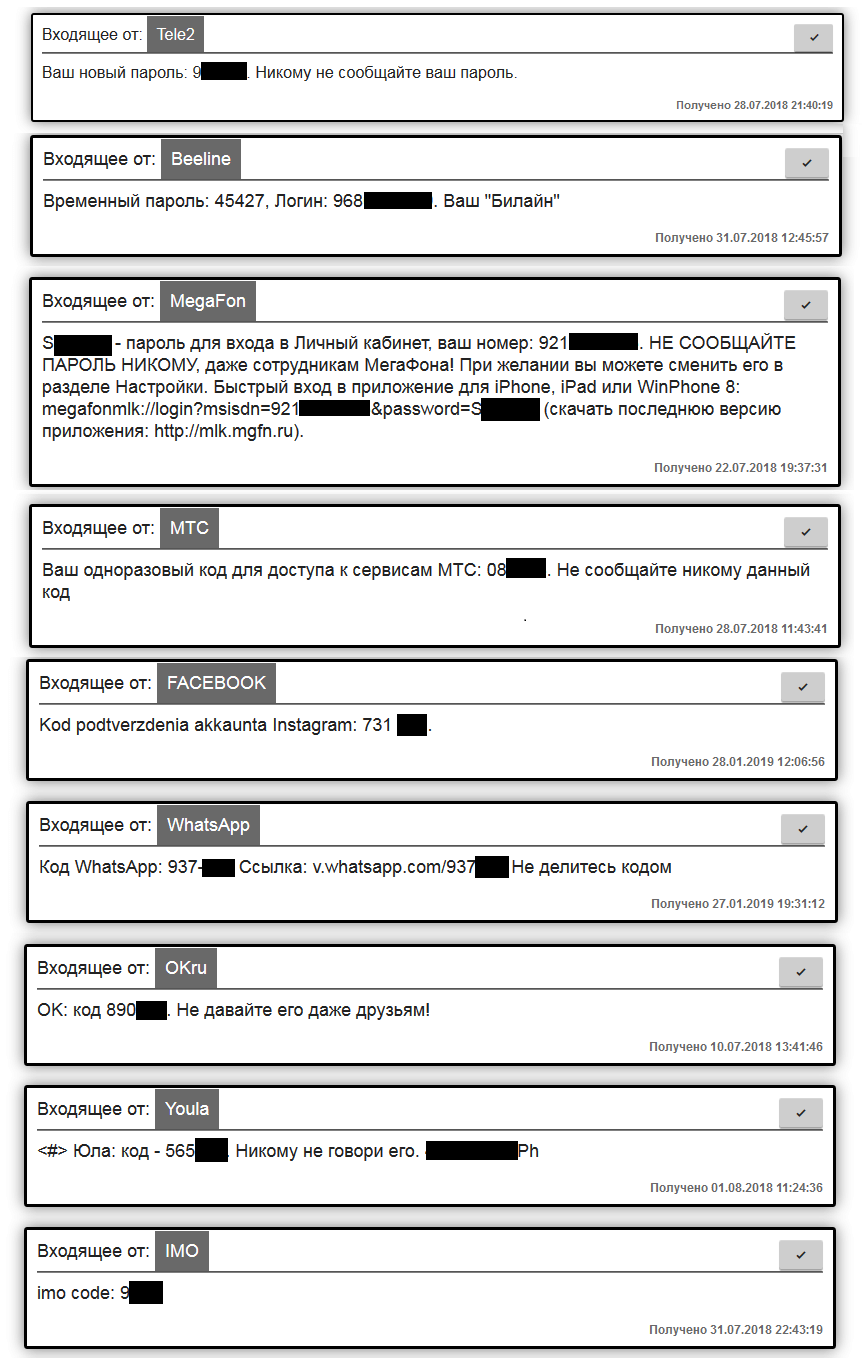

Еще одна функция Flexnet — похищение конфиденциальных данных. Злоумышленники могут получать доступ к аккаунтам пользователей социальных сетей, интернет-магазинов, личным кабинетам на сайтах операторов связи и другим онлайн-сервисам. Зная номер мобильного телефона жертвы, злоумышленники пытаются выполнить вход в ее учетную запись. На этот номер поступает одноразовый проверочный код, который троян перехватывает и отправляет своим «хозяевам».

Если номер владельца зараженного устройства не привязан к одному из целевых сервисов, преступники могут использовать такой номер для регистрации новой учетной записи. В дальнейшем скомпрометированные и вновь созданные аккаунты могут попасть на черный рынок, применяться для рассылки спама и организации фишинговых атак.

Сообщается, что при содействии регистратора REG.ru были блокированы несколько управляющих серверов Flexnet, и часть зараженных устройств злоумышленники больше не контролируют.