Avast

Эксперты компании Avast предупредили об обнаружении в официальном каталоге Google Play 50 приложений, зараженных вредоносным рекламным ПО. Малварь получила название TsSdk, и зараженные приложения были установлены от 5 000 до 5 000 000 раз, и постоянно демонстрировали пользователям полноэкранные рекламные объявления, а в некоторых случаях предлагали установить дополнительные продукты.

Рекламная малварь связана друг с другом посредством сторонних библиотек на Android, которые обходят ограничения фоновых сервисов Android даже в самых новых версиях операционной системы. Такой обход правил каталога не запрещен, однако Avast относит такие программы к классу нежелательных, так как они увеличивают расход батареи и замедляют устройство пользователя. Программы непрерывно используют базы данных и показывают все больше и больше рекламы пользователям, тем самым нарушая правила Google Play Store.

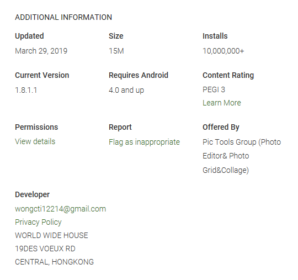

С помощью платформы apklab.io исследователям удалось выявить две версии TsSdk в Play Store, которые имели в своей структуре один и тот же код. Более старая версия была установлена 3,6 млн раз и ее встраивали в простые игр, а также в фоторедакторы и фитнес-приложения. Больше всего загрузок было обнаружено в Индии, Индонезии, Пакистане, Бангладеше и Непале.

Сразу после установки большинство приложений, содержащих более старые версии TsSdk, работают так, как и заявлено в их описании. Однако на рабочем столе при этом появляются дополнительные ярлыки, пользователю демонстрируется большое количество рекламных объявлений при включении дисплея, а также непосредственно во время использования устройства. В некоторых случаях код приложения может содержать задачу на установку сторонних приложений, информация о которых активно показывается пользователю. Кроме того, на рабочем столе зараженного устройства может появиться ярлык Game Center, который открывает страницу, содержащую ссылки на рекламируемые игры: h5games[.]top.

Приложения, зараженные новой версией TsSdk были установлены около 28 000 000 раз, и это были продукты, связанные с музыкой и финтесом. Немного изменилась и география установок: самыми популярными местами для приложений с рекламой стали Филиппины, Индонезия, Малайзия, Бразилия и Великобритания.

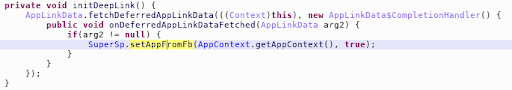

Эту версию отличает более надежная защита кода, так как в нем используется Tencent packer, который достаточно сложно расшифровать аналитикам. Также эта версия малвари отличается от предыдущей в первую очередь тем, что проверяет некоторые факторы перед отображением полноэкранной рекламы. Например, вредонос может срабатывать только в случае, если пользователь установил приложение, нажав на рекламу на Facebook. Рекламный вирус отслеживает это с помощью специальной функции deferred deep linking.

Рекламные объявления показываются жертве только в первые четыре часа после установки приложения, а затем регулярность их появления сильно уменьшается. Так, в первые четыре часа полноэкранная реклама появляется с произвольной периодичностью, когда устройство разблокировано, либо каждые 15 минут в течение первого часа, а далее каждые 30 минут.

Данная форма вредоносного ПО не работает на Android 8.0 и более современных версиях операционной системы в силу изменений в политике безопасности, содержащихся в каждом новом обновлении. Многие приложения, содержащие в себе более старую версию рекламного ПО, были давно замечены в Play Store и удалены компанией Google, как, например, фоторедактор Pro Piczoo, который был установлен более одного миллиона раз.

Check Point

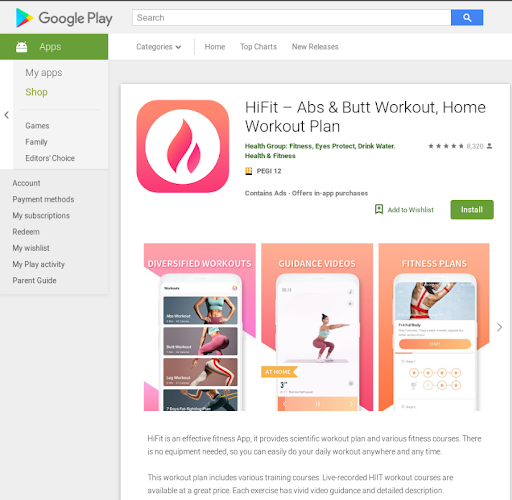

Специалисты компании Check Point, в свою очередь, обнаружили в Google Play шесть приложений, зараженных малварью PreAMo. Данный вредонос имитирует клики живого человека по рекламным баннерам сторонних рекламных агентств (Presage, Admob и Mopub) с помощью функциональности MotionEvent.

В общей сложности эти приложения были загружены более 90 000 000 раз. Самым популярным их них было приложение Selfie Camera, скачанное 57 000 000 раз.

| Приложение | Кол-во загрузок из Google Play |

| com.pic.mycamera | 57 млн |

| com.omni.cleaner | 48 млн |

| com.speedbooster.optimizer | 24 млн |

| com.rambooster.totalcleaner | 15 млн |

| com.cooler.smartcooler | 12 млн |

| com.flashlight.torch.screenlight.party | 3,4 млн |

По сути, PreAMo состоит из трех разных частей, каждая из которых отвечает за работу с конкретным рекламным агентством. Они практически никак не связаны между собой, а в действие их приводят совсем разные триггеры. Однако у этих частей малвари есть и «общий знаменатель» — управляющий сервер res.mnexuscdn[.]com, который используется для передачи статистики и получения новых конфигураций.

Сообщается, что к настоящему моменту инженеры Google уже приняли меры и удалили приложения-кликеры из каталога Google Play.