ИБ-эксперты продолжают наблюдать за активностью группировок, практикующих так называемые атаки MageCart. Такие вредоносные кампании также называют веб-скиммингом: с их помощью злоумышленники похищают данные банковских карт пользователей.

«Почерк» преступников почти всегда выглядит следующим образом: они взламывают различные сайты, чаще всего — магазины на базе популярных CMS (ломают через уязвимости в самой CMS или ее плагинах). Затем внедряют вредоносный код JavaScript на страницы оплаты, получая своеобразный софтверный «скиммер». Подобная малварь ворует вводимые пользователями финансовые данные: номера банковских карт, имена, адреса и так далее.

В конце 2018 года аналитики компаний RiskIQ и Flashpoint представили совместный отчет об атаках MageCart, в котором описали действующие такими методами группировки и их тактики. Более свежий аналитический отчет совсем недавно обнародовали эксперты Group-IB.

Так как атаки MageCart представляют собой большую проблему и сегодня, за подобной вредоносной активностью присматривают многие ИБ-компании и специалисты по всему миру. Так, на прошлой неделе эксперт Malwarebytes Джером Сегура (Jérôme Segura) нашел JS-скиммер одной из группировок прямо на GitHub.

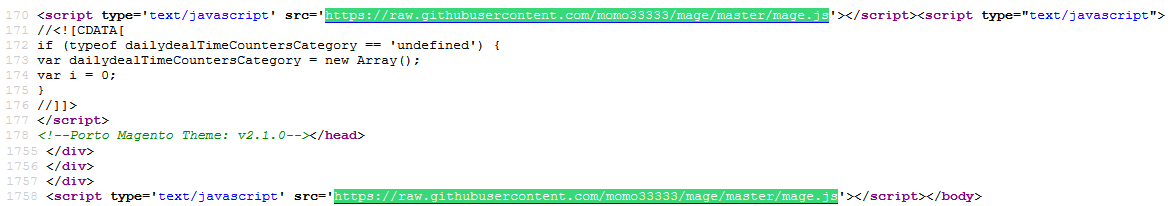

Обфусцированная малварь была загружена в репозиторий 20 апреля 2019 года пользователем momo33333, который зарегистрировался на сайте в тот же день. Скиммер передавал собранные данные на jquerylol[.]ru.

Прежде чем уведомить о хакере администрацию GitHub, Сегура понаблюдал за деятельностью мошенника, видел, как тот провел тесты, завершил настройку скрипта и приготовил его к работе. Дожидаться фактических атак специалист, конечно, не стал, поэтому в настоящее время малварь уже была удалена.

Сегура объясняет, что взломанные магазины на Magento загружали бы этот скрипт с GitHub, точно так же, как любой другой. Согласно статистике PublicWWW, расположенный на GitHub скиммер был привязан к нескольким сотням скомпрометированных ресурсов. Исследователь подчеркивает, что хотя малварь уже удалили с GitHub, эти взломанные сайты по-прежнему не в безопасности. Ведь злоумышленник легко может внедрить на страницы этих ресурсов новый скиммер, разместив скрипт в другом месте.

Напомню, что злоумышленники уже давно пробуют разные тактики, например, маскируют скиммеры под легитимные скрипты Google Analytics и Angular, обфусцируя вредоносный код и помещая его в обычные на первый взгляд файлы JavaScript.

GitHub тоже страдает от подобных злоупотреблений далеко не впервые. Так, только на прошлой неделе специалисты обнаружили, что сервис GitHub Pages (github.io) использовался для размещения фишинговых страниц.