Специалист Bad Packets Трой Мурш (Troy Mursch) предупреждает о проблемах с безопасностью сетевых устройств компании Linksys.

Текущая проблема очень похожа на старую уязвимость в составе Linksys SMART WiFi (CVE-2014-8244), позволявшую удаленному атакующему получить от устройства конфиденциальные данные, используя запросы JNAP/HTTP.

Хотя данная уязвимость якобы была успешно устранена почти пять лет назад, Мурш обнаружил, что баг исправили не до конца, и он стал только хуже. Более того, по данным исследователя, отчет о старой-новой ошибке был закрыт инженерами Linksys с пометкой, что уязвимость исправлять не станут.

С помощью BinaryEdge эксперт обнаружил в интернете более 25 000 уязвимых роутеров Linksys Smart Wi-Fi в 146 странах мира. Эти устройства могут "сливать" на сторону следующие данные:

- MAC-адреса всех устройств, которые когда-либо подключалось к роутеру (полная история, а не только активные устройства);

- имя устройства (например, «TROY-PC» или «Mat's MacBook Pro»);

- операционная система (например, Windows 7 или Android);

- настройки WAN, состояние брандмауэра, настройки обновления прошивки и настройки DDNS;

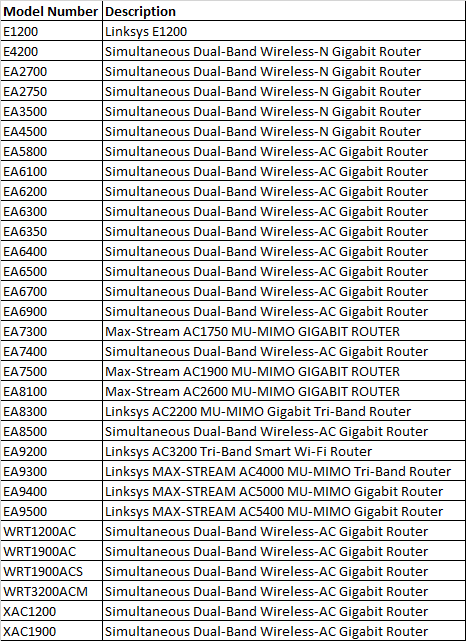

- дополнительные метаданные, такие как тип устройства, номер модели и так далее.

Все эти данные могут существенно помочь злоумышленнику, в частности, в вопросах компрометации IoT-устройств.

Мурш отмечает, что у 14 387 из 25 617 роутеров включены автоматические обновления, а значит, если инженеры Linksys все же выпустят исправления, то эти устройства получат патчи сразу же. Однако представители компании сообщили журналистам, что не сумели воспроизвести проблему CVE-2014-8244 и полагают, что специалисты Bad Packets работали со старыми прошивками или устройствами, у которых отключен файрвол. То есть исправлений, похоже, можно не ждать.