Сводная группа исследователей, состоящая из специалистов Университета штата Аризона и сотрудников PayPal, выяснила, что функциональность Google Safe Browsing не работала в мобильных браузерах (таких как Google Chrome, Firefox и Safari) с середины 2017 и до конца 2018 года. То есть даже если пользователь активировал все связанные с этой функциональностью настройки, предупреждения о возможной опасности посещаемых страниц все равно не отображались.

Специалисты рассказывают, что проблема возникла из-за перехода на новый мобильный API, разработанный для оптимизации использования данных, который не функционировал должным образом.

Выявить брешь в безопасности удалось благодаря исследовательскому проекту PhishFarm, начатому еще в 2017 году. Тогда аналитики создали 2380 фишинговых страниц, имитирующих настоящую страницу логина PayPal. Они не проверяли, насколько быстро их URL попадали в черные списки (подобные исследования уже проводились в прошлом), но сосредоточились на создании фишинговых страниц, использующих различные методы маскировки. Маскировка должна была помочь обмануть фильтры, после чего специалисты засекали время и проверяли, как быстро такие «скрытые» фишинговые страницы попали в списки опасных сайтов, если вообще попадали.

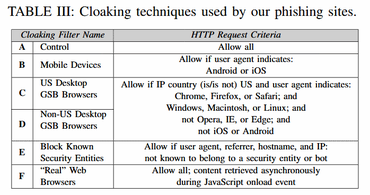

Эксперты использовали для своих фишнговых страниц шесть типов маскировки, которые вполне успешно применяются злоумышленниками в реальном мире:

- A- разрешить всем просматривать фишинговую страницу, то есть режим без маскировки;

- B- разрешить только пользователям с мобильных устройств;

- C- разрешить доступ только пользователям из США с десктопных устройств;

- D- разрешать доступ пользователям из США с недесктопных устройств;

- E- блокировать посетителей с IP-адресов, которые связаны с поставщиками средств безопасности;

- F- разрешать только браузеры, в которых включен JavaScript.

В рамках проекта PhishFarm исследователи протестировали черные списки Google Safe Browsing, Microsoft SmartScreen, US-CERT, Anti-Phishing Working Group, PayPal, PhishTank, Netcraft, WebSense, McAfee и ESET.

«Мы выяснили, что простейшие методы маскировки, использующиеся для атак в реальной жизни, в том числе основанные на геолокации, типе устройства или JavaScript, оказались эффективными и в среднем снижали вероятность внесения страницы в черный список более чем на 55%», — рассказывают аналитики.

Во время тестирования в 2017 году исследования обратили внимание, что методы маскировки A, E и F отлично срабатывали против мобильных браузеров, использующих черные списки Google Safe. В этих случаях фишинг не обнаруживался вовсе. Когда опыт повторили в 2018 году, результат остался тем же, после чего специалисты поняли, что Google Safe Browsing, похоже, попросту не работает для мобильных браузеров, и поспешили связаться с Google.

Специалисты рассказывают, что в итоге проблема была устранена инженерами Google в конце 2018 года. Подобнее о результатах работы проекта PhishFarm можно почитать в докладах исследователей, доступных здесь, здесь и здесь.