Аналитики компании ESET предупредили, что пользователей южнокорейских и китайских торрент-сайтов атакуют злоумышленники. Они распространяют бэкдор GoBot2/GoBotKR под видом пиратских версий фильмов, игр и сериалов.

Вредоносная кампания стартовала еще в мае 2018 года, и помощью данной малвари атакующие добавляют скомпрометированную машину в ботнет, который затем используется для DDoS-атак различного типа (SYN Flood, UDP Flood или Slowloris). Вредоносная кампания направлена преимущественно на жителей Южной Кореи (80% всех заражений бэкдором), Китая (10%) и Тайваня (5%).

GoBotKR представляет собой модифицированную версию бэкдора GoBot2, написанного на Go, исходный код которого доступен в сети с марта 2017 года. Различные дополнительные функции, добавленные с помощью библиотек GoLang, запускаются на скомпрометированных машинах с помощью легитимных бинарников Windows и сторонних утилит, таких как BitTorrent и клиенты uTorrent.

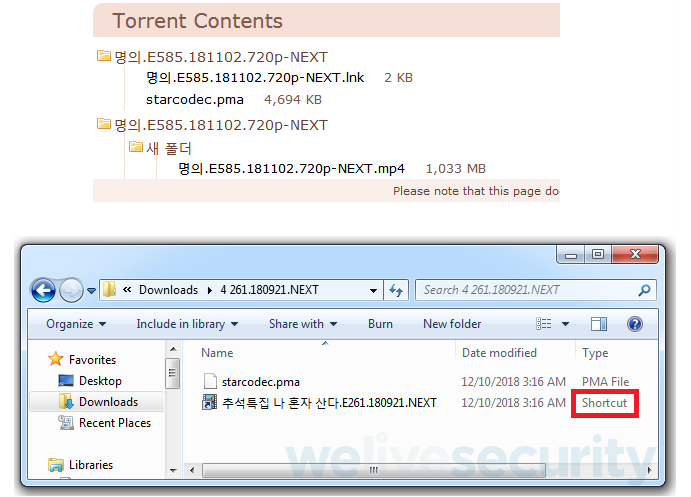

Заражение GoBotKR выглядит следующим образом: пользователь скачивает торрент-файл, после чего видит набор безобидных программ и расширений, включая файлы с расширениями PMA (на деле это переименованный EXE-файл), MP4 и LNK. «Злоумышленники пытаются обмануть пользователей, “начинив” торренты вредоносными программами с названиями привычных файлов, расширений и ярлыков», — объясняет эксперт ESET Зузана Хромцова.

Сама малварь запускается после открытия LNK-файла. После установки GoBotKR в фоновом режиме начинается сбор системной информации: данные о конфигурации сети, операционной системе, процессоре и установленных антивирусных программах. Эта информация отправляется на командный сервер, расположенный в Южной Корее.

Список команд, которые может выполнять бэкдор, многообразен: раздача торрентов через BitTorrent и uTorrent, организация DDoS-атак, изменение фона рабочего стола, копирование бэкдора в папки облачных хранилищ (Dropbox, OneDrive, Google Drive) или на съемный носитель, запуск прокси- или HTTP-сервера, изменение настроек брандмауэра, включение или отключение диспетчера задач и так далее.

Пока главной целью злоумышленников является объединение зараженных компьютеров в ботнет для совершения DDoS-атак, однако операторы кампании могут переключиться и на другую вредоносную активность.