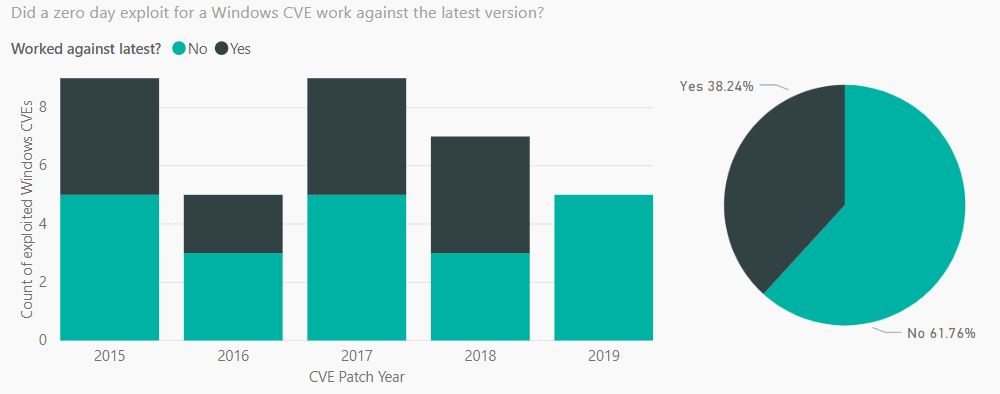

Специалист Microsoft Security Response Center Мэтт Миллер (Matt Miller) подсчитал, что с 2015 года лишь 40% эксплоитов успешно использовались против новейших версий Windows. Доклад на эту тему эксперт планирует представить на конференции Usenix WOOT '19 в августе текущего года.

В сущности это означает, что подавляющее большинство 0-day уязвимостей в Windows, используемых в живых атаках, работают только против старых версий ОС, а пользователи, не забывающие устанавливать обновления, как правило, защищены от этих проблем.

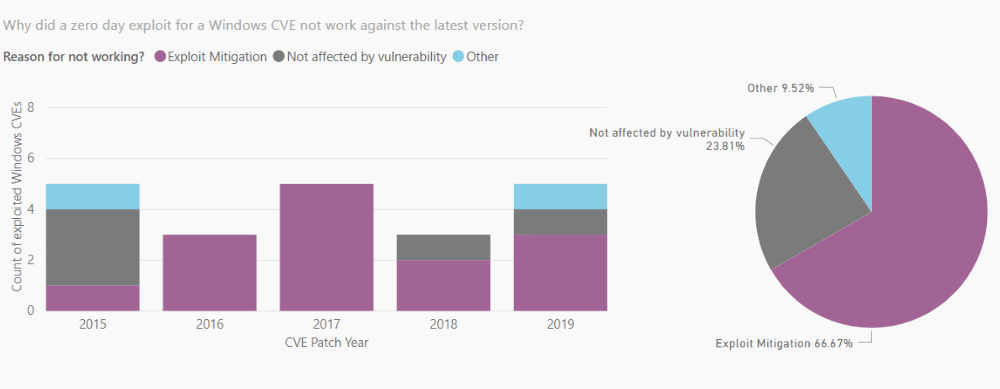

Согласно собранной Миллером статистике, в двух из трех случаев уязвимости нулевого дня не работали против новейших версий Windows из-за мер защиты, которые разработчики Microsoft добавили в свою ОС.

Для сбора данной статистики эксперт проанализировал попытки эксплуатации 0-day багов между 2015 и 2019 годами (то есть с момента релиза Windows 10).

Кроме того, недавно на конференции BlueHat Israel Миллер рассказывал, что 0-day проблемы в Windows чаще всего используются злоумышленниками до того, как у Microsoft появляется возможность выпустить патчи, или же спустя месяцы, после того, как компании не сумела исправить ошибку.

Также Миллер сообщил, что около 70% всех проблем с безопасностью, устраненных Microsoft за последние 12 лет, были связаны с управлением памятью.