Специалист компании Cure53 Алекс Инфур (Alex Inführ) предупредил, что патч для недавно исправленной уязвимости в LibreOffice можно обойти. Хуже того, речь идет не о пустяковой проблеме: для эксплуатации бага жертве нужно лишь открыть в LibreOffice вредоносный документ, что может повлечь за собой исполнение кода.

Ранее в этом месяце разработчики LibreOffice выпустили обновленную версию своего продукта (6.2.5), где устранили две серьезные уязвимости — CVE-2019-9848 и CVE-2019-9849.

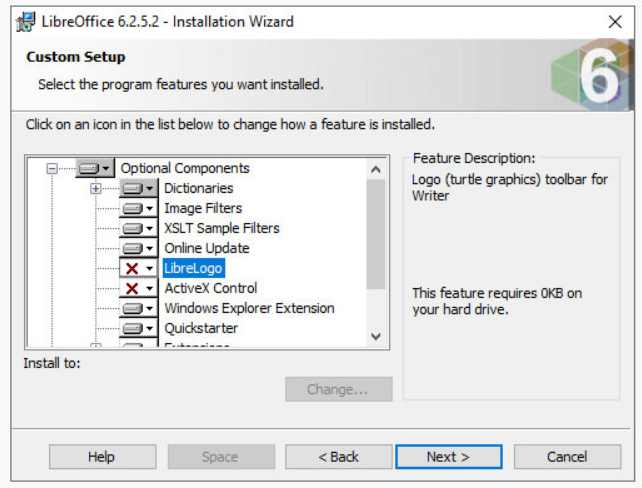

Уязвимость, патч для которой сумел обойти Инфур, это проблема CVE-2019-9848, изначально обнаруженная ИБ-экспертом Нильсом Эммерихом (Nils Emmerich), который также опубликовал в своем блоге PoC-эксплоит. Уязвимость связана с работой компонента LibreLogo, который по умолчанию включен в состав с LibreOffice.

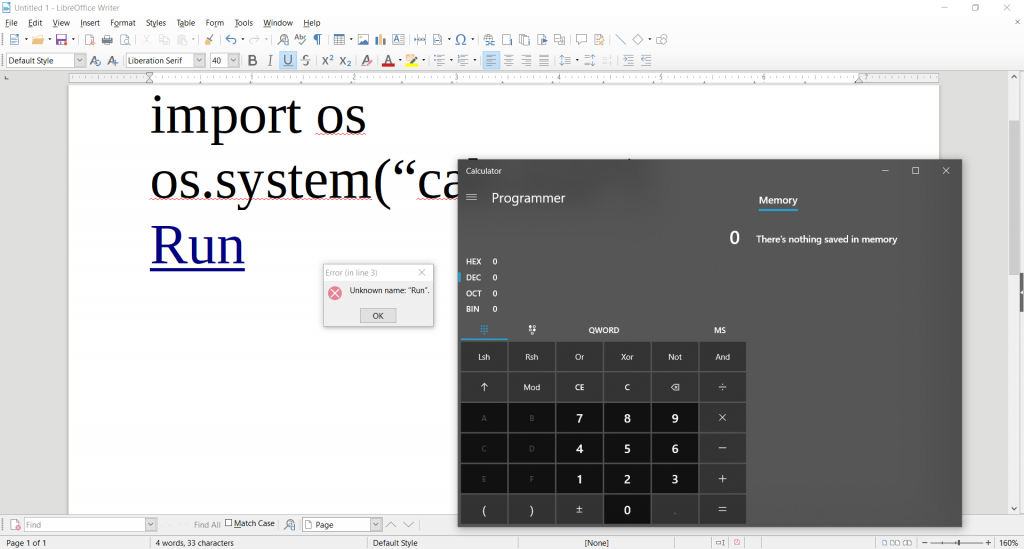

LibreLogo позволяет пользователю использовать различные предустановленные скрипты, привязывая их срабатывание к различным событиям, например, к наведению курсора мыши. Эммерих предупреждал, что используя баг, злоумышленник может создать вредоносный документ, который будет скрытно выполнять произвольные python-команды, никак не предупреждая об этом пользователя. Более того, используя формы и OnFocus можно добиться выполнения кода при простом открытии документа, даже без наведения курсора.

Пока Алекс Инфур не раскрывает подробностей того, как именно ему удалось обойти патч для этой бреши. Исследователь уже уведомил о проблеме разработчиков LibreOffice и не планирует обнародовать детали до момента выхода нового исправления. Пока же патча нет, исследователь советует пользователям отказаться от использования макросов или хотя бы отключить LibreLogo.