Аналитики «Доктор Веб» выявили очередного трояна в каталоге приложений Google Play. Угроза получила идентификатор Android.Click.312.origin и представляет собой классический кликер, то есть используется для накрутки посещений сайтов и монетизации онлайн-трафика.

Малварь была встроена в самые обычные на первый взгляд приложения (список можно увидеть в конце статьи): словари, онлайн-карты, аудиоплееры, сканеры штрих-кодов и так далее. Все эти программы работали именно так, как и было заявлено в описании, и для владельцев Android-устройств выглядели совершенно безобидными. Кроме того, троян начинал вредоносную деятельность лишь через 8 часов после первого запуска приложения, чтобы не вызвать подозрений у своих жертв.

Начав работу, троян передает на управляющий сервер следующую информацию о зараженном устройстве:

- производитель и модель;

- версия ОС;

- страна проживания пользователя и установленный по умолчанию язык системы;

- идентификатор User-Agent;

- наименование мобильного оператора;

- тип интернет-соединения;

- параметры экрана;

- временная зона;

- информация о приложении, в которое встроен троян.

В ответ сервер отправляет малвари необходимые настройки. Часть функций вредоносного приложения реализована с использованием рефлексии, и в этих настройках содержатся имена методов и классов вместе с параметрами для них. Эти параметры применяются, например, для регистрации приемника широковещательных сообщений и контент-наблюдателя, с помощью которых малварь следит за установкой и обновлением программ.

После установки нового приложения или скачивании APK-файла клиентом Play Маркет троян передает на управляющий сервер информацию об этой программе вместе с некоторыми техническими данными об устройстве. В ответ он получает адреса сайтов, которые открывает в невидимых WebView, а также ссылки, которые загружает в браузере или каталоге Google Play.

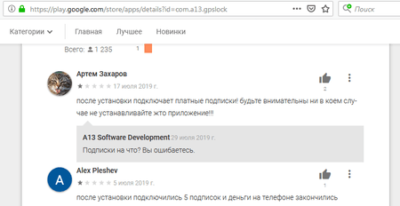

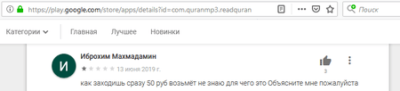

Таким образом, в зависимости от настроек управляющего сервера и поступающих от него указаний, троян может не только рекламировать приложения в Google Play, но и незаметно загружать любые сайты, в том числе с рекламой (включая видео) или другим сомнительным содержимым. Например, после установки приложений, в которые был встроен троян, пользователи жаловались на автоматические подписки на дорогостоящие услуги контент-провайдеров.

Специалистам не удалось воссоздать условия для загрузки таких сайтов, однако потенциальная реализация этой мошеннической схемы может быть достаточно проста. Так как троян сообщает управляющему серверу информацию о типе текущего интернет-соединения, при наличии подключения через сеть мобильного оператора сервер может передать команду на открытие сайта одного из партнерских сервисов, поддерживающих технологию WAP-Сlick. Эта технология упрощает подключение различных премиальных сервисов и часто применяется для незаконной подписки пользователей на премиум-услуги. В некоторых случаях для подключения такой услуги не требуется подтверждение пользователя — за него это сможет сделать скрипт, размещенный на той же странице. Он и «нажмет» на кнопку подтверждения вместо жертвы. Поскольку малварь откроет страницу сайта в невидимом WebView, вся процедура пройдет без ведома и участия пользователя.

В общей сложности эксперты «Доктор Веб» выявили 34 приложения, в которые была встроена малварь. Их установили свыше 51 700 000 пользователей. Кроме того, модификацию того же трояна, получившую имя Android.Click.313.origin, загрузили по меньшей мере 50 000 000 человек. Таким образом, общее число владельцев мобильных устройств, которым угрожает этот троян, превысило 101 700 000. Ниже представлен список приложений, в которых был найден кликер:

| GPS Fix |

| QR Code Reader |

| ai.type Free Emoji Keyboard |

| Cricket Mazza Live Line |

| English Urdu Dictionary Offline - Learn English |

| EMI Calculator - Loan & Finance Planner |

| Pedometer Step Counter - Fitness Tracker |

| Route Finder |

| PDF Viewer - EBook Reader |

| GPS Speedometer |

| GPS Speedometer PRO |

| Notepad - Text Editor |

| Notepad - Text Editor PRO |

| Who unfriended me? |

| Who deleted me? |

| GPS Route Finder & Transit: Maps Navigation Live |

| Muslim Prayer Times & Qibla Compass |

| Qibla Compass - Prayer Times, Quran, Kalma, Azan |

| Full Quran MP3 - 50+ Audio Translation & Languages |

| Al Quran Mp3 - 50 Reciters & Translation Audio |

| Prayer Times: Azan, Quran, Qibla Compass |

| Ramadan Times: Muslim Prayers, Duas, Azan & Qibla |

| OK Google Voice Commands (Guide) |

| Sikh World - Nitnem & Live Gurbani Radio |

| 1300 Math Formulas Mega Pack |

| Обществознание - школьный курс. ЕГЭ и ОГЭ. |

| Bombuj - Filmy a seriály zadarmo |

| Video to MP3 Converter, RINGTONE Maker, MP3 Cutter |

| Power VPN Free VPN |

| Earth Live Cam - Public Webcams Online |

| QR & Barcode Scanner |

| Remove Object from Photo - Unwanted Object Remover |

| Cover art IRCTC Train PNR Status, NTES Rail Running Status |

Эксперты уже уведомили о трояне инженеров Google, после чего некоторые из зараженных приложений были оперативно удалены из Google Play. Кроме того, для нескольких приложений были выпущены обновления, в которых троянский компонент уже отсутствует. Тем не менее, на момент публикации отчета об угрозе большинство приложений по-прежнему содержали вредоносный модуль и оставались доступными для загрузки через официальный каталог.