На конференции Black Hat, которая проходит в эти дни в Лас-Вегасе, эксперты компании Check Point представили доклад о том, как злоумышленники могут манипулировать сообщениями в личных и групповых чатах WhatsApp. По мнению исследователей, такие атаки могут использоваться для создания и распространения дезинформации и "фальшивых новостей" через надежные источники, которым доверяют пользователи.

Специалисты Check Point продемонстрировали на Black Hat PoC-эксплоит и убеждены, что уязвимости «имеют первостепенное значение и требуют немедленного внимания». Чтобы проиллюстрировать серьезность проблем и привлечь к ним внимание, эксперты создали и показали в работе инструмент, который позволяет расшифровывать коммуникации WhatsApp и подделывать сообщения.

Эксперты рассказывают, что существует три различных вектора атак:

- первый вектор подразумевает использование функции «цитата» в групповом чате и подмену личности отправителя сообщения (даже если человек на самом деле не участвовал в групповом чате);

- второй вектор атаки позволяет изменить чужой ответ, по сути, приписав пользователю то, чего он не говорил;

- третий вектор связан с отправкой другому участнику группового чата личного сообщения, которое замаскировано под сообщение публичное. В итоге, когда человек ответит на такое сообщение, оно станет видно всем участникам беседы.

В настоящее время разработчики WhatsApp устранили только третью проблему, сопряженную с отправкой личных сообщений, тогда как остальные два вектора атак по-прежнему работают. Демонстрацию атак можно увидеть в ролике ниже.

Чтобы добиться таких результатов, исследователям пришлось тщательно изучить шифрование WhatsApp, ведь мессенджер шифрует все сообщения, картинки, звонки, видео и прочий контент, которым обмениваются пользователи. Специалисты Check Point заинтересовались тем, как именно реализованы процессы шифрования. С помощью реверса им удалось обнаружить, что мобильное приложение WhatsApp использует протокол protobuf2.

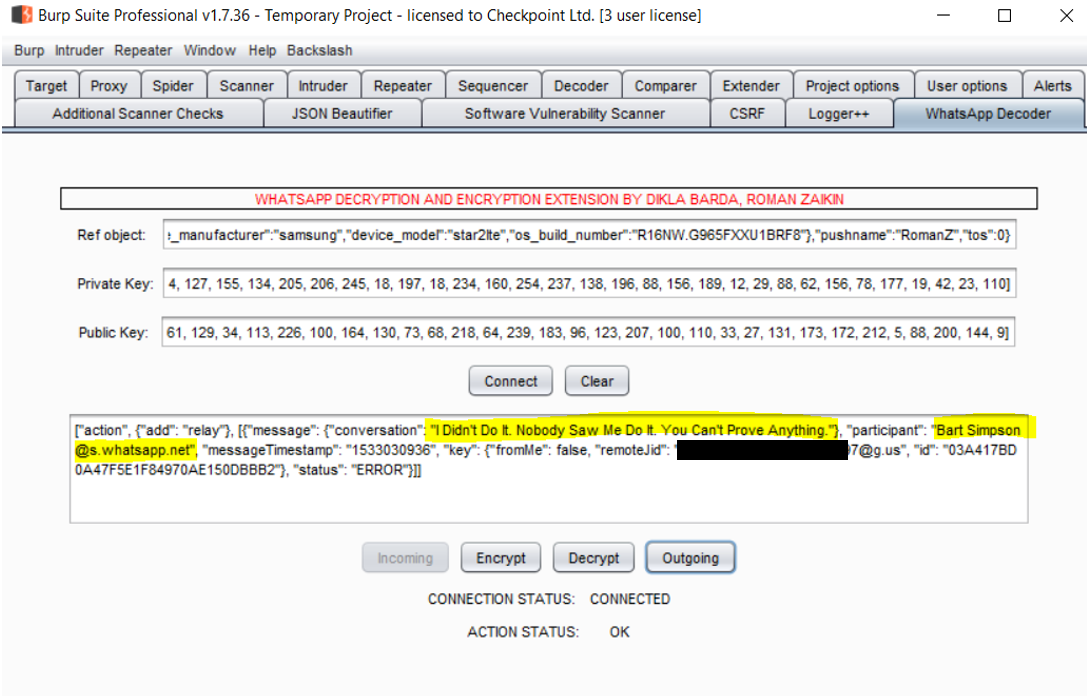

Конвертировав данные protobuf2 в Json, специалисты получили возможность видеть передаваемые параметры, а также манипулировать ими. В результате реверсинга и исследований инженеры CheckPoint создали расширение для Burp Suite, которое позволяет перехватывать и подделывать сообщения в WhatsApp.

Разумеется, чтобы реализовать вышеописанные варианты атак злоумышленнику так же понадобятся приватный и публичный ключи. Необходимые для работы Burp Suite-расширения ключи можно получить на этапе их генерации в WhatsApp Web, до создания QR-кода. Также потребуется и параметр secret, который мобильное устройство отправляет WhatsApp Web во время сканирования QR-кода. После этого у злоумышленника есть все необходимое для работы инструмента.

Хотя описанные проблемы в мессенджере были обнаружены еще год назад (тогда же исследователи опубликовали первый доклад о своих находках), к настоящему моменту не все они были устранены. Так, разработчики WhatsApp объяснили журналистам Forbes, что неправильно считать эти особенности мессенджера полноценными уязвимостями. В компании заверили, что внимательно изучили проблемы еще в 2018 году и сочли, что описанные экспертами сценарии атак, это просто мобильный эквивалент изменения ответов в email-переписке, чтобы письма содержали нечто, чего человек на самом деле не написал. К тому же, исправить проблемы не представляется возможным из-за неких особенностей структуры и архитектуры. Так, устранение проблем может сделать WhatsApp «менее конфиденциальным» и вынудит мессенджер хранить информацию о происхождении сообщений.