Редактор немецкого журнала c't Рональд Эйкенберг (Ronald Eikenberg) обнаружил, что защитные продукты «Лаборатории Касперского» сообщали сайтам и другим сервисам уникальный ID каждого пользователя, по которому жертву можно было успешно отслеживать.

Уязвимости был присвоен идентификатор CVE-2019-8286, и она затрагивала такие решения, как Kaspersky Anti-Virus (вплоть до версии 2019), Internet Security (вплоть до версии 2019), Total Security (вплоть до версии 2019), Free Anti-Virus (вплоть до версии 2019) и Small Office Security (вплоть до версии 6).

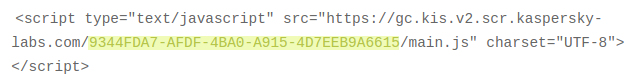

Корень проблемы заключался в том, что защитные решения производителя проверяют веб-страницы, внедряя в них специальный скрипт, который загружает JavaScript с серверов компании. Предназначен этот скрипт, к примеру, для предупреждения пользователей о том, какие результаты поиска могут представлять опасность.

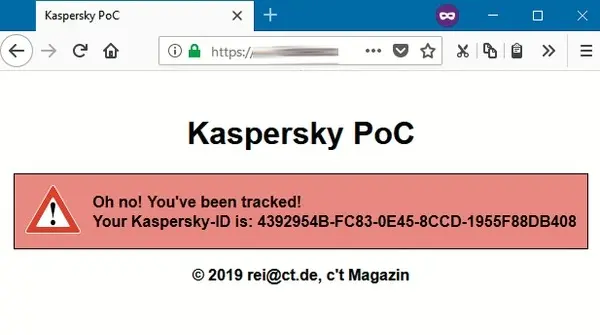

Увы, URL-адрес, с которого загружался скрипт, содержал идентификатор, уникальный для каждого пользователя. В итоге этот уникальный ID мог легко прочитать любой-сайт, независимо от используемого браузера и включения режима инкогнито. Фактически это позволяло следить за пользователем в сети, даже если тот переключался на другой браузер.

Эйкенберг полагает, что маркетологи, злоумышленники и компании, специализирующиеся на профилировании посетителей сайтов, могли обнаружить этот баг много лет назад и долгое время успешно им пользовались, однако никаких доказательств этого у исследователя нет.

Разработчики «Лаборатории Касперского» устранили проблему еще в июле текущего года. Так, идентификатор по-прежнему существует, однако теперь он одинаков для всех пользователей определенных продуктов, так что его больше нельзя использовать для отслеживания отдельных людей.

Тем не менее, Эйкенберг считает, что даже в текущем виде ID может представлять опасность. Ведь сайты все равно могут видеть, установлено ли у посетителя защитное решение «Лаборатории Касперского» и какой именно версии.

«Вообще, это ценная информация для атакующего. Он может использовать эту информацию для распространения малвари, предназначенной именно для этого защитного продукта, или перенаправить пользователя на подходящую мошенническую страницу. Представьте себе сообщение вроде “Срок действия вашей лицензии Kaspersky истек. Пожалуйста, введите номер кредитной карты, чтобы продлить подписку”», — пишет Эйкенберг.

Специалисты «Лаборатории Касперского» говорят, что такие атаки теоретически возможны, но вряд ли будут реализованы на практике из-за их высокой сложности и низкой прибыльности для киберпреступников. Тем не менее, при желании пользователи могут отключить Kaspersky URL Advisor в настройках, хотя это и повлияет на функциональность других компонентов продукта.