Французская национальная жандармерия и специалисты Avast отчитались о победе над крупным ботнетом Retadup. Захватив инфраструктуру операторов малвари, эксперты приказали вредоносу удалить себя с 850 000 зараженных Windows-машин.

Червь Retadup известен специалистам по информационной безопасности с 2017 года. Он использовался злоумышленники для распространения инфостилеров, вымогателей и майнеров криптовалюты. В последние месяцы малварь в основном применялась для установки майнеров Monero на устройства, расположенные в Латинской Америке.

Аналитики Avast пишут, что начали пристально изучать Retadup еще в марте текущего года. В основном червь распространялся, перенося вредоносные ярлыки на подключенные к зараженной машине диски в надежде, что люди поделятся вредоносными файлами с другими пользователями. Ярлык создается под тем же именем, что и уже существующая папка, но с добавлением текста, например, такого как «Копировать fpl.lnk». Таким образом, Retadup заставлял пользователей думать, что они открывают свои собственные файлы, когда в действительности они заражали себя малварью.

Анализируя Retadup, команда Avast Threat Intelligence обнаружила уязвимость в протоколе, при помощи которого вредонос общался с управляющим сервером. Так как инфраструктура Retadup большей частью была расположена во Франции, в конце марта 2019 года команда Avast связалась с Центром борьбы с киберпреступностью при Французской национальной жандармерии, чтобы поделиться своими выводами.

2 июля 2019 года специалисты сумели перехватить контроль над управляющим сервером злоумышленников и подменили его собственным. Практически сразу к новому серверу для получения команд обратились несколько тысяч ботов. Специалисты позаботились о том, чтобы управляющий сервер отдавал всем Retadup-ботам команду на самоуничтожение, тем самым очищая зараженные машины от малвари.

Некоторые части инфраструктуры Retadup также были обнаружены в США, но Французская жандармерия связалась с коллегами из ФБР, которые позаботились и об этой части инфраструктуры. В итоге с 8 июля 2019 года операторы малвари полностью утратили контроль над зараженными машинами и своими ботами. Ни один из ботов более не получал новых заданий для майнинга, и злоумышленники перестали получать прибыль. Отмечается, что количество зараженных хостов удивило специалистов, так как изначально считалось, что вредоносная кампания была небольшой. В России было нейтрализовано около 6500 случаев заражения Retadup.

Эксперты пишут, что компьютеры, зараженные Retadup, передавали довольно много информации о зараженных устройствах на управляющий сервер. Жандармерия предоставила группе Avast доступ к снимку файловой системы сервера, чтобы те могли собрать информацию о жертвах Retadup.

«Наиболее интересной информацией стало точное количество зараженных устройств и их географическое распределение. На сегодняшний день в общей сложности были найтрализованы более 850 000 уникальных случаев заражения Retadup. Подавляющее большинство из них находилось в Латинской Америке, — рассказывает Ян Войтешек. — У более чем у 85% жертв Retadup не было установлено стороннее антивирусное ПО. Некоторые пользователи просто отключили защитные решения, что делало их уязвимыми для червя и позволяло невольно распространять инфекцию дальше. Обычно мы можем помочь только пользователям Avast, поэтому нам было очень интересно попробовать защитить остальных пострадавших во всем мире в таких огромных масштабах».

Также специалисты Avast сумели получить представление о сумме в криптовалюте, которую «заработали» киберпреступники в период с 15 февраля 2019 года по 12 марта 2019 года. Авторы малвари добыли 53,72 XMR (около 4500 долларов США) только за последний месяц, когда адрес кошелька еще был активен. Исследователи полагают, что те могли сразу отправлять полученные средства на другие адреса, поэтому реальная прибыль от майнинга, вероятно, была выше.

Кроме того, Retadup также использовалось в качестве «стартовой площадки» для вымогателей STOP и решения для кражи паролей Akei. Очевидно, хакеры активно продавали место на зараженных хостах другим преступным группам и распространяли чужую малварь.

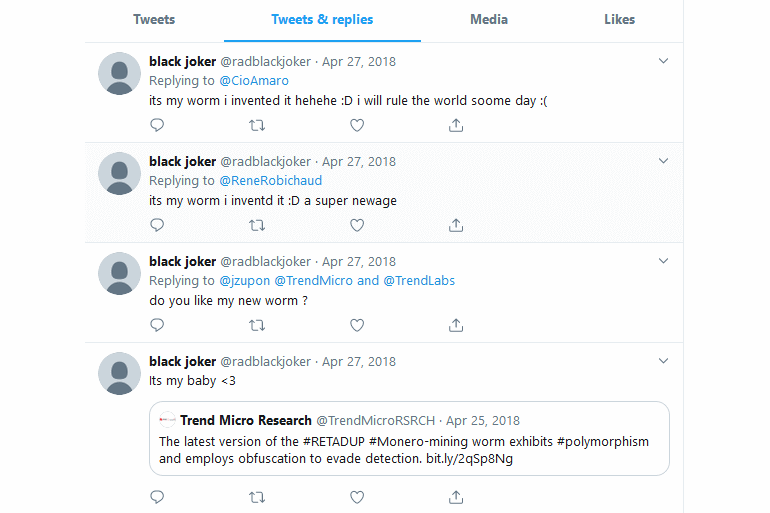

И хотя за этой масштабной операцией пока не последовали аресты, эксперты считают, что им, вероятно, удалось обнаружить одного из создателей Retadup в Twitter. Как видно на скриншоте ниже, еще в 2017 году тот хвастался тем, что его червя заметили.

Издание ZDNet сообщает, что после публикации отчета Avast независимый исследователь, известный под псевдонимом Under the Breach, похоже, сумел деанонимизировать автора Retadup, используя только данные регистрации домена. Предполагаемый автор Retadup — это 26-летний палестинец, данные о котором уже были переданы экспертам Avast и правоохранительным органам.

in his profile, the hacker brags about his operations: pic.twitter.com/xsry9vz0Ww

— Under the Breach (@underthebreach) August 28, 2019