Эксперты Symantec обнаружили в Google Play вредоносные приложения, которые скликивали «невидимую» рекламу, снижали производительность зараженных устройств и разряжали их батареи.

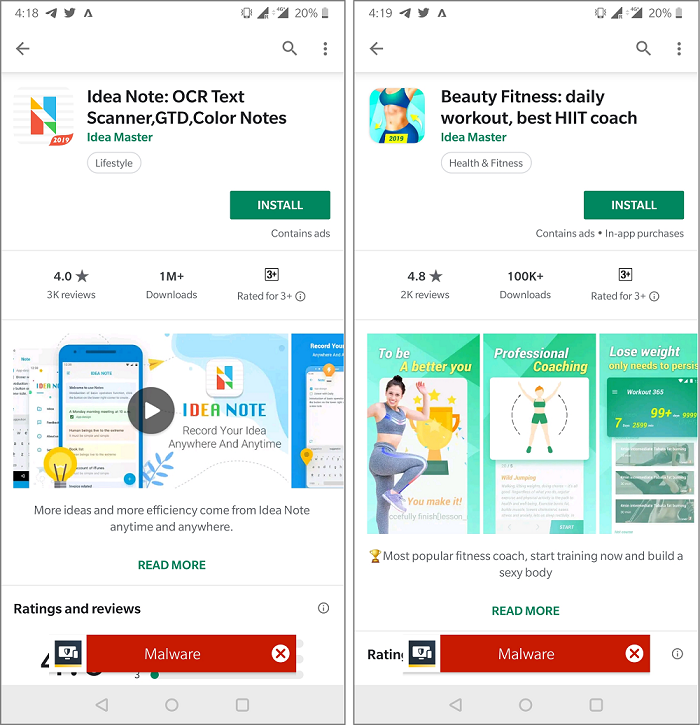

Кликфрод-функции были найдены в приложении для заметок (Idea Note: OCR Text Scanner, GTD, Color Notes) и фитнес-приложении (Beauty Fitness: daily workout, best HIIT coach), которые суммарно были установлены более 1,5 млн раз и загружены в Google Play более года назад разработчиком Idea Master.

Вредоносная активность приложений началась с сообщения через Android Notification Manager, нажатие на которое запускало скрытый показ рекламы. Исследователи рассказывают, что креативный разработчик малвари использовал всплывающие уведомления (Toast Notification) для загрузки объявлений. Дело в том, что такой метод позволял скрыть рекламу от жертвы, поместив уведомление за пределы видимой части экрана.

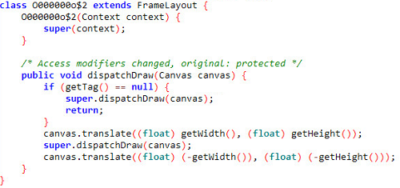

Так, автор малвари использовал translate() и dispatchDraw() и Canvas-объект оказывался невидим для пользователя. После этого в дело вступал автоматический кликер, который скликивал объявления, что и приносило доход разработчику приложений.

Аналитики отмечают, что приложения долгое время оставались незамеченными из-за использования легитимного упаковщика, который обычно используется для защиты интеллектуальной собственности. Это затруднило работу автоматических сканнеров Google и работу ИБ-экспертов, которые изучали APK.

И хотя реклама была невидима для владельцев зараженных устройств, работа малвари негативно сказывалась на производительности, батарея начинала разряжаться гораздо быстрее, а посещение многочисленных рекламный сайтов генерировало дополнительный мобильный трафик.