Специалисты компании ESET изучили новое семейство банковских троянов Casbaneiro (также известное как Metamorfo). Малварь охотится за криптовалютой бразильских и мексиканских пользователей.

Исследователи пишут, что по функциональности Casbaneiro весьма похож на другое семейство банковской малвари, Amavaldo. Вредоносные программы применяют один и тот же криптографический алгоритм и распространяют похожую вредоносную утилиту для почты.

Как и Amavaldo, троян Casbaneiro использует всплывающие окна и формы для обмана своих жертв. Такие методы социальной инженерии направлены на первичные эмоции — человека срочно, без раздумий заставляют принять решение. Поводом может быть обновление ПО, верификация кредитной карты или запрос из банка.

После заражения Casbaneiro ограничивает доступ к различным банковским сайтам, а также следит за нажатием клавиш, эмулирует нажатия, может загружать и выполнять другие исполняемые файлы, а также делает снимки экрана. Кроме того, троян отслеживает буфер обмена пользователя — если малварь видит данные криптовалютного кошелька, то подменяет адрес получателя на кошелек операторов малвари.

Семейство Casbaneiro применяет множество сложных алгоритмов для маскировки кода, расшифровки скачанных компонентов и данных конфигураций. Основной способ распространения Casbaniero — вредоносная фишинговая рассылка, как и у Amavaldo.

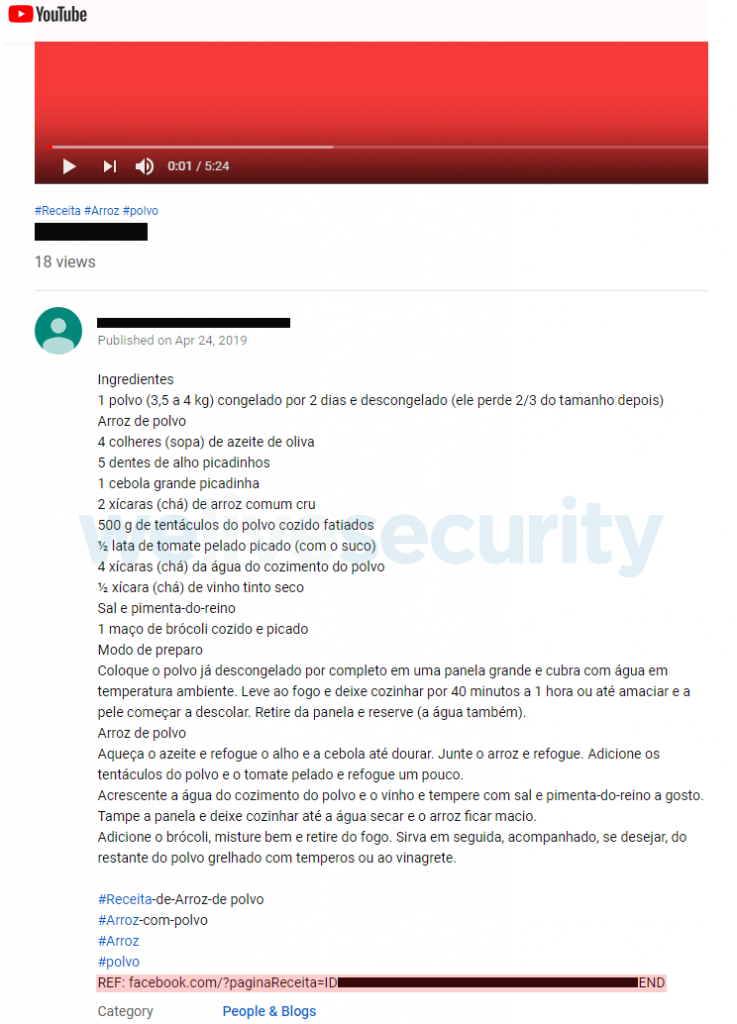

Особенностью трояна стало то, что операторы Casbaneiro старались тщательно скрыть домен и порт своего управляющего сервера. Его прятали в самых разных местах — в поддельных записях DNS, в онлайн-документах Google Docs и даже на фальшивых сайтах разных учреждений. Интересно, что иногда злоумышленникам удавалось спрятать следы управляющего сервера и на легитимных сайтах, а также в описаниях видео на YouTube.

Исследователи обнаружили два разных аккаунта на YouTube (один был сосредоточен на кулинарных рецептах, а другой — на футболе), использовавшихся для этих целей. Каждое видео на этих каналах содержит описание, в конце которого содержится ссылка на фейковый URL-адрес Facebook или Instagram. Домен управляющего сервера злоумышленников хранится в этой ссылке: ключ помещен в начале зашифрованных данных, а порт жестко закодирован в бинарнике.