Русскоязычная хак-группа Cozy Bear (она же APT29 и Dukes) была очень активна с 2014 по 2017 годы. Тогда хакеров обвиняли во взломе Национального комитета Демократической партии США в преддверии выборов 2016 года, а также в многочисленных атаках различные на правительственные ведомства в Европе и за ее пределами. По мнению ИБ-экспертов, данная группа якобы работает с ФСБ и также была причастна к атакам на почтовую систему Белого дома США, Министерство иностранных дел США и Объединенный комитет начальников штабов.

Однако в последние годы о Cozy Bear почти ничего не было слышно, не считая разового инцидента в ноябре 2018 года, связанного с фишинговой кампанией, нацеленной на несколько американских организаций. Из-за этого ИБ-эксперты полагали, что группировка, возможно, прекратила свое существование, но теперь специалисты ESET обнаружили, что это не так.

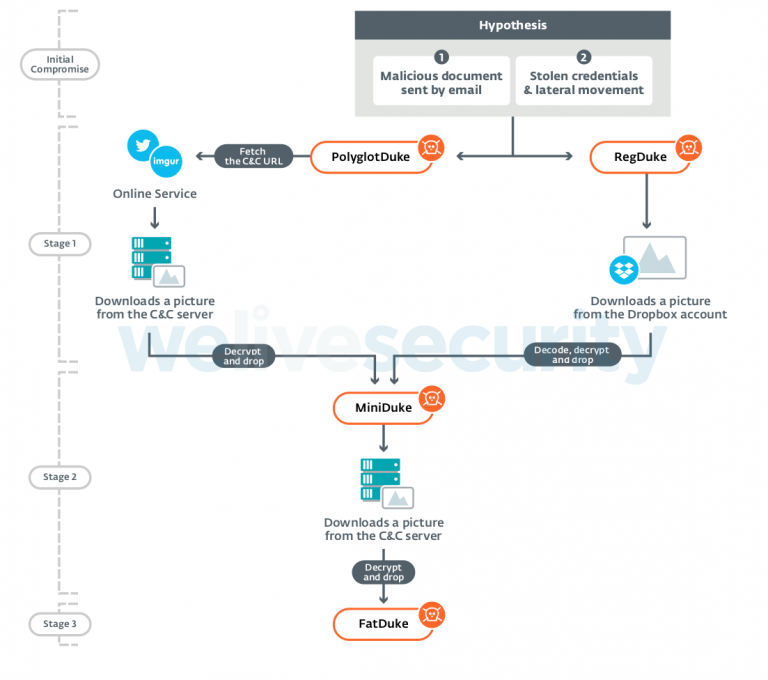

Исследователи выявили сразу три новых семейства малвари, созданных Cozy Bear: PolyglotDuke, RegDuke и FatDuke, а также ранее задокументированный бэкдор MiniDuke, который был обновлен. Эти инструменты использовались злоумышленниками до самого недавнего времени, а последний наблюдаемый экспертами образец был развернут в июне 2019 года. Совокупность этих действий хак-группы исследователи назвали «Операция призрак» (Operation Ghost).

Эксперты ESET полагают, что «Операция призрак» началась еще в 2013 году и продолжается до сих пор. За это время группировка атаковала как минимум три европейских министерства иностранных дел, а также посольство неназванной страны ЕС в Вашингтоне.

Для управления своей малварью Cozy Bear использовали различные онлайн-сервисы, включая Twitter, Imgur и Reddit, а также прибегали к стеганографии. Так, в одном из описанных исследователями примеров полезная нагрузка малвари была скрыта среди метаданных практически неизмененного файла PNG.

Аналитики пишут, что нельзя полностью исключить возможность того, что за данной активностью стоит не Cozy Bear, но кто-то иной проводит операции под фальшивым флагом. Однако на причастность APT29, в частности, указывает тот факт, что эта вредоносная кампания была запущена одновременно с другими атаками группы и началась еще в то время, когда лишь небольшая часть арсенала хакеров была известна исследователям.

На GitHub уже был опубликован список индикаторов компрометации, а также исследователи подготовили детальный отчет, подробно описывающий все технические аспекты работы новых инструментов Cozy Bear.