«Лайк года 2020»

Специалисты Rambler Group и компания Group-IB выявили многоступенчатую мошенническую схему под видом фиктивной ежесезонной премии «Лайк года 2020». Пользователям предлагали выиграть крупный денежный приз за случайно выбранный лайк в соцсетях. В общей сложности было обнаружено более 1000 связанных доменов, использовавшихся в этой кампании.

Для привлечения жертв мошенники взломали почтовые серверы одного из операторов фискальных данных (ОФД) и массово рассылали пользователям сообщения от имени «команды Rambler». После обращений пользователей в Rambler Group, компания провела собственное расследование и привлекла Group-IB к реагированию на инцидент.

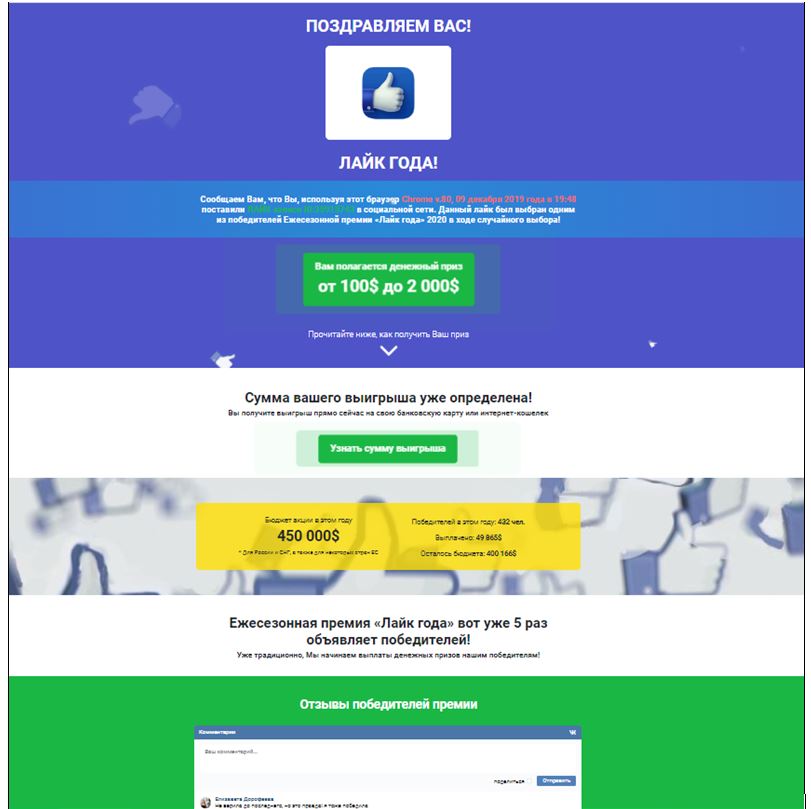

Эксперты CERT-GIB выяснили, что мошенники использовали несколько векторов атаки. Помимо рассылки почтовых сообщений они также доставляли фишинговые сообщения через другие каналы, в частности, направляли оповещения о денежном вознаграждении через Google-календарь. При помощи социальной инженерии мошенники долгое время выманивали данные банковских карт пользователей. Тема посланий так или иначе была связана с денежными выплатами. Получателей поздравляли с победой в конкурсе и с денежным призом, который составлял от 100 до 2000 долларов США.

В результате проведенных мероприятий рассылка от лица фальшивой Rambler Group была остановлена. Со своей стороны, Rambler Group связалась с публичными почтовыми сервисами, предупредила их об атаке и попросила превентивно перемещать мошеннические письма в «Спам». В рамках дальнейшей работы специалистам Group-IB удалось заблокировать большинство связанных с атакой сайтов, на которые осуществлялись переходы из полученных писем и приглашений. В общей сложности схема насчитывает более 1000 доменов, но работа по блокировкам еще продолжается.

Как это работает

Замруководителя CERT-GIB Ярослав Каргалев рассказывает, что схема «Лайк года» качественно сверстана. На десктопе, мобильных платформах и на всех этапах реализации она призвана вызвать доверие у пользователя. Помимо «лайка», графовый анализ выделил порядка шести различных сценариев мошеннических кампаний с одинаковой логикой, включая, например, выплаты от несуществующих «Фонда видеоблогеров», Центра финансовой защиты и так далее. С каждым сценарием было связано от 100 до 350 доменов.В некоторых сценариях почтовые адреса, использующиеся в качестве поддержки и консультации, были зарегистрированы на украинские номера.

Атаку «Лайк года» отличает ряд особенностей. Так, использование календаря в сервисе Gmail является относительно свежим трендом в социальной инженерии. При настройках календаря по умолчанию данные приглашения автоматически добавляются в него вместе с напоминанием. Таким образом любой пользователь Google-календаря может отправить приглашение на мероприятия другим пользователям Gmail, даже если их нет в его адресной книге. В итоге жертва получит уведомление о создании нового события на почту. Ключевые слова в содержании будут следующими: «банк, одобрена, выплата денежных средств, программа, возмещение, получение, согласовано, федеральная, служебная, реквизиты» и так далее.

В любом случае при клике на ссылку в письме или приглашении, пользователь попадает на сайт-приманку. На экран будет выведена сумма выигрыша, например, 1735$, а для создания доверия к конкурсу здесь же, на сайте, размещаются восторженные отзывы якобы уже выигравших приз пользователей. Далее на связь с жертвой выходит «оператор», который консультирует пользователя о дальнейших шагах. Вместо стандартного окна чата с аватаркой для большей реалистичности мошенники используют видео, а в окне рядом демонстрируются инструкции.

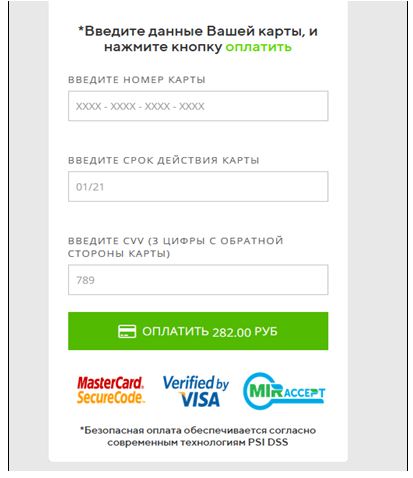

Затем происходит новый редирект – на этот раз пользователя просят ввести номер банковской карты для перевода ему выигрыша. Следующий этап схемы – банк внезапно отклоняет карту пользователя. Для решения проблемы предлагается конвертировать валюту, так как выплата может быть произведена только в рублях. Пользователю необходимо заплатить небольшую комиссию – порядка 270 рублей.

Если пользователь соглашается оплатить комиссию, схема подходит к кульминации – редиректу на сайт с «безопасным» вводом банковских реквизитов: номера карты, срока действия и CVV, чтобы оплатить комиссию на якобы верифицированном всеми возможными платежными системами сервисами.

Именно на этом этапе и происходит кража данных банковской карты пользователя. Интересно, что в схеме с «Лайком года» на последнем этапе ввода данных используется реальный платежный шлюз. То есть «комиссию» мошенники действительно списывают, но их основная цель – данные карты. Как правило, в дальнейшем коллекции текстовых данных карт продаются на кардеских сайтах или же с их помощью приобретаются товары с целью дальнейшей перепродажи и обнала.