EMCOR Group, входящая в рейтинг Fortune 500 и состоящая из 80 компаний, насчитывающих более 33 000 сотрудников по всему миру, стала жертвой шифровальщика Ryuk. EMCOR Group специализируется на услугах в области инжиниринга и индустриального строительства.

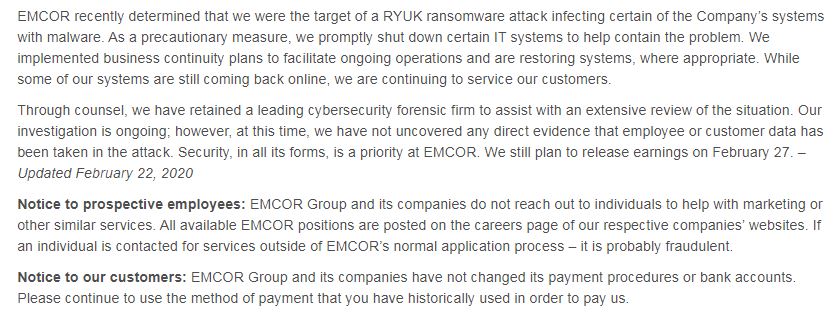

Сообщение на официальном сайте компании гласит, что инцидент произошел 15 февраля 2020 года. Хотя детали случившегося пока не раскрываются, представители EMCOR Group уверяют, что пострадали лишь «определенные ИТ-системы», которые были быстро отключены, чтобы сдержать распространение малвари. Компания сообщает, что уже восстанавливает работу своих сервисов, но не уточняет, выплатила ли она выкуп злоумышленникам или информацию удалось «спасти» из резервных копий.

EMCOR уже скорректировала оценочные финансовые показатели за 2020 год, чтобы учесть время простоя, вызванное атакой шифровальщика, но пока не указала точный размер предполагаемых потерь.

Кроме того подчеркивается, что, согласно результатам расследования, в ходе атаки преступникам не удалось похитить данные сотрудников или клиентов компании.

Дело в том, что тенденцией последних месяцев среди операторов шифровальщиков стала публикация в открытом доступе данных, похищенных у пострадавших компаний. Так, разработчики вымогательской малвари призывают аффилированных лиц копировать данные жертв перед шифрованием, чтобы затем эту информацию можно было использовать в качестве рычага давления (а если это не поможет, обнародовать или продать). Собственные сайты для этих целей уже завели разработчики малвари Maze, DoppelPaymer, Nemty и Sodinokibi. Но, судя по всему, операторы Ryuk пока подобное не практикуют.