Эксперты Bitdefender обнаружили новый модуль для известного банковского трояна TrickBot, который позволяет злоумышленникам использовать взломанные системы для запуска брутфорс-атак на RDP против Windows-систем.

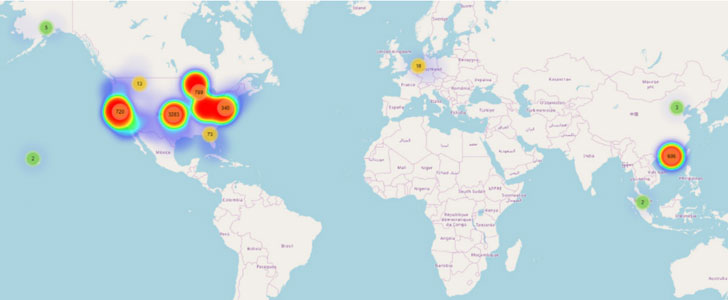

Модуль был замечен экспертами еще в конце января текущего года, он называется rdpScanDll. По мнению специалистов, модуль еще достаточно новый и пока находится в стадии разработки. Однако это не помешало rdpScanDll попытаться атаковать 6013 RDP-серверов, в основном принадлежащих предприятиям в телекоммуникационном, образовательном и финансовом секторах и расположенных в США и Гонконге.

После того как TrickBot проникает в систему, он создает папку, содержащую зашифрованные пейлоады и связанные с ними файлы конфигурации, включающие список управляющих серверов, с которыми модулю необходимо связаться для получения команд. Затем rdpScanDll делится своим файлом конфигурации с другим модулем с именем vncDll, используя для связи с управляющими серверами URL стандартного формата формата: https://C&C/tag/computerID/controlEndpoint. Интерес здесь представляет controlEndpoint, связанный со списком режимов атак (check, trybrute и brute) и списком IP-адресов и портов, которые нужно атаковать через RDP.

Так, режим check проверяет RDP-соединение цели из списка, режим trybrute пытается выполнить брутфорс на выбранной цели, используя заранее определенный список имен пользователей и паролей, извлекаемый из /rdp/names и /rdp/dict. Как только исходный список целевых IP-адресов из rdp/domains будет исчерпан, модуль получит другой набор свежих IP-адресов, используя rdp/over.

Эксперты пишут, что учитывая, что модуль использует заранее определенный список имен пользователей и паролей, так все это похоже на целевые атаки.

«Тот простой факт, что они [хакеры] используют список имен пользователей и паролей, а не простую атаку по словарю, означает, что они что-то знают или имеют какой-то опыт относительно паролей, которые ИТ-администраторы используют для управления этими сетями. Они не стали бы перебирать пароли по конкретному списку, если этот список не доказал свою ценность в прошлом», — пишут аналитики.

Также в отчете Bitdefender подробно описан механизм доставки обновлений TrickBot, благодаря которому удалось понять, что модули для бокового перемещения по сети (WormDll, TabDll, ShareDll) тоже получили немало обновлений и улучшений в последнее время. Также за последние полгода активно обновлялись модули для system and network разведки (SystemInfo, NetworkDll) и сбора данных (ImportDll, Pwgrab, aDll).