Эксперты Positive Technologies изучили банковские мобильные приложения и выяснили, что более половины всех уязвимостей содержатся в серверных частях приложений, а в каждом втором мобильном банке возможны мошеннические операции и кража денежных средств.

Для исследования было выбрано 14 полнофункциональных банковских мобильных приложений для Android и iOS, загруженных из официальных магазинов Google Play и App Store не менее 500 000 раз, создатели и владельцы которых не возражали против тестирования и использования его результатов в исследовательских целях.

Исследователи сообщают, что ни одно из исследованных мобильных банковских приложений не обладает приемлемым уровнем защищенности. Под угрозой как клиентские, так и серверные части банковских приложений.

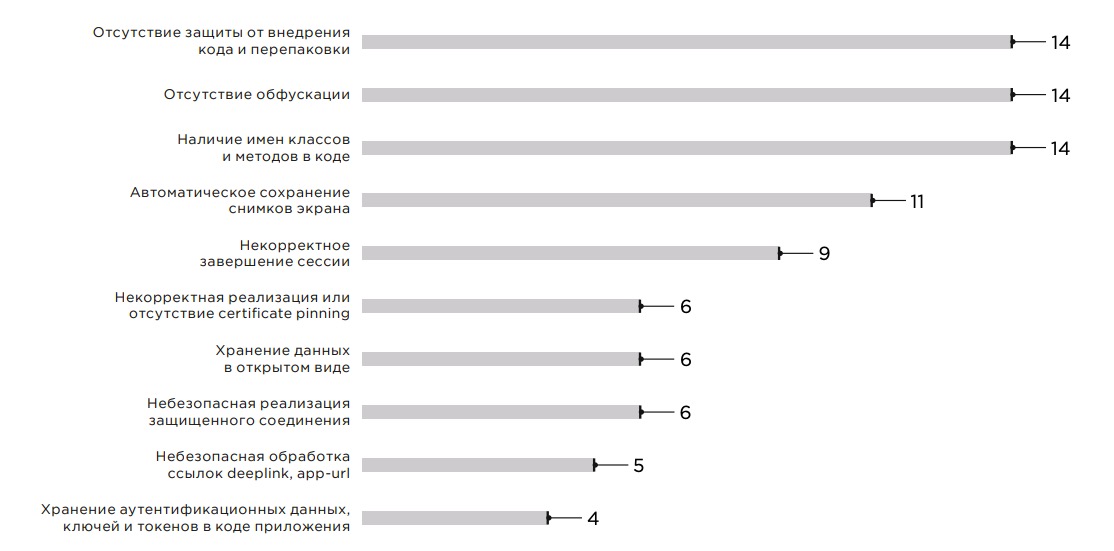

Для клиентской части приложений основную угрозу представляет возможный доступ к данным пользователей, ведь 43% приложений хранят важные данные на мобильном устройстве в открытом виде. При этом 76% уязвимостей можно эксплуатировать без физического доступа к устройству, а более трети уязвимостей не требуют административных прав.

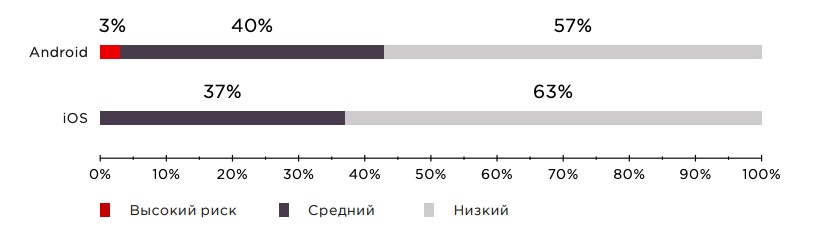

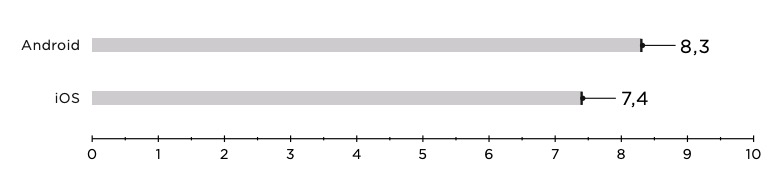

По данным специалистов, все недостатки, выявленные в мобильных банках для iOS, были не выше среднего уровня риска. В то время как 29% приложений для Android содержали уязвимости высокого уровня риска. Наиболее опасные уязвимости выявлены в Android-приложениях и связаны с небезопасной обработкой ссылок deeplink. Разработчикам Android-приложений предоставляется больше возможностей для реализации различной функциональности. Именно в этом эксперты видят главную причину большего количества уязвимостей в приложениях под Android в сравнении с iOS-приложениями.

Как показал анализ, 54% всех уязвимостей содержатся в серверных частях мобильного банка, а серверная часть каждого мобильного банка содержит в среднем 23 уязвимости. При этом три из семи серверных частей приложений содержат ошибки бизнес-логики. Речь идет о функциональности, которой могут воспользоваться злоумышленники для совершения мошеннических операций или получения конфиденциальных данных пользователей. Ошибки в бизнес-логике могут принести банку существенные финансовые убытки и даже повлечь судебные разбирательства, отмечают специалисты.

В каждом втором мобильном банке возможно проведение мошеннических операций. Наиболее уязвимыми в мобильных банковских приложениях оказались аутентификационные данные.

«Несанкционированный доступ к приложению, как правило, вызван недостатками аутентификации или авторизации, — отмечает аналитик Positive Technologies Ольга Зиненко. — Наше исследование показало, что учетные записи пользователей мобильных банков доступны злоумышленникам в пяти из семи серверных частей. Среди информации, доступной нарушителю: имена и фамилии пользователей, значение баланса денежных средств, квитанции по переводам, лимиты банковских карт, а также возможность установить взаимосвязь между платежной картой и номером мобильного телефона».

Эксперты Positive Technologies советуют банкам уделять больше внимания вопросам безопасности как на этапе проектирования мобильных приложений, так и на стадии разработки. Ввиду большого количества недостатков в исходном коде стоит пересмотреть подходы к разработке: решением может стать внедрение процессов безопасной разработки и контроль защищенности приложения на всех этапах его жизненного цикла.

Также необходимо учитывать, что для эксплуатации 87% уязвимостей злоумышленнику требуются какие-либо действия со стороны пользователя. Специалисты настоятельно рекомендуют пользователям не повышать привилегии в ОС до административных, устанавливать приложения только из официальных магазинов, не посещать подозрительные сайты и не переходить по ссылкам из мессенджеров или SMS, а также своевременно обновлять ОС и мобильное ПО.