Летом прошлого года специалисты компании «Доктор Веб» обнаружили в Google Play ничем не примечательную малварь, которая распространялась под видом приложения OpenGL Plugin. Вредонос позволял дистанционно управлять инфицированными Android-устройствами и следить за их пользователями.

Однако теперь эксперты «Лаборатории Касперского» выяснили, что данный троян, в отличие от подавляющего большинства другого вредоносного ПО, встречающегося в Google Play, оказался на удивление сложным. Собственное расследование компании обнаружило, что малварь является частью вредоносной кампании PhantomLance, берущей начало еще в конце 2015 года.

Исследователи выявили несколько версий PhantomLance. Несмотря на разное время появления и возрастающую с каждой версией сложность, они довольно схожи по своим возможностям.

Основная цель PhantomLance — сбор конфиденциальной информации с устройства жертвы. Для этого вредонос может получать root-права на устройстве, и таким образом обрести возможность передавать своим операторам данные геолокации, журнал вызовов, SMS-собщения, список установленных приложений и полную информацию о зараженном устройстве. При этом его функциональность может быть в любой момент расширена благодаря загрузке дополнительных модулей с командного сервера.

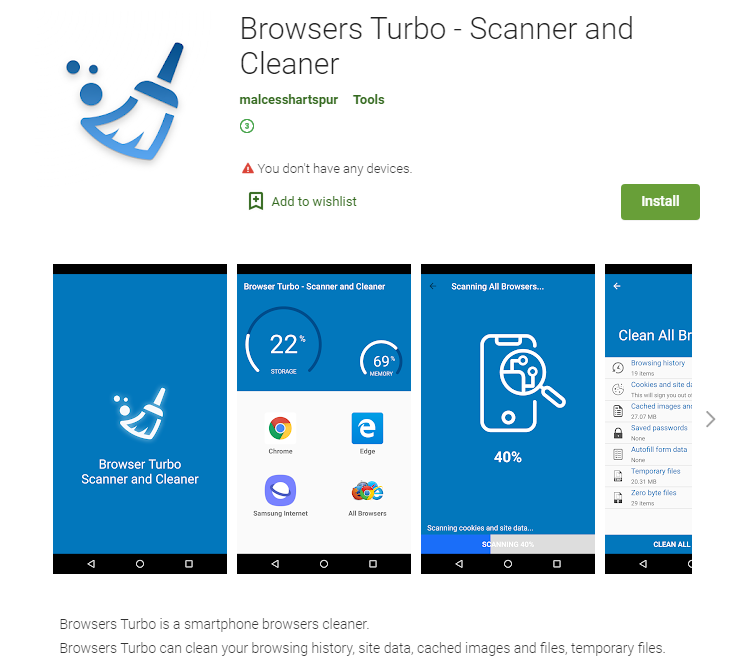

Для распространения PhantomLance злоумышленники, похоже, использовали в основном Google Play. Так, малварь встречается и в сторонних каталогах приложений, но в большинстве своем они являются лишь «зеркалами» официального магазина приложений Google. Исследователи утверждают, что приложения, содержащие одну из версий трояна, появлялись в Google Play как минимум начиная с лета 2018 года. Как правило малварь скрывалась в утилитах для смены шрифта, удаления рекламы, очистки системы и так далее.

| Имя пакета | Дата присутствия в Google Play (по меньшей мере) |

| com.zimice.browserturbo | 2019-11-06 |

| com.physlane.opengl | 2019-07-10 |

| com.unianin.adsskipper | 2018-12-26 |

| com.codedexon.prayerbook | 2018-08-20 |

| com.luxury.BeerAddress | 2018-08-20 |

| com.luxury.BiFinBall | 2018-08-20 |

| com.zonjob.browsercleaner | 2018-08-20 |

| com.linevialab.ffont | 2018-08-20 |

Сейчас все вредоносные приложения уже удалены из Google Play, но до сих пор их можно обнаружить в других каталогах. Иронично, что некоторые из таких «зеркальных каталогов» сообщают, что установочный файл был скачан напрямую из официального магазина Google, а значит, не содержит вирусов.

Как злоумышленникам удалось протолкнуть троян в официальный магазин приложений? Аналитики объясняют, что, во-первых, хакеры проявляли большие внимание к деталям и для большей достоверности создавали под каждую утилиту профиль ее разработчика на GitHub (который, впрочем, содержал лишь лицензионное соглашение). Во-вторых, изначально загружавшиеся в магазин приложения не были вредоносными. Первые версии программ не содержали никаких подозрительных функций и потому легко преодолевали все проверки Google Play. И лишь через некоторое время, с очередным обновлением, приложения обзаводилось «нужными» его создателям вредоносными функциями.

Судя по географии распространения PhantomLance, а также по наличию в магазинах специальных версий вредоносных приложений на вьетнамском языке, основной целью создателей PhantomLance были пользователи из Вьетнама (а также пользователи из Индии, Бангладеш, Индонезии и так далее).

Кроме того, эксперты смогли заметить ряд признаков, связывающих PhantomLance с обнаруженной ранее хакерской группировкой OceanLotus, которая ответственна за создание целой линейки вредоносного ПО и также сфокусирована на пользователях из Вьетнама.

В набор ранее исследованных вредоносных инструментов OceanLotus входят семейство бэкдоров для macOS, семейство бэкдоров для Windows, а также набор Android-троянов, активность которых была замечена в 2014 — 2017 годах. По мнению экспертов, начиная с 2016 года PhantomLance пришел им на смену. Подробный технический отчет о найденной угрозе можно найти здесь.