В распоряжении аналитиков компании Avast неожиданно оказались исходные коды эксплоит-кита GhostDNS. Доступ к исходникам специалисты получили благодаря ошибке неизвестного хакера.

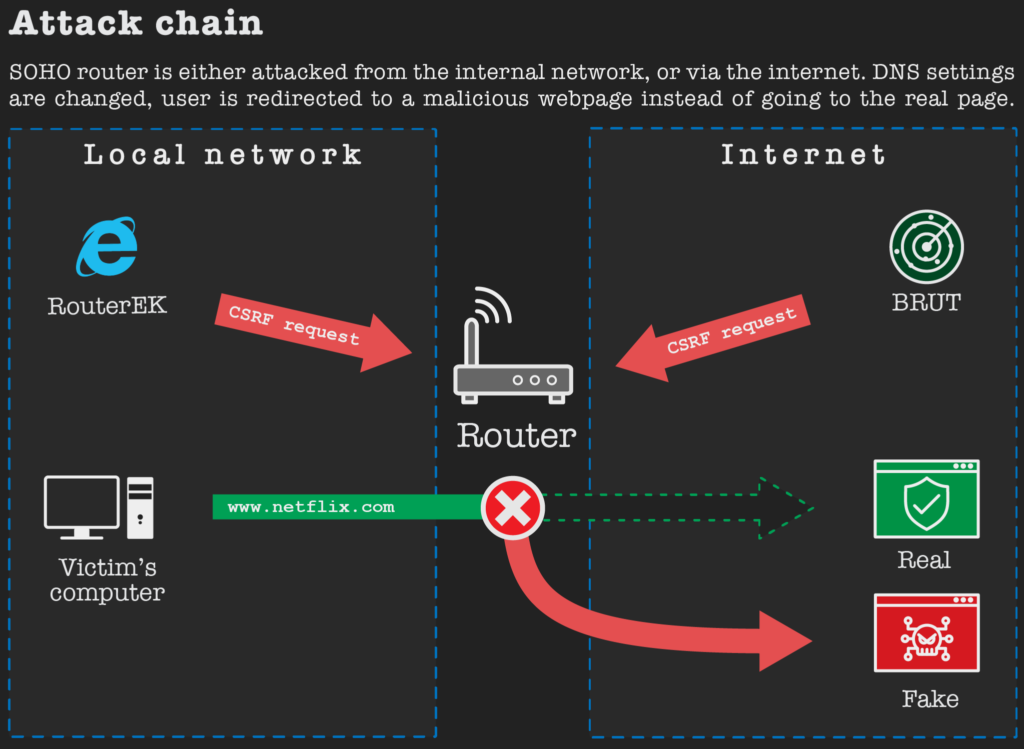

GhostDNS представляет собой набор эксплоитов для роутеров, который использует CSRF-запросы для изменения настроек DNS и последующего перенаправления пользователей на фишинговые страницы (где у жертв похищают учетные данные от различных сайтов и сервисов).

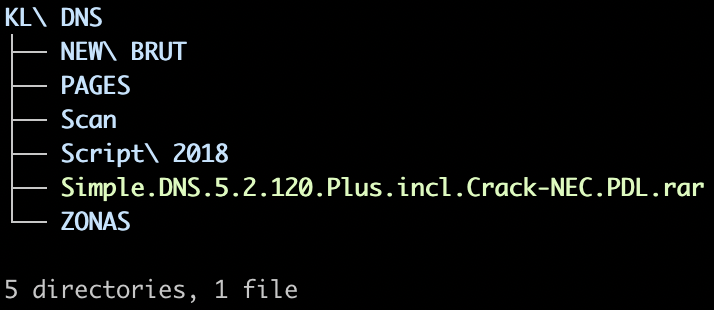

Исследователи рассказывают, что неизвестный хакер залил в неназванный файлообменик незащищенный паролем архив KL DNS.rar, содержавший малварь и несколькими фишинговых страниц. Но при этом злоумышленники, похоже, забыл, что на его машине установлен антивирус Avast с активным компонентом Web Shield, защищающим от вредоносного веб-контента. В итоге файл с малварью оказался проанализирован решением Avast, и исследователи получили доступ к исходникам.

«Мы загрузили связанный файл и обнаружили полный исходный код набора эксплоитов GhostDNS», — говорят специалисты.

Как показал анализ малвари, эксплоит-кит использовал два метода для атак на маршрутизаторы: Router EK и BRUT. Оба способа задействовали CSRF-запросы для изменения настроек DNS. Так, Router EK предназначается для атак из локальной сети и требует, чтобы пользователь нажал на вредоносную ссылку. Тогда как BRUT — это сканер, который ищет в интернете незащищенные маршрутизаторы и атакует их (в этом случае взаимодействие с пользователем не требуется).

Исследователи нашли в архиве список префиксов для IP-адресов в 69 странах мира, которые малварь должна была просканировать. Для каждого префикса было проверено 65 536 адресов. Большинство целевых стран находились в Южной Америке (в основном малварь интересовала Бразилия(, но также в области ее интересов вошли США, Австралия и Германия.

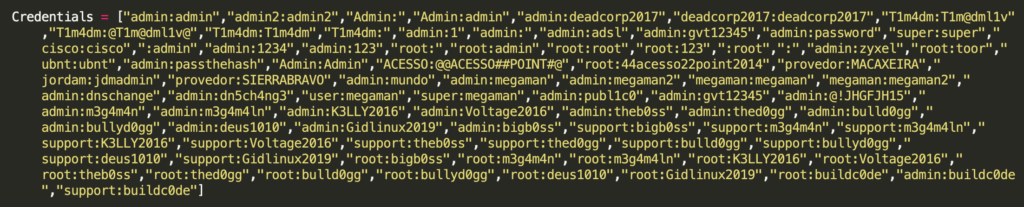

Чтобы получить доступ к устройству и подменить настройки DNS, новая версия GhostDNS использовала брутфорс по небольшому словарю, содержащему список из 22 учетных данных по умолчанию. При этом более старые версии малвари имели список из 84 учетных данных.

После получения доступа к устройству малварь изменяла настройки DNS, чтобы они указывали на серверы злоумышленника. Для этого «в комплект» входит взломанная версия приложения SimpleDNS Plus.

В свою очередь, RouterEK атакует жертв посредством вредоносной рекламы. Если пользователь нажимает на такое вредоносное объявление, начинается поиск внутреннего IP-адреса маршрутизатора. В данном случае используется меньший набор учетных данных, чем в случае BRUT. Аналитики Avast обнаружили список всего из восьми имен пользователей и паролей, причем все они чаще всего встречаются в Бразилии.

Если учетные данные от роутера успешно подобраны, GhostDNS переходит к фазе показа фишинговых страниц. В архиве KL DNS.rar присутствовало несколько шаблонов таких фейков, которые имитировали сайты крупнейших банков Бразилии и Netflix.