ИБ-специалист опубликовал эксплоит и информацию о новой уязвимости в UPnP, получившей название CallStranger (CVE-2020-12695). Проблема позволяет злоумышленникам захватывать контроль над различными «умными» устройствами, использовать их для DDoS-атак, а также для обхода защитных решений, сканирования внутренней сети жертвы и хищения данных.

Уязвимость связана с набором сетевых протоколов UPnP, которые в наши дни можно найти на большинстве «умных» устройств. Напомню, что UPnP позволяет устройствам видеть друг друга в локальных сетях, а затем устанавливать соединение, обмениваться данными, настройками и так далее. С 2016 года разработкой и стандартизацией набора протоколов занимается Open Connectivity Foundation.

Проблема CallStranger была обнаружена в декабре 2019 года ИБ-исследователем Юнусом Чадырджи (Yunus Çadirci). Он объясняет, что проблема похожа на SSRF: злоумышленник может отправлять на удаленное устройство TCP-пакеты, содержащие искаженное значение параметра callback в заголовке для функции SUBSCRIBE.

Используя CallStranger, хакер нацеливается на «смотрящий» в интернет интерфейс устройства, однако выполнение кода задействует UPnP-функциональность устройства, которая обычно работает лишь на внутренних портах, то есть внутри локальной сети.

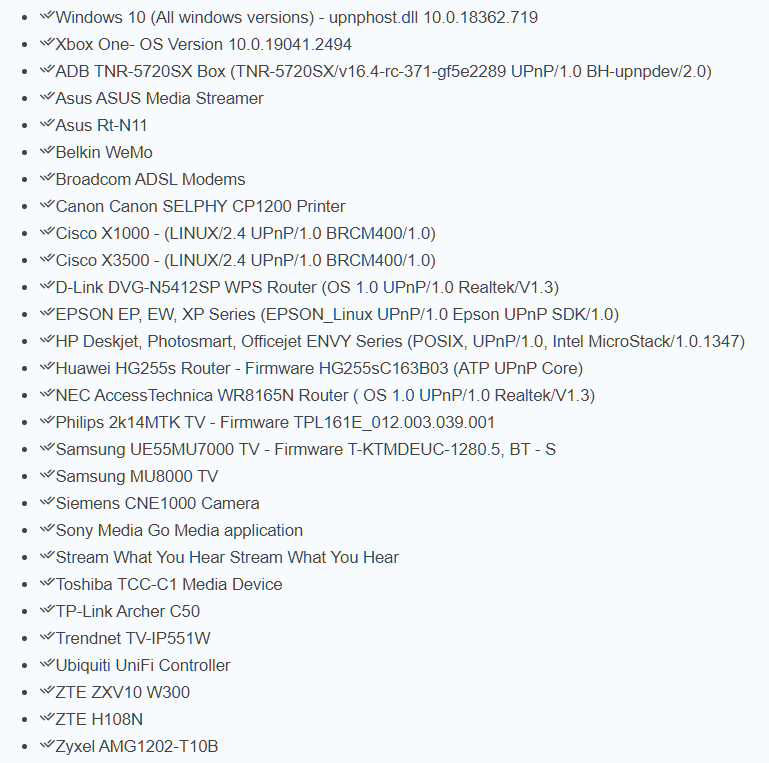

Искаженный заголовок может использоваться для атак на любые устройства, подключенные к интернету и поддерживающие UPnP, включая камеры наблюдения, видеорегистраторы, принтеры, маршрутизаторы и многое другое. В частности, Чадырджи пишет, что проблема распространяется на ПК под управлением Windows, игровые приставки, телевизоры и маршрутизаторы производства Asus, Belkin, Broadcom, Cisco, Dell, D-Link, Huawei, Netgear, Samsung, TP-Link, ZTE и так далее.

У CallStranger есть несколько применений. Так, атакующие могут использовать CallStranger, чтобы обойти защитные решения и межсетевые экраны, а также сканировать внутренние сети компаний. Более того, проблема может использоваться и для организации DDoS-атак (злоумышленник может усилить TCP-трафик, используя для этого поддерживающие UPnP-устройства с доступом к интернету) и хищения данных.

Чадырджи еще в прошлом году уведомил о проблеме представителей Open Connectivity Foundation, и с тех пор организация уже обновила спецификации для протоколов UPnP. Обновления были выпущены 17 апреля 2020 года, но эксперты CERT/CC предупреждают, что далеко не все поставщики успели применить эти исправления на практике.

Специалисты CERT/CC и Чадырджи сходятся во мнении, что для окончательного устранения проблемы может потребоваться очень много времени, так как речь все же идет о проблеме в протоколе. В настоящее время, по данным поисковика Shodan, в интернете можно обнаружить 5,4 млн устройств с поддержкой UPnP, которые могут пострадать от атак хакерских групп и стать участниками ботнета. При этом исследователь и вовсе предупреждает о том, что уязвимых девайсов могут насчитываться миллиарды.