Около четырех лет итальянская компания CloudEyE занималась легальным, на первый взгляд, бизнесом, предлагая защиту бинарников от реверс-инжиниринга для Windows-приложений, однако одновременно с этим фирма тайно рекламировала свои услуги на черном рынке и сотрудничала с операторами вымогательских программ.

Все это обнаружили эксперты компании Check Point, когда стали расследовать деятельность малвари GuLoader (1, 2, 3), чья активность заметно возросла с 2020 году.

Исследователи утверждают, что обнаружили в коде GuLoader упоминания CloudEyE Protector, защитного решения, созданного компанией CloudEyE. И если в целом подобные продукты для защиты исходного кода вполне легальны и широко используются разработчиками большинства коммерческий приложений, то в данном случае исследователи уверены, что CloudEyE и ее владельцы активны на хакерских форумах уже много лет.

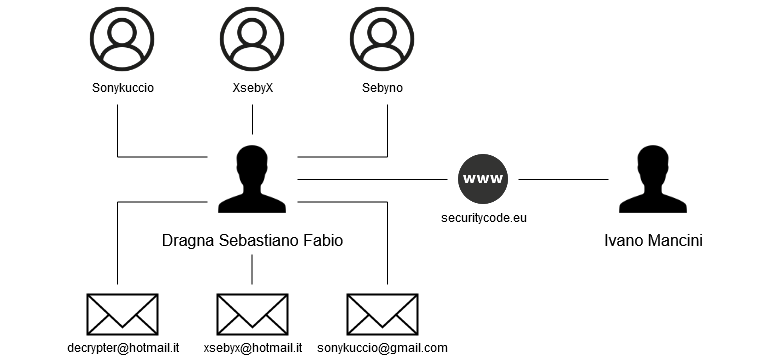

Дело в том, что аналитикам Check Point удалось связать защитный продукт CloudEyE, продвигаемый на сайте securitycode.eu, с рекламой криптингового сервиса для малвари под названием DarkEyE, который широко рекламировался на хакерских форумах еще в 2014 году. Более того, эксперты также связали трех пользователей и три адреса электронной почты, замеченных в продвижении DarkEyE, с реальной личностью одного из основателей CloudEyE.

Исследователи пишут, что эти email-адреса и имена пользователей фигурируют в ряде сообщений на хакерских форумах. В этих публикациях рекламируются сервисы шифрования бинарников и малвари, причем сообщения датированы временами до DarkEyE, то есть они были написаны еще в 2011 году.

Основываясь на этом, эксперты делают вывод, что скрывающийся под этими псевдонимами человек давно и плотно связан с сообществом киберпреступников. Эксперты полагают, что именно эти старые связи помогли компании начать законный бизнес. Так, на официальном сайте разработчики CloudEyE хвастаются тем, что компания насчитывает более 5000 клиентов.

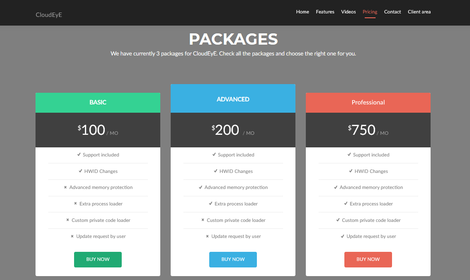

Аналитики Check Point подсчитали, что, исходя из минимальной ставки в 100 долларов в месяц, в общей сложности компания заработала не менее 500 000 долларов. Однако сумма может быть и намного больше, если принять во внимание, что стоимость некоторых ежемесячных подписок может доходить до 750 долларов, а многие клиенты явно использовали эту услугу несколько месяцев.

Исследователи говорят, что все «улики» указывают на то, что операторы CloudEyE попытались узаконить свою преступную деятельность, скрыв ее за подставной компанией, чтобы оправдать прибыли и избежать излишнего внимания со стороны местных налоговых органов при обналичивании огромных сумм.

«Операции CloudEyE могут выглядеть законными, но услуга, предоставляемая CloudEyE, была общим знаменателем в тысячах атак за последний год», — гласит отчет Check Point.

Хотя эксперты утверждают, что в последние годы DarkEyE и CloudEyE использовались весьма широко, похоже, основным клиентом разработчиков является лишь одна вредоносная кампания, это уже упомянутый выше шифровальщик GuLoader.

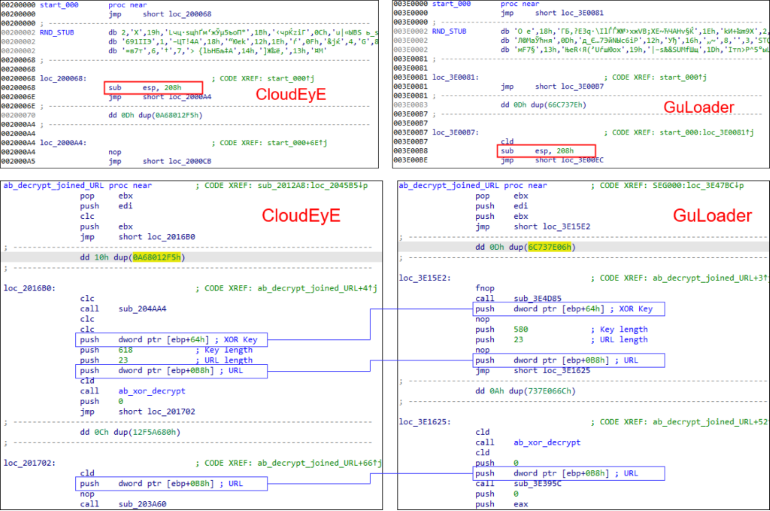

В своем отчете Check Point рассказывает о множестве связей между CloudEyE и GuLoader. Во-первых, наиболее очевидной их них является тот факт, что код приложений, прошедших через CloudEyE Protect, содержит паттерны, крайне похожие на образцы GuLoader, обнаруженные экспертами.

Дошло до того, что любое случайное приложение, прошедшее через CloudEyE Protect, практически наверняка будет обнаруживаться как вредоносное ПО GuLoader, хотя на самом деле это безобидное и легитимное приложение.

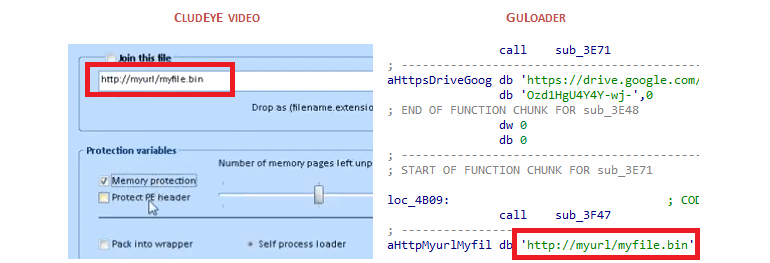

Во-вторых, аналитики Check Point заметили, что интерфейс CloudEyE содержал URL-заглушку, которую часто обнаруживали и в образцах GuLoader.

В-третьих, многие функции CloudEyE, похоже, были специально разработаны для операций GuLoader.

«Учебные руководства, опубликованные на сайте CloudEyE, демонстрируют, как хранить полезные нагрузки в “облаках”, в том числе в Google Drive и OneDrive. Облачные хранилища обычно выполняют антивирусную проверку и технически не позволяют загружать вредоносные программы. Однако шифрование полезной нагрузки, реализованное в CloudEyE, помогает обойти это ограничение», — отмечают эксперты.

Исследователи говорят, что подобная функциональность не имеет смысла для обычного приложения, а вот для малвари умение избегать облачных сканирований может оказаться весьма полезным. Особенно актуально подобное может быть для GuLoader, который представляет собой «сетевой загрузчик», то есть заражает компьютер жертвы, а затем скачивает полезную нагрузку второго уровня из Google Drive или Microsoft OneDrive.

После публикации отчета Check Point представители CloudEyE выступили с официальным заявлением и опровергли все выводы специалистов. Компания заявляет, что ее инструмент мог использоваться преступниками без ведома самих разработчиков. При этом работа компании была остановлена на неизвестный срок.

Некоторые ИБ-специалисты уже назвали заявление компании весьма плохой ложью и призвали итальянские власти провести расследование в отношении CloudEyE и двух ее основателей.

So, after CloudEyE (= GuLoader) got into the news, they just did this.

— MalwareHunterTeam (@malwrhunterteam) June 11, 2020

Much poor lies... Hopefully Italian authorities aren't full idiots who will eat this.

cc @JAMESWT_MHT pic.twitter.com/2dT9O0fqAi