ИБ-специалисты обнаружили новое вымогательское ПО EvilQuest, нацеленное на устройства под управлением macOS. EvilQuest представляет собой не просто шифровальщик: малварь также устанавливает на зараженные машины кейлоггер и реверс шелл для полного контроля над скомпрометированными хостами.

Первым новую угрозу на днях заметил аналитик K7 Lab Динеш Девадосс (Dinesh Devadoss), но, по мнению специалистов, EvilQuest активен как минимум с начала июня 2020 года.

В настоящее время новую малварь изучают многие эксперты в области информационной безопасности. Среди них Патрик Уордл (Patrick Wardle), главный исследователь в Jamf Security и основатель Objective-See; глава отдела Mac & Mobile в компании Malwarebytes Томас Рид (Thomas Reed), а также Фил Стоукс (Phil Stokes), исследователь безопасности macOS в компании SentinelOne.

Рид и Стоукс сосредоточили свои усилия на поисках ошибки или бага в схеме шифрования нового вымогателя, ведь подобную проблему можно было бы использовать для создания расшифровщика, а пострадавшие пользователи получили бы возможность восстановить свои файлы без выплаты выкупа.

Рид сообщил журналистам издания ZDNet, что EvilQuest можно обнаружить в пиратском софте для macOS, выложенном на различные торрент-трекеры и форумы. Девадосс нашел EvilQuest в программном пакете Google Software Update, Уордл обнаружил образцы EvilQuest в пиратской версии популярного диджейского ПО Mixed In Key, а Рид заметил малварь в защитном инструменте macOS Little Snitch.

При этом Рид убежден, что вымогатель, скорее всего, распространен намного шире и использует гораздо больше приложений, а не только перечисленные выше.

Патрик Уордл уже опубликовал собственный технический анализ EvilQuest. Он пишет, что малварь довольно проста и приступает к шифрованию файлов пользователя сразу после выполнения. Как только шифрование завершается, пользователь видит всплывающее окно, где ему сообщают о заражении и шифровании данных.

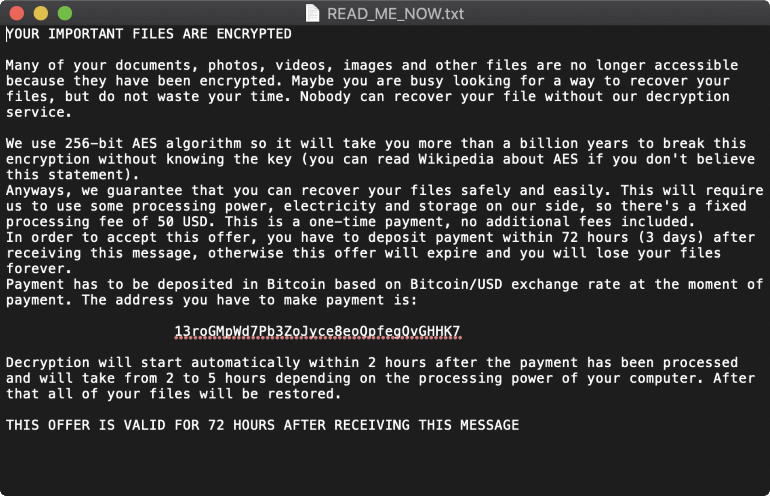

Также жертва получает инструкции: открыть записку с требованием выкупа (текстовый файл, размещенный на рабочем столе). Жертв просят заплатить 50 долларов выкупа в криптовалюте в течение трех дней (72 часа).

Интересно, что EvilQuest использует один и тот же статический биткоин-адрес для всех жертв, а записка злоумышленников не содержит адреса электронной почты для связи. По сути, из-за этого злоумышленники не могут как-либо идентифицировать жертв, которые заплатили выкуп, и пострадавшие не могут связаться с операторами малвари для расшифровки данных.

Из-за этого основатель Bleeping Computer Лоуренс Абрамс пишет, что все эти особенности ясно свидетельствуют о том, что EvilQuest, это не обычный вымогатель, а вайпер (wiper, от английского to wipe — «стирать»), то есть деструктивная малварь, которая попросту уничтожает файлы. Абрамс убежден, что вымогатель — лишь прикрытие для истинных целей преступников, а именно поиска и кражи файлов определенных типов.

Так, вымогатель шифрует любые найденные файлы со следующими расширениями: .pdf, .doc, .jpg, .txt, .pages, .pem, .cer, .crt, .php, .py, .h, .m, .hpp, .cpp, .cs, .pl, .p , .p3, .html, .webarchive, .zip, .xsl, .xslx, .docx, .ppt, .pptx, .keynote, .js, .sqlite3, .wallet, .dat.

Завершив шифрование, вредонос устанавливает на зараженное устройство кейлоггер для перехвата нажатий клавиш и реверс шелл, давая своим операторам возможность подключиться к зараженному хосту и выполнить произвольные команды. Также EvilQuest пытается похитить файлы следующих типов, обычно связанные с приложениями криптовалютных кошельков: Wallet.pdf, Wallet.png, Key.png, а также * .P12.

Но Лоренс Абрамс отмечает, что помимо этого EvilQuest крадет файлы из папки /Users и отправляет их на удаленный URL-адрес. Так, малварь интересуют любые файлы с расширениями .pdf, .doc, .jpg, .txt, .pages, .pem, .cer, .crt, .php, .py, .h, .m, .hpp, .cpp, .cs, .pl, .p, .p3, .html, .webarchive, .zip, .xsl, .xslx, .docx, .ppt, .pptx, .keynote, .js, .sqlite3, .wallet, .dat.

EvilQuest умеет проверять, работает ли он на виртуальной машине и обладает антиотладочными возможностями. Малварь также опасается ряда распространенных защитных решений, включая Little Snitch, Kaspersky, Norton, Avast, DrWeb, Mcaffee, Bitdefender и Bullguard.

Для получения IP-адреса управляющего сервера, загрузки дополнительных файлов и отправки данных вредонос подключается к адресу http://andrewka6.pythonanywhere[.]com/ret.txt.

Томас Рид, тоже представивший собственный анализ EvilQuest, отмечает, что вымогатель пытается изменить файлы механизма обновления Google Chrome, и использовать их в качестве вектора сохранения на зараженных хостах. Видимо, злоумышленники не учли, что при запуске Chrome обнаружит эти изменения и сразу заменит файлы чистыми копиями.

Патрик Уордл пишет, что выпущенный им в 2016 году инструмент RansomWhere способен обнаружить и остановить запуск EvilQuest. В свою очередь Томас Рид отмечает, что Malwarebytes for Mac уже был обновлен и теперь тоже обнаруживает и останавливает нового вымогателя, прежде чем тот успеет нанесет какой-либо ущерб.

Стоит отметить, что EvilQuest – всего третий известный ИБ-экспертам работающий вымогатель для macOS. До него, в 2016-2017 годах, специалисты обнаруживали лишь две угрозы такого рода — KeRanger и Patcher. Также в далеком 2014 году специалисты «Лаборатории Касперского» сообщали о вредоносе FileCoder, однако тот не функционировал должным образом. Похожий случай был и в 2015 году, когда бразильский исследователь создал proof-of-concept малвари для macOS под названием Mabouia, которая работала, однако так и не стала достоянием широкой публики.

UPD.

Исследователи были вынуждены переименовать угрозу из EvilQuest в ThiefQuest. Это решение было принято, чтобы избежать возможной путаницы, так как оказалось, что существует серия игр под названием EvilQuest.