Специалисты Агентства по кибербезопасности и защите инфраструктуры, организованного при Министерстве внутренней безопасности США (DHS CISA), опубликовали рекомендации по безопасности для частного сектора и правительственных учреждений и рассказали о волне атак со стороны китайских хак-групп, связанных Министерством государственной безопасности КНР.

По данным экспертов CISA, на протяжении последнего года китайские хакеры регулярно сканировали правительственные сети США в поисках сетевых устройств, а затем использовали против них эксплоиты для свежих уязвимостей, стремились закрепиться в уязвимых сетях и продолжить боковое перемещение. При этом, согласно отчету, некоторых из этих атак были успешными, и злоумышленники добились поставленной цели.

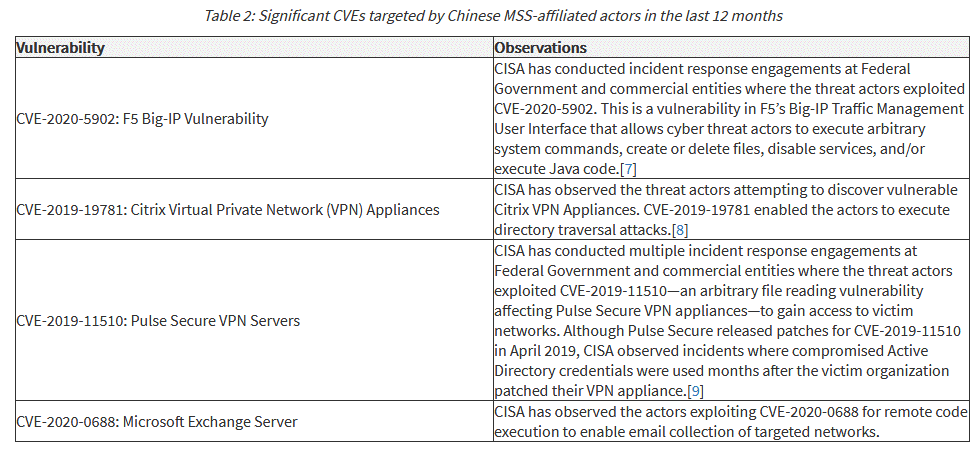

В основном целям китайских хакеров становились балансировщики нагрузки Big-IP производства F5, устройства Citrix и Pulse Secure VPN, а также почтовые серверы Microsoft Exchange. Во всех этих продуктах за последний год были выявлены серьезные уязвимости, в том числе: CVE-2020-5902, CVE-2019-19781, CVE-2019-11510 и CVE-2020-0688.

Проникнув в сеть, китайские хакеры стремятся продвинуться дальше и похищают данные. Для этого применяют самые разные инструменты (в том числе опенсорсные и легитимные), наиболее распространенными из которых аналитики называют платформу Cobalt Strike, а также инструменты China Chopper Web Shell и Mimikatz.

Журналисты издания ZDNet отмечают, что перечисленными выше уязвимостями интересуются не только китайские злоумышленники. Так, эти проблемы эксплуатируют и иранские хакеры. Напомню, что недавно специалисты компаний Crowdstrike и Dragos заметили, что иранские «правительственные» хакеры и вовсе торгуют доступом к сетям скомпрометированных компаний, а также предоставляют доступ другим преступным группировкам.