Выступая на конференции Virus Bulletin 2020, специалисты компании ESET рассказали об обнаружении новой правительственной хак-группы XDSpy, которая активна как минимум с 2011 года. При этом на какое именно правительство работают хакеры, исследователи не уточнили.

Все прошедшие годы группировка незаметно атаковала государственные и частные компании в Беларуси, Молдове, России, Сербии и Украине. Список стран может быть неполон, так как многие кампании хакеров еще явно предстоит обнаружить. Основное внимание группировка уделяет разведке и хищению документации.

Исследователи ESET сообщили, что в настоящее время активность XDSpy прекратилась, и произошло это после предупреждения, опубликованного белорусским CERT в феврале текущего года. По сути, тогда эксперты обнаружили одну из вредоносных кампаний хакеров, которая и была детально описана в документе. Именно информация белорусского CERT стала отправной точкой для начала расследования ESET и помогла аналитикам обнаружить прошлые операции XDSpy.

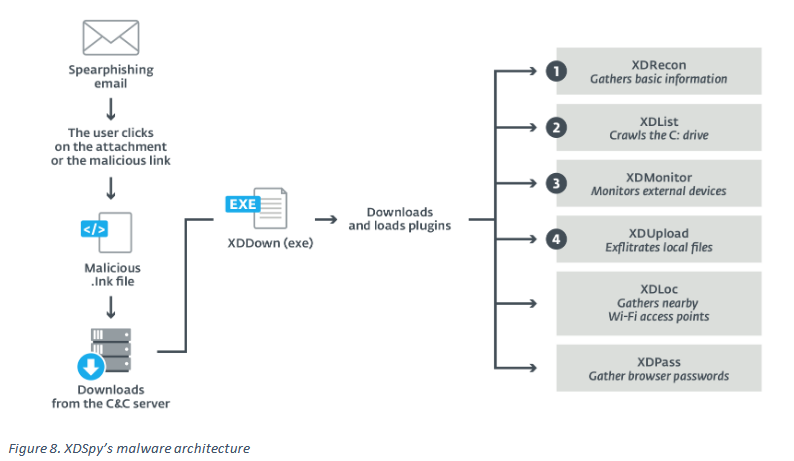

Основным инструментом хак-группы был набор малвари под названием XDDown. Хотя вредонос, по словам исследователей, был не самым современным, его вполне хватало, чтобы заражать машины жертв и собирать конфиденциальные данные. В сущности XDDown представляет собой загрузчик, используемый для заражения и последующей загрузки разных дополнительных модулей, которые выполняют специализированные задачи. Именно из-за этой особенности, в числе прочего, защитные решения не обнаруживали XDDown. Среди модулей XDDown были обнаружены:

- XDREcon: модуль для сканирования зараженного хоста, сбора технических данных и сведений об ОС и отправки информации на управляющий сервер;

- XDList: модуль для поиска на зараженной машине файлов с определенными расширениями (файлы Office, PDF и адресные книги);

- XDMonitor : модуль, отслеживающий, какие устройства были подключены к зараженному хосту;

- XDUpload: модуль загружающий нужные файлы на управляющий сервер XDXpy;

- XDLoc: модуль для сбора информации о ближайших сетях Wi-Fi, который использовался для отслеживания перемещений жертв с использованием общедоступных карт;

- XDPass: модуль извлекающий пароли из локальных браузеров.

Распространялась малварь XDSpy по почте, при помощи направленных фишинговых атак. Так, известно, что группа использовала письма-приманки, связанные с потерянными и найденными предметами, а также пандемией коронавируса. Такие послания содержали вредоносные вложения, включая файлы Powerpoint, JavaScript, ZIP или ярлыки (LNK). Загрузка и запуск любого из таких файлов приводила к заражению.

По мнению специалистов, на тот факт, что XDSpy – это именно правительственная хак-группа, указывает ряд факторов. К примеру, вредоносные модули намеренно не имеют механизма устойчивости, то есть XDDown приходилось повторно загружать каждый модуль после перезагрузки зараженной машины. Кроме того, некоторые плагины XDDown оснащались специальными «рубильниками», которые удаляли их после определенной даты. Все это говорит о том, что XDSpy делает ставку на скрытность, старается оставаться незамеченной и избегать раскрытия своих инструментов. Именно так обычно действуют правительственные хакеры.

«Таким образом они использовали одну и ту же кодовую базу в течение 9 лет, а также имели возможность обходить некоторые защитные продукты через обфускацию», — резюмируют специалисты.

На GitHub уже опубликованы индикаторы компрометации, включая все известные подробности об инфраструктуре XDSpy и их малвари.