Эксперты компании Mandiant (FireEye) опубликовали свежий отчет, рассказывающий о том, что существующая с 2016 года группировка FIN11, обычно преследующая финансовую выгоду в своих атаках, переключилась на использование вымогателей и теперь заражает сети компаний шифровальщиком Clop.

Ранние кампании FIN11 в основном были сосредоточены на организациях финансового, розничного и ресторанного секторов, но в последние годы хакеры подходят к выбору жертв не так избирательно. Теперь злоумышленники атакуют самые разные компании, расположенные в Северной Америке и Европе. К примеру, с августа 2020 год преступники скомпрометировали компании, работающие в сфере обороны, энергетики, финансов, здравоохранения и фармацевтики, права, телекоммуникаций, технологий и транспорта.

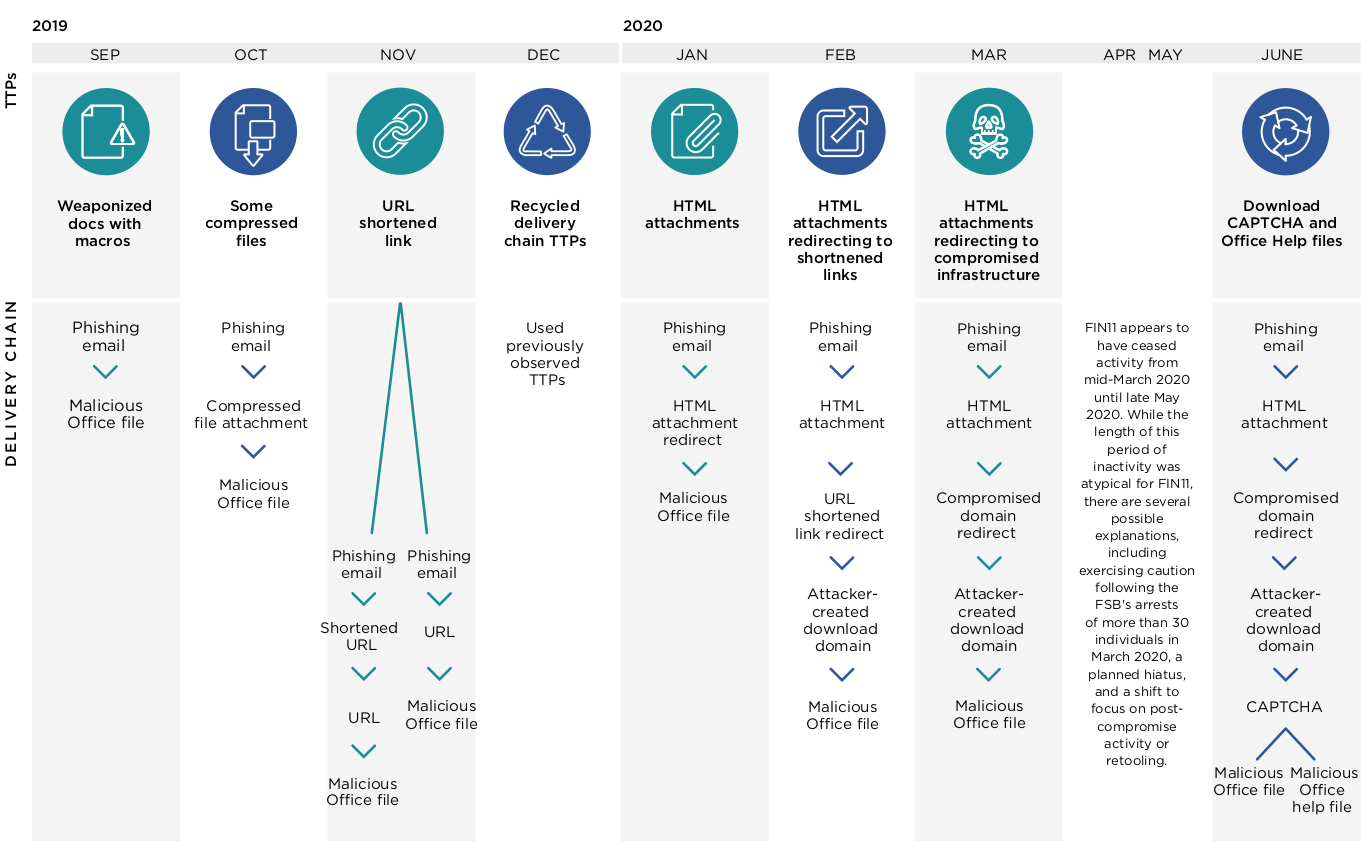

Обычно атаки FIN11 начинают с фишинговых писем, через которые распространяется загрузчик малвари FRIENDSPEAK. Письма злоумышленников содержат самые разные приманки, включая документы о денежных переводах, счет-фактуры или фейковую конфиденциальную информацию о бонусах. На деле же такие послания комплектуются вредоносными HTML-вложениями для загрузки контента (iframe или встраиваемых тегов) с взломанных сайтов, которые зачастую наполнены устаревшим контентом и выглядят заброшенными. При этом перед загрузкой Excel с вредоносным макросом жертву попросят решить CAPTCHA.

Упомянутый FRIENDSPEAK, в свою очередь, загрузит на машину пользователя еще одну малварь — MIXLABEL, которая тоже считается специфичной для FIN11. Этот вредонос используется для связи с доменом управляющего сервера, который часто маскируется под Microsoft Store (us-microsoft-store[.]com).

Эксперты Mandiant обнаружили и еще одну интересную особенность: после заражения сетей жертв вымогателем Clop хакеры не отступают. К примеру, в одном случае злоумышленники повторно скомпрометировали организацию через несколько месяцев после первого инцидента. В другом случае FIN11 вновь получили доступ к сети компании уже после того, как пострадавшие восстановили зараженные серверы из резервных копий.

Исследователи не уточняют, какие суммы в качестве выкупа требуют участники FIN11, но отмечают, что компания Coveware, специализирующаяся на реабилитации фирм после вымогательских атак, сообщает о суммах от нескольких сотен тысяч до десятков миллионов долларов.

Связь с TA505

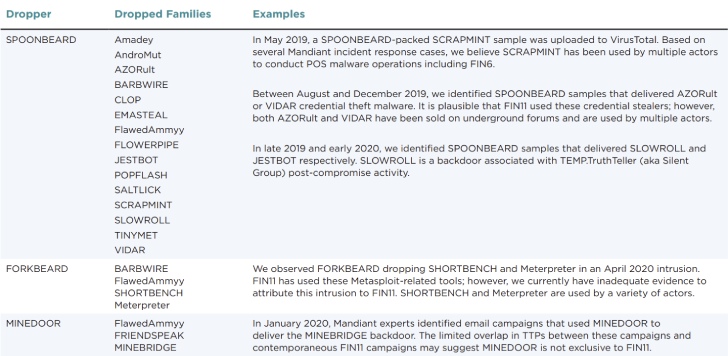

Исследователи Mandiant пишут, что FIN11 представляет собой отдельную группировку, но отмечают, что тактика, методы атак и малварь хакеров весьма схожи с работой другой известной хак-группы — TA505. Считается, что данная группировка существует как минимум с 2014 года и ее ассоциируют с такими масштабными вредоносными кампаниями, как распространение банкера Drirex и шифровальщика Locky, а также применением множества других вредоносных программ, включая BackNet, Cobalt Strike, ServHelper, Bart, FlawedAmmyy, SDBbot RAT, DoppelPaymer и так далее.

В последнее время TA505 также занимается распространением вымогателя Clop и недавно начала использовать критическую уязвимость ZeroLogon, чтобы получать права администратора контроллера домена в сетях взломанных организаций.

Отмечается, что FIN11 также использует в своих атаках FlawedAmmyy, загрузчик малвари, также замеченный во время атак TA505 и Silence. По мнению исследователей, это означает, что данные группировки объединяет общий разработчик вредоносных программ.

Невзирая на сильное сходство с TA505, группировка FIN11 представляет собой отдельную «боевую единицу», хотя атрибуция атак часто бывает затруднена из-за того, что обе группы используют схожую малварь и одних и тех же поставщиков криминальных услуг. Так, вероятно, более ранние атаки, которые приписывали TA505, на самом деле были делом рук FIN11, особенно те, где использовалась малварь, которое теперь однозначно ассоциируют с FIN11.

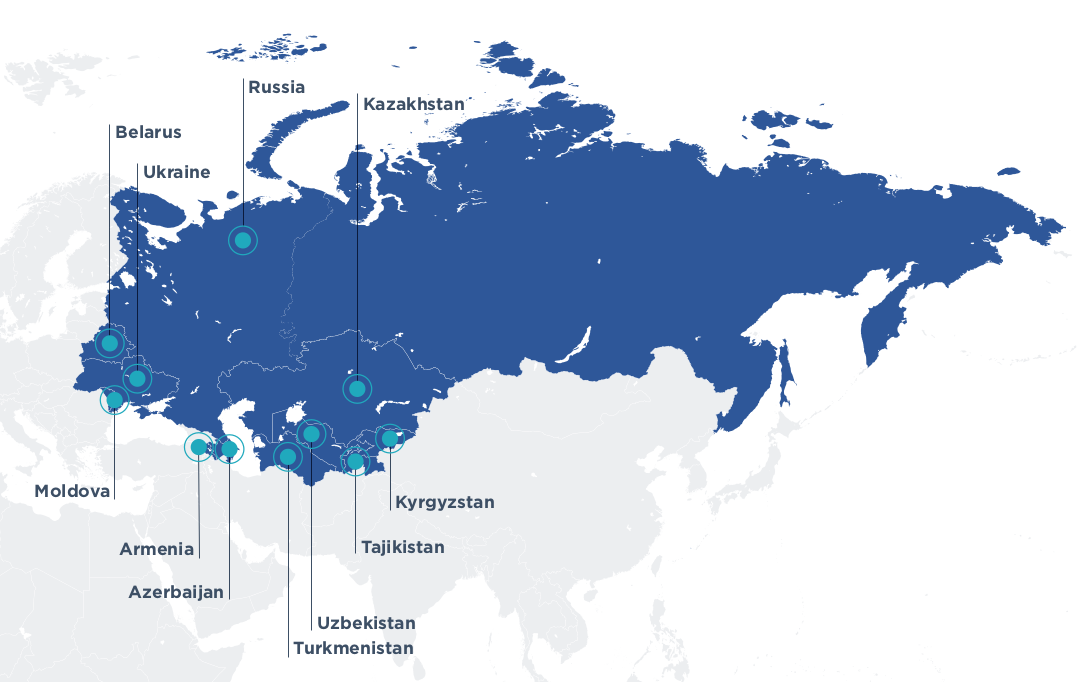

Основываясь на собственном анализе, исследователи пишут о том, что FIN11 — это русскоязычная группировка, которая действует откуда-то из стран СНГ. В пользу этой теории говорят обнаруженные метаданные файлов на русском языке, тот факт, что хакеры развертывают вымогателя Clop только на машинах с раскладкой, используемой за пределами стран СНГ, а также явное снижение активности группы во время российского Нового года и православных рождественских праздников.