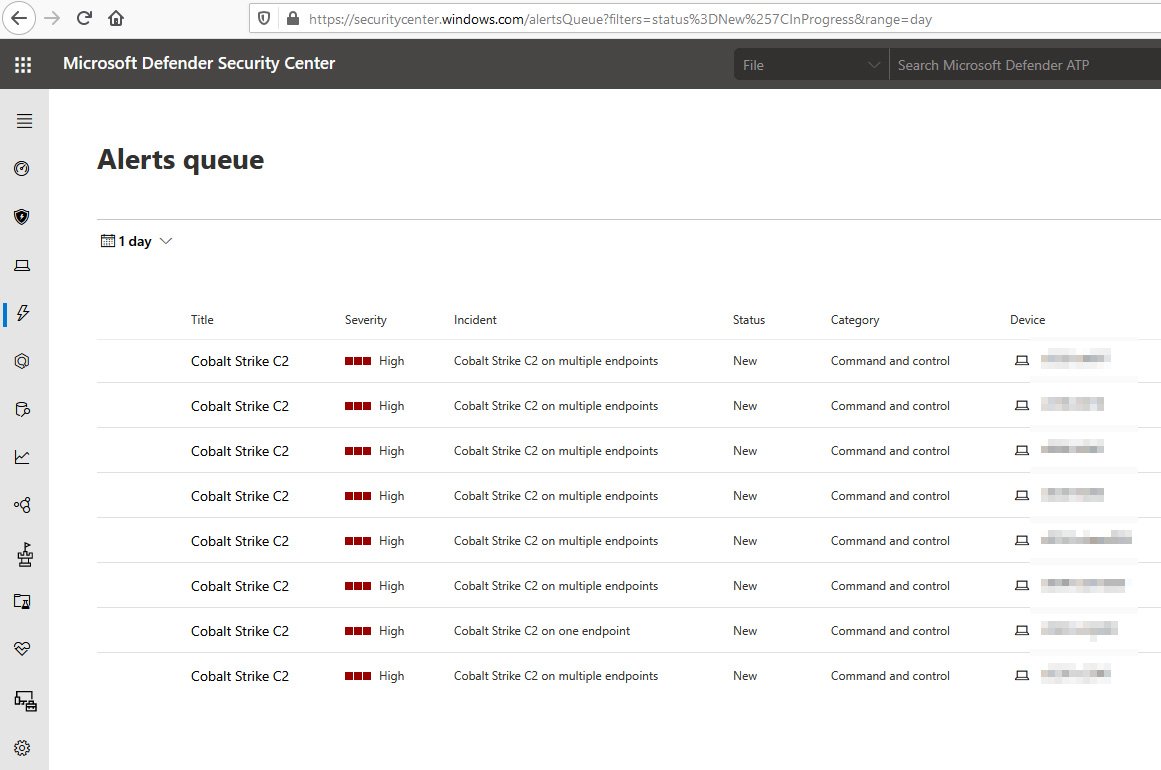

На этой неделе у многих системных администраторов выдались крайне нервные дни: корпоративное решение Microsoft Defender ATP (Advanced Threat Protection) якобы обнаруживало на устройствах заражение Mimikatz и Cobalt Strike. На самом деле это происходило из-за ложных срабатываний.

some 'Mimikatz' FP too 🙂 pic.twitter.com/Fu9XRyR7BI

— merlos (@merlos1977) October 28, 2020

Напомню, что легитимный коммерческий фреймворк Cobalt Strike, созданный для пентестеров и red team и ориентированный на эксплуатацию и постэксплуатацию, давно любим хакерами, начиная от правительственных APT-группировок и заканчивая операторами шифровальщиков. Хотя он недоступен для рядовых пользователей и полная версия оценивается примерно в 3500 долларов за установку, злоумышленники все равно находят способы его использовать (к примеру, полагаются на старые, пиратские, взломанные и незарегистрированные версии).

Как правило, злоумышленники используют взломанные версии Cobalt Strike для получения устойчивого удаленного доступа к скомпрометированной сети и применяют во время вымогательских атак.

В свою очередь, Mimikatz представляет собой инструмент для постэксплуатации, и предназначен для сбора паролей из взломанных систем. Его частенько применяют многие «коммерческие» хак-группы, а также правительственные хакеры.

И хотя у администраторов определенно прибавилось седых волос, вскоре выяснилось, что сообщения о заражениях были лишь ложными срабатываниями ATP в Microsoft Defender, так как он считал сетевые подключения к 127.0.0.1 (localhost) трафиком управляющих серверов Cobalt Strike.

Проблему ложных срабатываний уже подтвердил в Twitter аналитик Microsoft Threat Intelligence Кевин Бомонт (Kevin Beaumont). Эксперт пишет, что теперь такие срабатывания должны быть отмечены в логах как ложные. Некорректная подпись, вызвавшая возникновение этой проблемы, так же уже была исправлена.