В 2020 году состязание Pwn2Own Tokyo проводилось в онлайн-формате и координировалось специалистами Zero Day Initiative из Торонто, а участники демонстрировали свои эксплоиты удаленно.

Тем не менее, состязание состоялось, и участники заработали 136 000 долларов, обнаружив и продемонстрировав 23 уникальные уязвимости на шести различных устройствах. Теперь производителям отводится 120 дней на выпуск исправлений, прежде чем ZDI обнародует подробности багов.

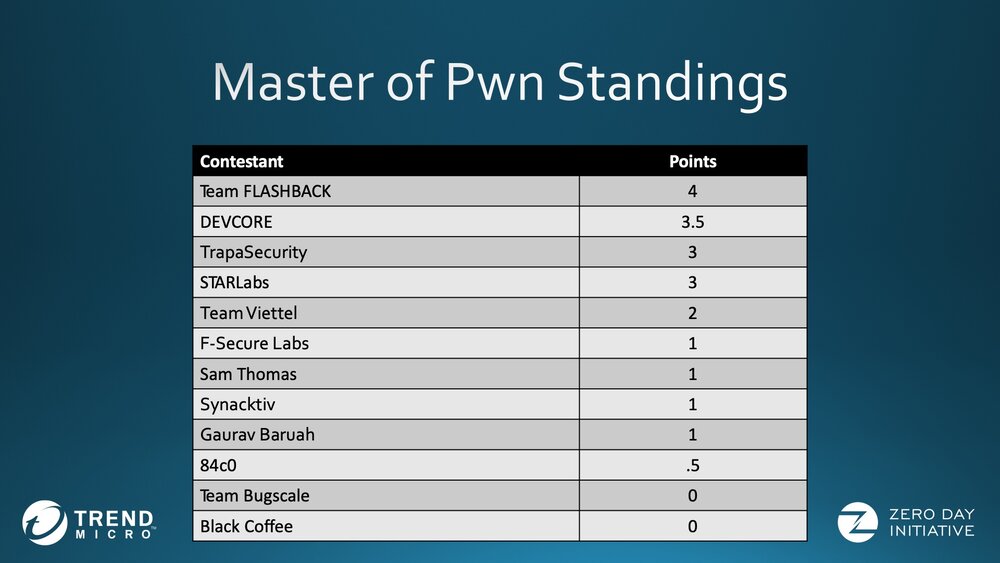

На Pwn2Own Tokyo в этом году записались десятки команд и отдельных исследователей. Победителем соревнования стала команда Team Flashback, в которую входят настоящие ветераны Pwn2Own — Педро Рибейро (Pedro Ribeiro) и Радек Домански (Radek Domanski).

Так, в первый день соревнований Team Flashback успешно взломала WAN-интерфейс маршрутизатора NETGEAR Nighthawk R7800. Для этого они не только объединили две уязвимости, но и смогли оставить на устройстве устойчивый бэкдор, который сохранялся даже после сброса к заводским настройкам. Этот взлом принес команде 20 000 долларов и 2 очка Master of Pwn.

Во второй день Team Flashback скомпрометировала маршрутизатор TP-Link AC1750 Smart WiFi, использовав для этого три уязвимости выполнения произвольного кода. Эти усилия принесли исследователям еще 20 000 долларов, в результате чего их вознаграждение составило уже 40 000, а также они вышли на первое место в рейтинге Master of Pwn с 4 очками.

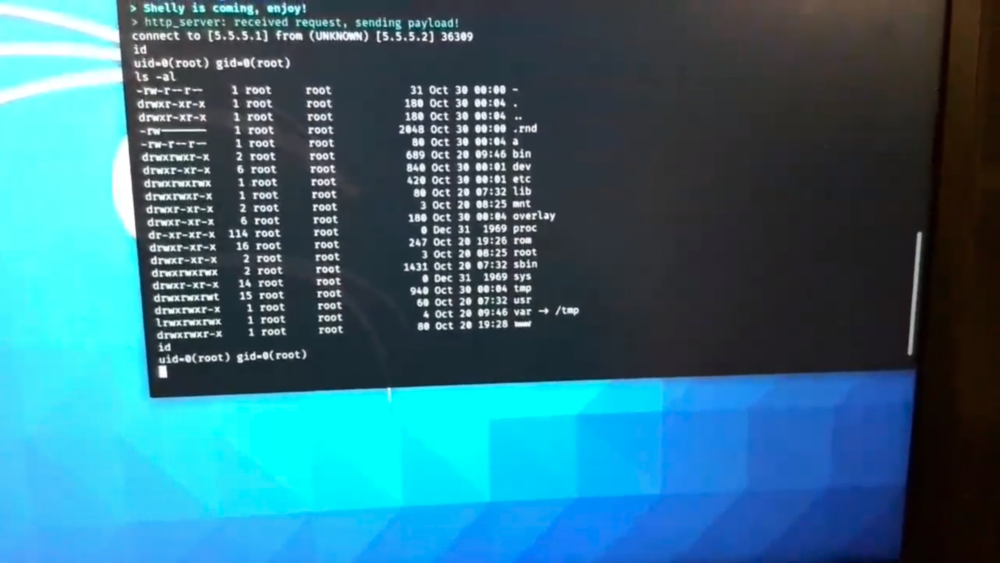

Команда, занявшая второе место, DEVCORE, заработала 20 000 долларов за успешную демонстрацию эксплоита против NAS Synology DiskStation DS418Play. Стоит сказать, что их первая попытка взлома не удалась, но на вторую попытку ушло всего 3,5 минуты, и root-доступ к серверу был получен благодаря переполнению хипа.

Еще 17 500 долларов DEVCORE принес эксплоит, нацеленный на NAS Western Digital My Cloud Pro Series PR4100. Для этого команда использовала цепочку из шести уязвимостей, но, к сожалению, о двух из этих ошибок уже сообщалось ранее.

Третье место делят между собой команды Trapa Security и STARLabs. Так, первая заработала 20 000 долларов за эксплоит, нацеленный на устройство Western Digital My Cloud Pro Series PR4100 (кстати, это был первый NAS, взломанный в рамках Pwn2Own). Для этого исследователи использовали обход авторизации, а также проблему инъекций команд. Еще 5000 долларов были заработаны на взломе маршрутизатора NETGEAR Nighthawk.

Столько же денег заработали и участники команды STARLabs за эксплоиты, нацеленные на LAN-интерфейс маршрутизатора NETGEAR Nighthawk R7800 и устройство Synology DiskStation DS418Play NAS.

Также в этом году участники Pwn2Own успешно скомпрометировали умные телевизоры Samsung (Samsung Q60T) и Sony (Sony X800), однако это не принесло хакерам денег, поскольку использованные ими уязвимости были уже известны ранее.

Стоит отметить, что в этом году мероприятие спонсировала Facebook, и компания приглашала исследователей попытаться взломать устройства Oculus и Portal. Однако специалисты предпочли сосредоточиться на маршрутизаторах, NAS и телевизорах.