Согласно отчету аналитиков Juniper Threat Labs, основанном на данных Shodan, почти 3000 серверов Oracle WebLogic доступны через интернет и по-прежнему позволяют неаутентифицированным злоумышленникам удаленно выполнять произвольный код. Дело в том, что все они по-прежнему уязвимы перед RCE-багом CVE-2020-14882, который был исправлен два месяца назад.

Хакеры, разумеется, не могли оставить такую возможность без внимания и атакуют серверы WebLogic, используя как минимум пять различных пейлоадов. Но эксперты Juniper Threat Labs пишут, что наибольший интерес в данном случае представляет малварь DarkIRC, «которая в настоящее время продается на хак-форумах за 75 долларов».

Злоумышленник, занимающийся распространением DarkIRC, носит псевдоним Freak_OG и начал его рекламировать свою малварь в августе 2020 года. Исследователи не сообщают, этот ли злоумышленник стоит за продолжающимися атаками DarkICE, хотя имя файла в одном из недавно обнаруженных пейлодов крайне похоже на имя файла в FUD (Fully Undetected) Crypter, который тоже недавно рекламировался Freak_OG.

«Мы не уверены, что оператор, атаковавший нашу приманку, — это тот же человек, который рекламирует эту вредоносную программу на Hack Forum, или один из его клиентов», — говорят исследователи.

Аналитики рассказывают, что DarkIRC проникает на непропатченные серверы с помощью PowerShell-скрипта, выполняемого через HTTP-запрос GET в форме вредоносного бинрника, который имеет как функции обхода анализа, так и работы в песочнице. Так, перед распаковкой малварь проверяет, работает ли она на виртуальной машине VMware, VirtualBox, VBox, QEMU или Xen, и останавливает процесс заражения, если обнаруживает среду песочницы.

После распаковки бот DarkIRC установится в %APPDATA% \Chrome\Chrome.exe и закрепится на взломанном устройстве, прописавшись в автозапуск.

Эксперты отмечают, что DarkIRC обладает множеством функций, включая кейлоггинг, хищение файлов и выполнение команд на зараженном сервере, кражу учетных данных, распространение на другие устройства через MSSQL и RDP (посредством брутфорса), SMB или USB, а также организацию DDoS-атак.

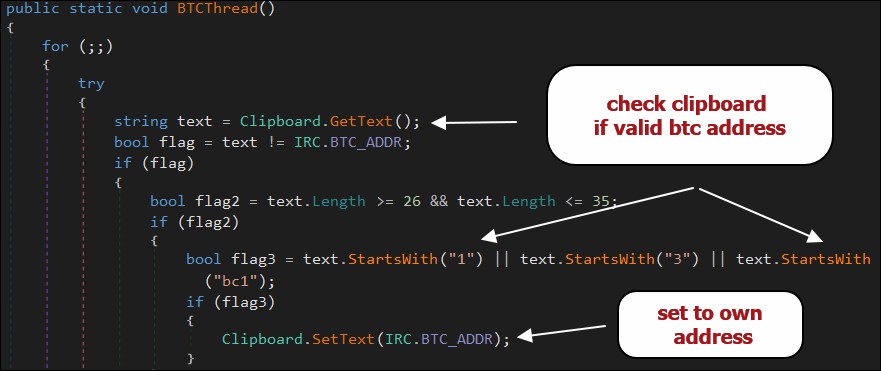

Злоумышленники даже могут использовать бота в качестве биткоин-клиппера, который позволяет в реальном времени подменять адреса биткоин-кошельков в буфер обмена на адреса, контролируемые хакерам.