Эксперты IBM Trusteer сообщили, что раскрыли масштабную мошенническую операцию, в которой использовалась огромные фермы эмуляторов мобильных устройств, при помощи которой преступники выводили миллионы долларов со счетов в онлайн-банках в США и ЕС.

Фермы эмуляторов помогали мошенникам получить доступ к тысячам взломанных учетных записей (скомпрометированных в результате фишинга или атак малвари) в очень сжатые сроки. Хотя эмуляторы сами по себе не являются вредоносными инструментами, стоящая за этой кампанией хак-группа, использовала их для эмуляции взломанных устройств. То есть в итоге все выглядело так, будто владельцы скомпрометированных учетных записей перешли на использование новых гаджетов или даже вошли в интернет-банкинг со своего обычного устройства.

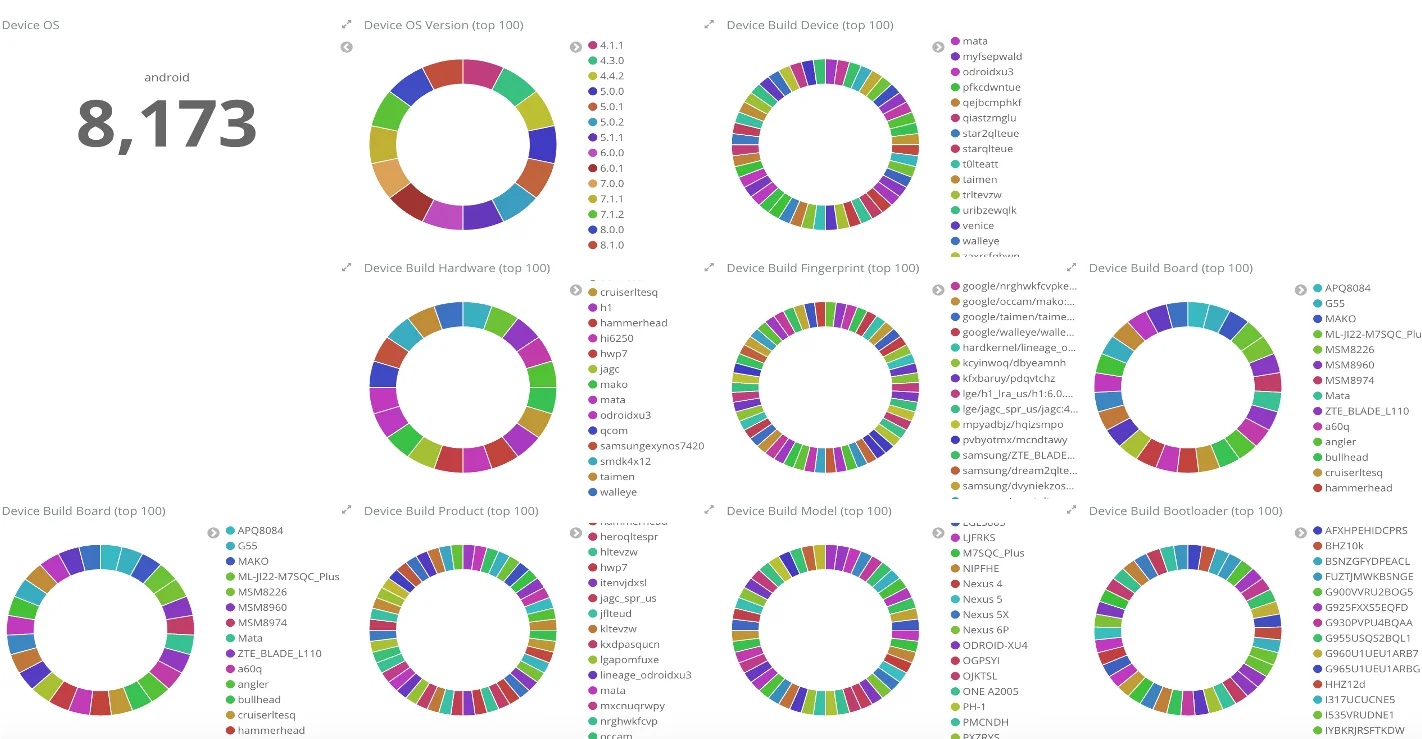

Для настройки эмуляторов мошенники применяли специальный инструмент, способный загружать спецификации устройств из базы ранее скомпрометированных девайсов, сопоставляя при этом поддельные устройства с банковскими учетными данными пострадавших. Ферма могла подделать даже местоположение GPS с помощью VPN, чтобы скрыть вредоносную активность от специалистов банка.

Идентификаторы устройств хакеры, вероятно, получали с взломанных устройств жертв, хотя в некоторых случаях мошенники выдавали себя за клиентов, которые вошли с новых телефонов. Также злоумышленники могли обойти многофакторную аутентификацию, получив доступ к SMS-сообщениям.

«Ранее еще никогда не обнаруживали операций таких масштабов еще никогда не обнаруживали. В некоторых случаях более 20 эмуляторов использовались для спуфинга свыше 16 000 взломанных устройств. Злоумышленники применяли эти эмуляторы для многократного доступа к тысячам учетных записей и в конечном итоге похищали миллионы долларов всего за несколько дней», — гласит отчет экспертов.

Во время атак хакеры в режиме реального времени отслеживали активность взломанных банковских счетов, чтобы убедиться, что их деятельность не была обнаружена. Если что-то шло не так, и атака оказывалась под угрозой раскрытия, злоумышленники могли резко изменить тактику, либо срочно завершить операцию и немедленно уничтожить все следы.

Хуже того, даже когда исследователи IBM Trusteer обнаружили эту вредоносную кампанию, группировка не прекратила свои атаки. Вместо этого хакеры лишь немного изменили тактику.